상세 컨텐츠

본문

Researchers Warn of a New Golang-based Botnet Under Continuous Development

사이버 보안 연구원들이 현재 개발 중인 새로운 Golang 기반 봇넷인 Kraken을 발견해 공개했습니다.

이 봇넷은 해킹된 윈도우 호스트에서 민감 정보를 탈취하는 것이 가능한 다양한 백도어 기능을 갖추고 있습니다.

위협 정보 회사인 ZeroFox는 지난 수요일 보고서를 발표해 "Kraken은 2차 페이로드를 다운로드 및 실행하고, 셸 명령을 실행하고, 피해자 시스템의 스크린샷을 찍는 기능을 이미 갖추고 있다"고 밝혔습니다.

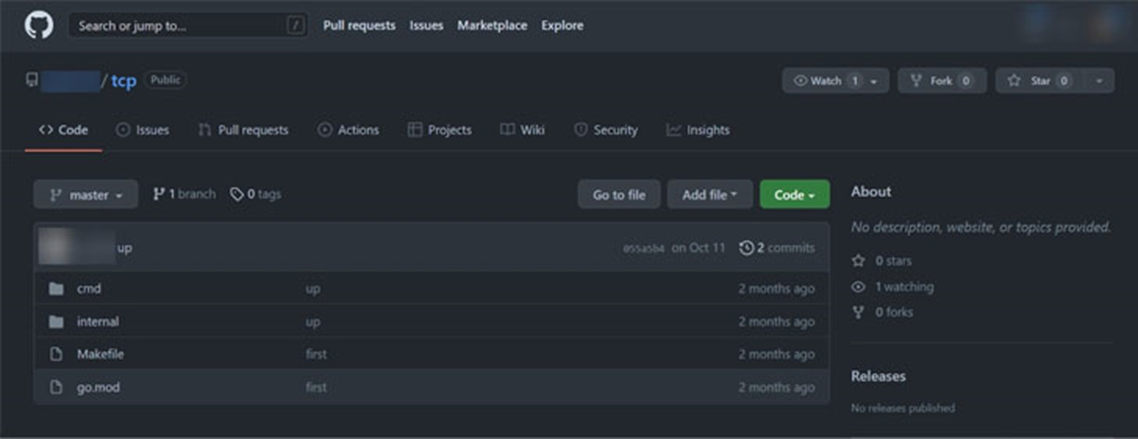

2021년 10월 처음 발견된 Kraken의 초기 변종은 GitHub에 업로드된 소스코드를 기반으로 하는 것으로 나타났습니다. 하지만 해당 저장소가 악성코드 운영자 소유인지, 아니면 단순히 해당 코드를 기반으로 개발을 시작한 것인지는 확실하지 않습니다.

같은 이름을 사용하는 2008년 활동한 봇넷과는 다른 악성코드인 이 봇넷은 주로 다음 단계 악성코드의 로더 역할을 하는 SmokeLoader를 사용하여 크기를 빠르게 키우고 네트워크를 확장시킬 수 있습니다.

현재 개발자는 Kraken의 새로운 기능을 계속해서 만들어내고, 기존 기능을 수정하면서 끊임없이 진화하고 있는 것으로 나타났습니다. 해당 봇넷의 현재 변종은 지속성을 유지하고, 파일을 다운로드하고, 셸 명령을 실행하고, 다른 가상화폐 지갑에서 자금을 훔치는 기능을 포함하고 있습니다.

타깃 지갑은 Armory, Atomic Wallet, Bytecoin, Electrum, Ethereum, Exodus, Guarda, Jaxx Liberty, Zcash입니다.

또한 시스템에서 지속적으로 다운로드 및 실행되는 RedLine Stealer는 웹 브라우저에 저장된 크리덴셜, 자동 완성 데이터, 신용 카드 정보를 수집하는 데 사용됩니다.

또한 봇넷에는 공격자가 새로운 페이로드를 업로드하고, 특정 수의 봇과 상호 작용하고, 명령 기록 및 피해자 관련 정보를 열람할 수 있도록 하는 관리 패널이 함께 제공됩니다.

Kraken은 시간이 흐름에 따라 다른 일반적인 인포 스틸러 및 가상화폐 마이너 배포를 위한 통로로 이용되어 봇넷 운영자는 매달 약 3,000달러의 수익을 올릴 수 있었습니다.

연구원들은 "현재 운영자가 수집한 유출된 크리덴셜을 통해 무엇을 하려는지, 이 새로운 봇넷을 만든 최종적인 목표가 무엇인지 알 수 없다"고 결론지었습니다.

현재 알약에서는 해당 악성코드 샘플에 대해 ‘Trojan.GenericKD.37980718’로 탐지 중입니다.

출처:

https://thehackernews.com/2022/02/researchers-warn-of-new-golang-based.html

https://www.zerofox.com/blog/meet-kraken-a-new-golang-botnet-in-development/ (IOC)

'국내외 보안동향' 카테고리의 다른 글

| 이란과 관련된 TunnelVision APT 그룹, Log4j 취약점 활발히 악용해 (0) | 2022.02.21 |

|---|---|

| 특수 제작된 이메일, Cisco ESA 기기 충돌 시켜 (0) | 2022.02.18 |

| VMware, 여러 제품에 영향을 미치는 심각도 높은 취약점 패치해 (0) | 2022.02.17 |

| Trickbot 악성코드, 2020년부터 유명 기업 60곳 노려 (0) | 2022.02.17 |

| 우크라이나 군 기관 및 은행, DDoS 공격에 피해 입어 (0) | 2022.02.16 |

댓글 영역