상세 컨텐츠

본문

DeadBolt ransomware now targets ASUSTOR devices, asks 50 BTC for master key

DeadBolt 랜섬웨어가 ASUSTOR NAS 기기를 노려 파일을 암호화하고 랜섬머니로 1,150 달러 상당의 비트코인을 요구하고 있는 것으로 나타났습니다.

이 공격 웨이브는 Reddit과 BleepingComputer포럼에 처음으로 제보되었으며, 이후 ASUSTOR 포럼에도 제보되었습니다.

DeadBolt 랜섬웨어가 지난 달 다른 NAS 기기를 노린 것과 유사하게, 공격자들은 제로데이 취약점을 사용하여 ASUSTOR NAS 기기를 암호화한다고 주장합니다.

해당 랜섬웨어는 ASUSTOR 기기의 파일을 암호화한 후 파일 이름에 .deadbolt 확장자를 붙입니다. ASUSTOR의 로그인 화면은 아래와 같이 약 $1,150 상당의 0.03 비트코인을 요구하는 랜섬노트로 변경됩니다.

<ASUSTOR NAS 기기의 DeadBolt 랜섬노트>

ASUSTOR에서는 NAS 기기가 어떻게 암호화되었는지 설명하지는 않았지만, ASUSTOR 소유자 중 일부는 PLEX 미디어 서버 또는 EZ Connect의 취약점으로 인해 접근이 허용된 것으로 추측했습니다.

ASUSTOR는 공격을 조사하고 있으며 아래와 같이 밝혔습니다.

ASUSTOR 기기에 영향을 미치는 Deadbolt 랜섬웨어 공격에 대응하는 동안 myasustor.com DDNS 서비스가 비활성화됩니다. ASUSTOR는 이러한 일이 다시 발생하지 않도록 원인을 조사하고 검토하면서 새로운 개발 및 더 많은 정보를 공개할 예정입니다. 현재 가능한 모든 방법으로 공격에 취약한 고객을 돕기 위해 최선을 다하고 있습니다. 공격으로부터 보호 받기 위해 아래와 같은 조치를 권장합니다.

- 기본 NAS 웹 액세스 포트 8000 및 8001, 원격 웹 액세스 포트 80 및 443을 포함한 기본 포트 변경

- EZ 연결 비활성화

- Plex 포트를 닫고 Plex 비활성화

- 즉시 백업하기

- 터미널/SSH 및 SFTP 서비스 끄기

무엇보다 DeadBolt에 ASUSTOR 장치가 암호화되지 않도록 인터넷에 노출시키지 않는 것이 가장 중요합니다.

이미 DeadBolt에 감염되었을 경우, 이더넷 케이블을 뽑고 전원 버튼을 3초 동안 눌러 NAS 장치를 강제 종료하시기 바랍니다.

NAS를 재부팅할 경우 모든 파일이 삭제될 것입니다. 대신 여기로 문의해 ASUSTOR의 기술자에게 파일을 복구하는 방법을 요청하시기 바랍니다.

모든 ASUSTOR 장치가 DeadBolt 공격에 취약한지는 확실하지 않지만 보고서에 따르면 AS6602T, AS-6210T-4K, AS5304T, AS6102T, AS5304T 모델은 영향을 받지 않습니다.

아직까지 DeadBolt 랜섬웨어로 암호화된 파일을 무료로 복구할 수 있는 방법은 없습니다.

출시되는 복구 펌웨어, 곧 공개 예정

ASUSTOR는 금일 사용자가 NAS 장치를 다시 사용할 수 있도록 하는 복구 펌웨어를 공개할 계획입니다. 하지만 이 펌웨어 업데이트를 통해 이미 암호화된 파일을 복구할 수는 없습니다.

ASUSTOR는 Facebook 페이지를 통해 아래와 같이 밝혔습니다.

"NAS가 해킹된 사용자가 NAS를 다시 사용할 수 있도록 금일 복구 펌웨어가 공개될 것으로 예상됩니다. 하지만 사용자가 백업본이 없을 경우 암호화된 파일을 복구할 수는 없습니다."

안타깝게도, 이 복구 프로세스는 랜섬머니를 지불할 경우 파일을 복호화하는 데 필요한 랜섬노트 페이지와 악성코드 실행 파일을 제거할 가능성이 높습니다.

복구 소프트웨어를 실행하기 전 index.cgi 및 DEADBOLT.html로 암호화된 모든 파일을 백업할 것을 강력히 권장합니다.

해당 파일에는 랜섬머니를 지불하고 해독 키를 받는 데 필요한 정보가 포함되어 있으며, 소유자는 이 키를 Emsisoft의 DeadBolt용 복호화 툴에 사용할 수 있습니다.

랜섬머니를 지불하면, 공격자는 랜섬머니를 지불 받은 동일한 비트코인 주소에 피해자의 복호화 키가 포함된 비트코인 거래를 생성합니다. 해당 복호화 키는 아래와 같이 OP_RETURN 출력 아래에 위치합니다.

<복호화 키가 포함된 비트코인 트랜잭션의 OP_RETURN 출력>

마스터키 값으로 50비트코인 요구해

DeadBolt는 NAS 장치를 공격하는 데 사용한 제로데이 취약점 및 모든 피해자를 위한 마스터 키와 관련된 정보를 ASUSTOR에 판매하려 시도하고 있습니다.

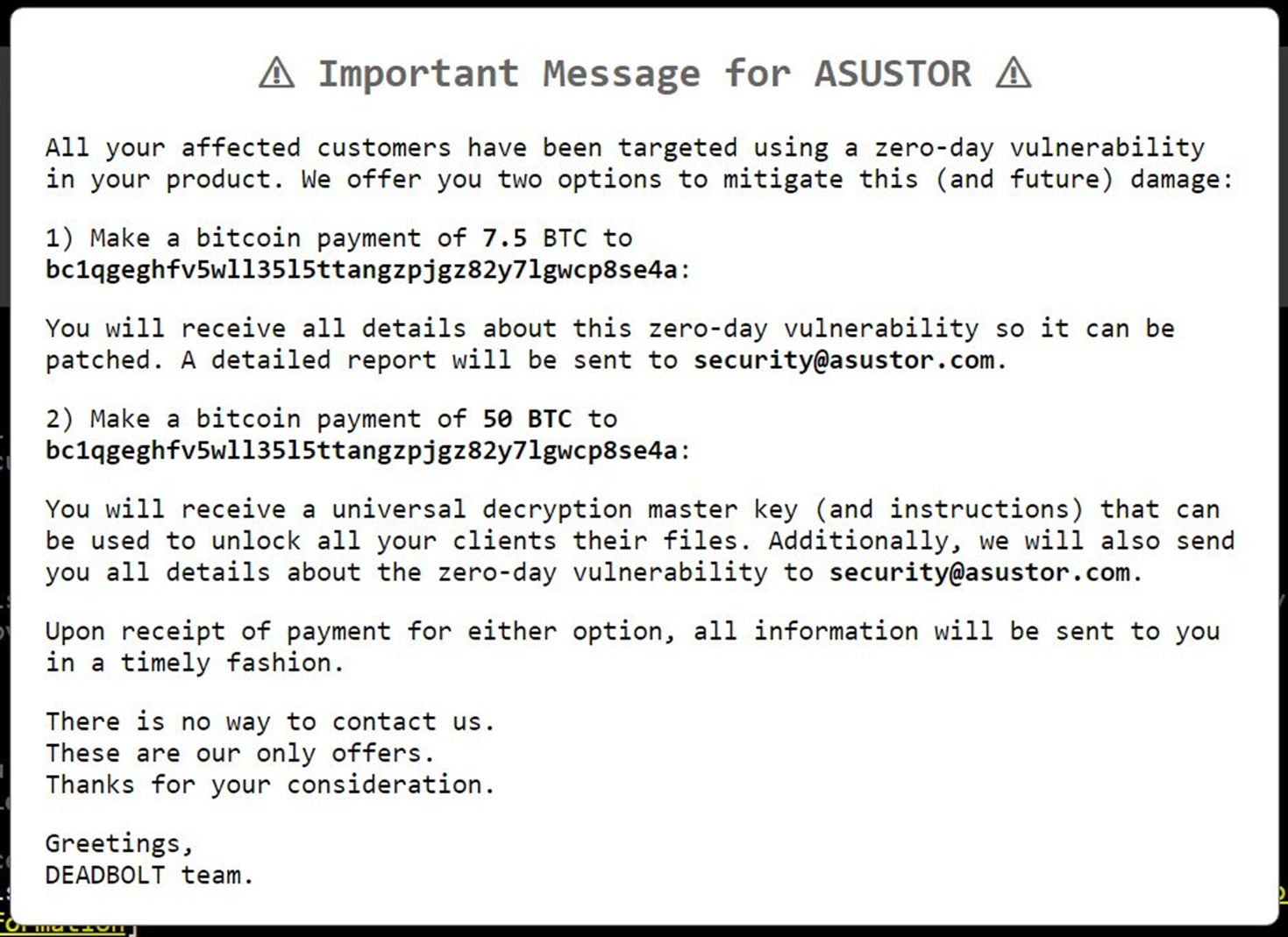

<ASUSTOR에 보내는 DeadBolt의 메시지>

DeadBolt는 ASUSTOR가 $29만 상당의 7.5 BTC를 지불할 경우 악용한 제로데이 취약점에 대한 세부 정보를 판매한다고 밝혔습니다.

또한 $190만 상당의 50 BTC를 지불할 경우 모든 피해자를 위한 마스터 복호화 키와 제로데이 관련 세부 정보를 판매한다고 밝혔습니다.

랜섬웨어 운영자는 비트코인 결제 이외에는 자신과 연락할 방법이 없다고 밝혔습니다. 하지만 결제가 완료되면 security@asustor.com로 정보를 보내겠다고 말했습니다.

ASUSTOR가 이 요구에 응할지는 알 수 없기 때문에, NAS 기기가 암호화된 경우 현재로써는 백업을 이용하거나 랜섬머니를 지불해 파일을 복구하는 방법 뿐입니다.

출처:

'국내외 보안동향' 카테고리의 다른 글

| 인기있는 게임의 복사본에 숨은 악성코드, 마이크로소프트 스토어에 침투해 (0) | 2022.02.25 |

|---|---|

| Horde 웹 메일 소프트웨어에 2012년부터 위험한 버그 존재해 (0) | 2022.02.24 |

| 해커, OpenSea Marketplace에서 170만 달러 상당의 NFT 훔쳐 (1) | 2022.02.23 |

| 중국 해커들, 공급망 공격으로 대만의 금융 거래 부문 노려 (0) | 2022.02.23 |

| 글로벌 운영 중단한 Expeditors, 랜섬웨어 공격 가능성 있어 (0) | 2022.02.22 |

댓글 영역