상세 컨텐츠

본문

Malware infiltrates Microsoft Store via clones of popular games

Electron Bot이라는 악성코드가 인기 있는 게임인 Subway Surfer, Temple Run 등의 복사본에 숨어 마이크로소프트 공식 스토어에 침투해 스웨덴, 이스라엘, 스페인, 버뮤다의 컴퓨터 약 5,000대를 감염시켰습니다.

사이버 보안 회사인 Check Point가 발견 및 분석한 이 악성코드는 공격자가 해킹된 시스템을 완벽하게 제어할 수 있도록 하는 백도어로 원격 명령 실행, 실시간 상호 작용 등을 지원합니다.

공격자의 목표는 소셜 미디어 홍보 및 클릭 사기로 보입니다. Electron Bot은 이러한 목적을 위해 페이스북, 구글, 유튜브, 사운드 클라우드와 같은 SNS 플랫폼에서 새 계정 등록, 댓글 달기, 좋아요 누르기 등과 같은 기능을 지원하며, SNS 계정을 제어합니다.

3년 동안 진화해

이 공격은 지난 2018년 말 스푸핑된 Google LLC에서 마이크로소프트 스토어에 “Album by Google Photos”라는 앱을 등록해 처음으로 발견되었습니다. 해당 앱에는 초기 Electron Bot의 변종이 숨겨져 있었습니다.

그 이후로 악성코드 제작자는 툴에 새로운 기능 다수와 동적 스크립트 로딩 등과 같은 고급 탐지 회피 기능을 추가했습니다.

이 악성코드는 Electron으로 작성되었으며, 자연스러운 브라우징 동작을 모방하여 실제 웹사이트 방문자인 것처럼 행동할 수 있습니다.

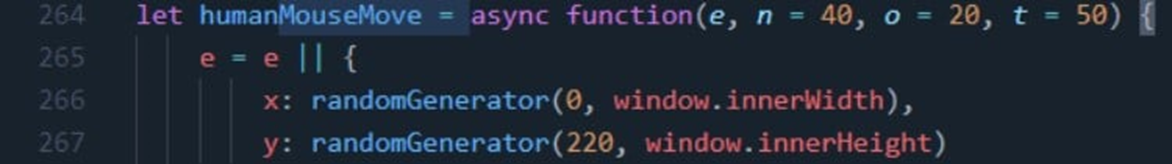

이는 Electron 프레임워크의 Chromium 엔진을 사용해 새로운 숨겨진 브라우저 창을 열고 적절한 HTTP 헤더를 설정하고 요청된 HTML 페이지를 렌더링하며 마우스 이동, 스크롤, 클릭, 키보드 입력 등을 수행 가능합니다.

<인간의 마우스 움직임 에뮬레이션>

Check Point 연구원들이 분석한 Electron Bot 캠페인의 주요 목적은 아래와 같습니다.

SEO 포이즈닝 – Google 검색 결과 높은 순위를 차지하는 악성코드 드롭 사이트 생성

광고 클릭 – 백그라운드에서 원격 사이트에 연결해 보이지 않는 광고 클릭하기

SNS 계정 홍보 – SNS 플랫폼의 특정 콘텐츠로 트래픽 보내기

온라인 제품 홍보 – 광고를 클릭하여 스토어 평점 높이기

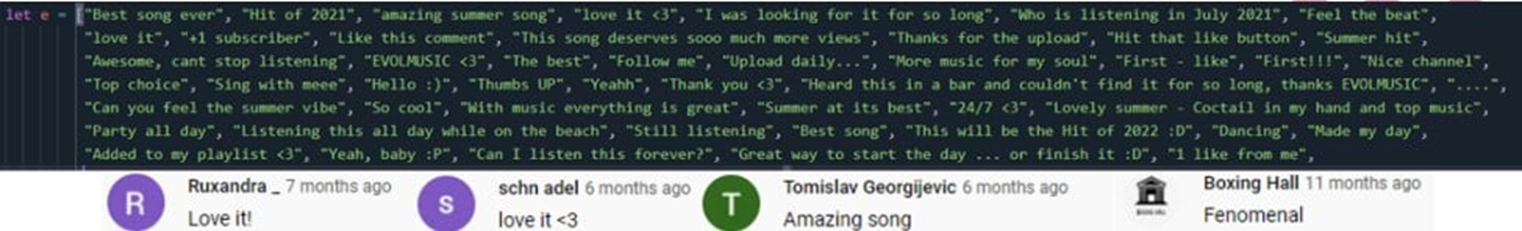

<하드코딩된 YouTube 댓글>

이러한 기능은 서비스 형태로 불법적으로 온라인 수익을 늘리려는 사용자에게 제공되기 때문에, 악성코드 운영자는 간접적으로 수익을 벌어들일 수 있습니다.

Check Point는 공격자가 불가리아에 기반을 둔 것으로 추측할 수 있는 증거를 발견했다고 밝혔습니다. 하지만 이외 공격자의 신원이나 위치는 알려지지 않았습니다.

감염 체인

감염 체인은 피해자가 소프트웨어 출처로 신뢰할 수 있는 마이크로소프트 스토어 내에서 악성코드가 포함된 앱 중 하나를 다운로드 및 설치하는 것으로 시작됩니다.

<Electron Bot 감염 체인>

애플리케이션이 시작되면, 백그라운드에서 JavaScript 드로퍼가 동적 로드되어 Electron Bot 페이로드를 가져온 다음 설치합니다.

이 악성코드는 다음 시스템 시작 시 실행되어 C2(Electron Bot[.]s3[.]eu-central-1[.]amazonaws.com, 11k[.]online)에 연결하고 구성을 가져오고, 파이프라인 내 모든 명령을 실행합니다.

메인 스크립트는 런타임에 동적으로 로드되기 때문에, 머신의 메모리에 드롭되는 JS 파일은 매우 작고 보기에는 무해합니다.

<Electron Bot에서 지원하는 명령>

단순한 게임 그 이상

Check Point에서 발견한 악성코드가 포함된 모든 게임은 실제로 게임 기능을 제공했으며, 악성 작업은 백그라운드에서 진행되었습니다.

그 결과, 해당 앱은 마이크로소프트 스토어에서 긍정적인 사용자 리뷰를 얻을 수 있었습니다. 2021년 9월 6일에 게시된 Temple Endless Runner 2는 별점 5개에 가까운 리뷰 92개를 받았습니다.

물론, 공격자들은 계속해서 새로운 미끼를 업로드하고 또 다른 게임 및 앱을 통해 피해자에게 악성코드 페이로드를 전달합니다.

<악성코드가 포함된 마이크로소프트 내 게임>

사용자들은 아래의 이름으로 악성 게임을 등록한 퍼블리셔를 주의해야 합니다.

Lupy games

Crazy 4 games

Jeuxjeuxkeux games

Akshi games

Goo Games

기존 버전의 Electron Bot이 감염된 시스템에 치명적인 피해를 입히는 것은 아니지만, 공격자가 코드를 쉽게 수정하는 것이 가능해 RAT 또는 랜섬웨어와 같은 2차 페이로드를 가져올 수 있기 때문에 주의해야합니다.

Check Point는 윈도우 사용자에게 리뷰가 적은 앱을 다운로드하는 것을 피하고 개발자/게시자의 정보를 자세히 알아본 후 앱 이름이 정확하고 오타가 없는지 확인할 것을 권고했습니다.

현재 알약에서는 해당 악성코드 샘플에 대해 ‘Adware.Agent.YLX’로 탐지 중입니다.

출처:

'국내외 보안동향' 카테고리의 다른 글

| 마이크로소프트 익스체인지 서버, Cuba 랜섬웨어 배포에 악용돼 (0) | 2022.02.25 |

|---|---|

| 우크라이나 공격에 새로운 데이터 와이퍼 악성코드 사용돼 (0) | 2022.02.25 |

| Horde 웹 메일 소프트웨어에 2012년부터 위험한 버그 존재해 (0) | 2022.02.24 |

| DeadBolt 랜섬웨어 ASUSTOR 기기 노려, 마스터키로 50 BTC 요구해 (0) | 2022.02.24 |

| 해커, OpenSea Marketplace에서 170만 달러 상당의 NFT 훔쳐 (1) | 2022.02.23 |

댓글 영역