상세 컨텐츠

본문

Microsoft Exchange servers hacked to deploy Cuba ransomware

Cuba 랜섬웨어가 마이크로소프트 익스체인지의 취약점을 악용하여 기업 네트워크에 대한 초기 액세스 권한을 얻어 기기를 암호화하는 것으로 나타났습니다.

사이버 보안 회사인 Mandiant는 해당 랜섬웨어 그룹 UNC2596으로, 랜섬웨어 악성코드를 COLDDRAW라 명명했습니다. 하지만 해당 랜섬웨어는 ‘Cuba’라는 이름으로 더 잘 알려져 있습니다.

Cuba는 2019년 말 활동을 시작한 랜섬웨어로, 시작은 느리지만 2020년과 2021년에 속도를 올리기 시작했습니다. 활동이 증가한 이후 FBI는 2021년 12월 Cuba 랜섬웨어가 미국의 핵심 인프라 49곳에 침입했다고 주의보를 발행했습니다.

Mandiant는 Cuba가 주로 미국과 캐나다를 노리고 있다고 밝혔습니다.

<Cuba 랜섬웨어 피해자 히트맵>

상용 및 커스텀 악성코드 혼합해

Cuba 랜섬웨어는 2021년 8월부터 마이크로소프트 익스체인지의 취약점을 활용하여 웹 셸, RAT, 백도어를 배포해 타깃 네트워크에 침투할 초기 발판을 마련하는 것으로 나타났습니다.

백도어에는 Cobalt Strike 또는 NetSupport Manager 원격 액세스 툴이 포함되었지만, 자체 'Bughatch', 'Wedgecut', 'eck.exe', Burntcigar' 툴 또한 사용했습니다.

Wedgecut은 PowerShell을 통해 Active Directory를 나열하는 정찰 툴인 "check.exe" 실행 파일 형태로 드롭됩니다.

Bughatch는 C&C 서버에서 PowerShell 스크립트 및 파일을 가져오는 다운로더입니다. 이는 탐지를 피하기 위해 원격 URL에서 메모리에 로드됩니다.

Burntcigar는 Avast 드라이버의 취약점을 악용하여 커널 수준에서 프로세스를 종료할 수 있는 유틸리티입니다.

마지막으로 메모리 전용 드로퍼인 Termite는 위의 페이로드를 가져와 로드합니다. 하지만 이 툴은 여러 공격 캠페인에서 관찰되었기 때문에 Cuba 공격자가 독점적으로 사용하는 것은 아닙니다.

공격자는 Mimikatz 및 Wicker 툴을 통해 도난당한 크리덴셜을 얻어 권한을 상승시킵니다.

이후 Wedgecut으로 네트워크 정찰을 수행한 후 RDP, SMB, PsExec, Cobalt Strike를 통해 측면 이동을 실행합니다.

이후 Termite가 Bughatch를 로드하고, 다음은 보안 툴을 비활성화해 데이터 유출 및 파일 암호화를 위한 기반을 마련하는 Burntcigar를 로드합니다.

Cuba는 유출 단계에 클라우드 서비스를 사용하지 않고 모든 것을 자체 사설 인프라로 전송합니다.

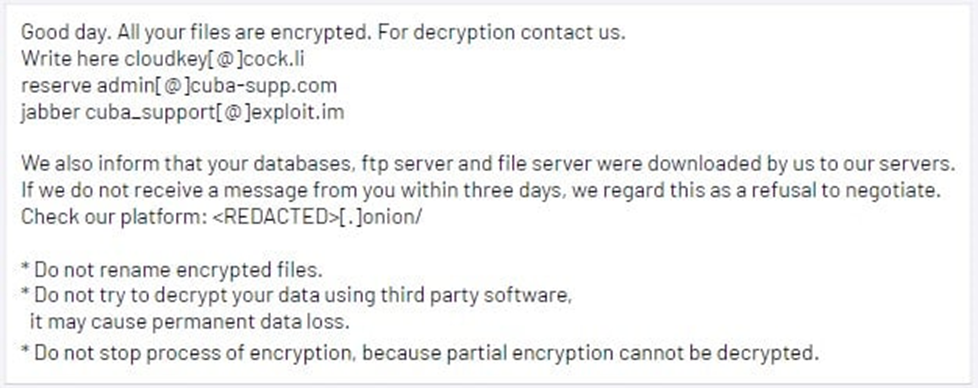

<Cuba 랜섬웨어의 랜섬노트>

계속해서 진화하는 랜섬웨어

2021년 5월, Cuba 랜섬웨어는 Hancitor 악성코드의 운영자와 협력해 DocuSign 피싱 이메일을 통해 기업 네트워크에 접근했습니다.

이후로도 Cuba는 마이크로소프트 익스체인지 ProxyShell 및 ProxyLogon 취약점과 같은 공개 서비스 취약점을 노리는 방식을 사용했습니다.

이러한 방식으로 더욱 강력한 공격을 실행할 수 있었지만, 수 개월에 걸쳐 악용된 취약점을 패치하는 보안 업데이트가 제공되었기 때문에 공격은 쉽게 저지당했습니다.

Cuba는 고가치 대상이 패치되지 않은 마이크로소프트 익스체인지 서버를 더 이상 실행하지 않을 경우 다른 취약점으로 관심을 돌릴 것으로 보입니다.

따라서 소프트웨어 공급업체가 보안 업데이트 공개하는 직후 이를 적용하는 것이 매우 중요합니다.

현재 알약에서는 해당 악성코드 샘플에 대해 ‘Trojan.Keylogger.Snake’로 탐지 중입니다.

출처:

http://www.mandiant.com/resources/unc2596-cuba-ransomware (IOC)

'국내외 보안동향' 카테고리의 다른 글

| 칩 제조 대기업인 Nvidia, 랜섬웨어 공격 받아 (0) | 2022.02.28 |

|---|---|

| ‘파일리스’ SockDetour 백도어, 미 방위산업체 노려 (0) | 2022.02.28 |

| 우크라이나 공격에 새로운 데이터 와이퍼 악성코드 사용돼 (0) | 2022.02.25 |

| 인기있는 게임의 복사본에 숨은 악성코드, 마이크로소프트 스토어에 침투해 (0) | 2022.02.25 |

| Horde 웹 메일 소프트웨어에 2012년부터 위험한 버그 존재해 (0) | 2022.02.24 |

댓글 영역