상세 컨텐츠

본문

Fileless SockDetour backdoor targets U.S.-based defense contractors

Palo Alto Networks의 Unit 42 사이버 보안 연구원들이 미국에 기반을 둔 방위 산업체를 노리는 새로운 커스텀 백도어인 SockDetour를 발견해 분석했습니다.

전문가에 따르면, SockDetour 백도어는 적어도 2019년 7월부터 실제 공격에서 사용되었습니다.

Unit 42는 이 악성코드가 TiltedTemple(DEV-0322라고도 알려짐)이라는 APT 캠페인의 작업으로 추측하고 있으며, 공격자는 Zoho ManageEngine ADSelfService Plus 취약점(CVE-2021-40539) 및 ServiceDesk Plus 취약점(CVE-2021-44077)을 악용한 것으로 나타났습니다. 공격자들은 기술, 에너지, 의료, 교육, 금융, 국방을 포함한 여러 산업 분야의 조직 12곳 이상을 해킹하는데 성공했습니다.

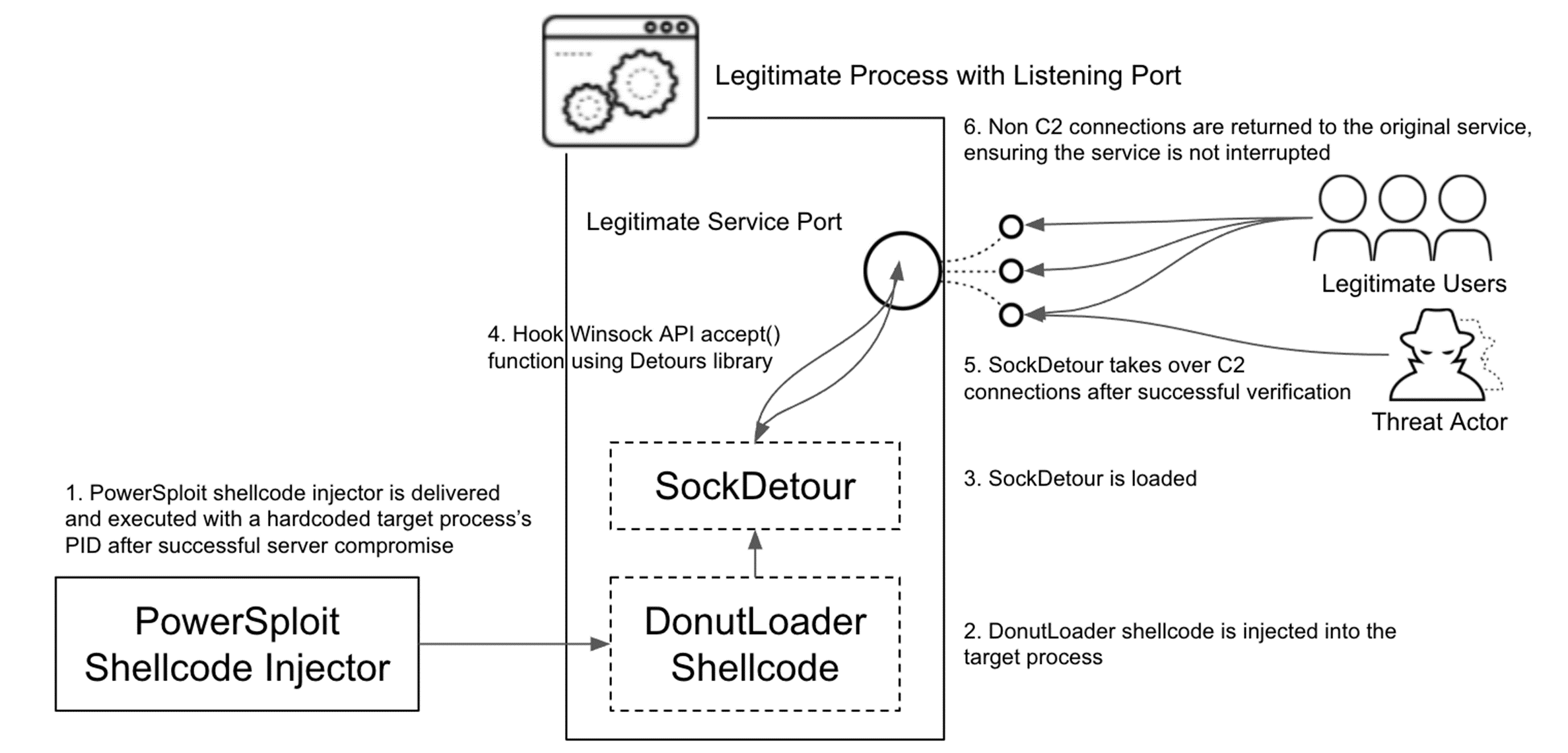

SockDetour는 초기 백도어가 제거될 경우 ‘파일 없는’ 윈도우 백도어의 역할을 합니다. TiltedTemple의 운영자가 사용하는 C2 서버 중 하나를 분석한 결과, 여기에는 메모리 덤핑 도구, 여러 웹셸 및 기타 툴이 존재하는 것으로 나타났습니다.

Palo Alto Networks는 분석을 통해 아래와 같이 밝혔습니다.

"SockDetour는 해킹된 윈도우 서버에 은밀히 남아 있도록 설계된 백도어이기 떄문에, 초기 백도어가 실패할 경우 백업 백도어의 역할을 할 수 있습니다."

"이는 해킹된 윈도우 서버에서 파일 및 소켓 없이 동작하기 때문에 탐지가 어렵습니다.”

프로세스의 메모리에 SockDetour가 주입되면, 합법적인 프로세스의 네트워크 소켓을 하이재킹하여 암호화된 C2 채널을 설정한 다음 서버에서 받아온 확인되지 않은 플러그인 DLL 파일을 로드합니다.

마이크로소프트에 따르면, DEV-0322는 중국에 기반을 둔 APT 그룹으로 공격자 인프라에 상용 VPN 솔루션과 해킹된 소비자의 라우터를 사용합니다.

마이크로소프트는 2021년 7월 진행된 정기 조사에서 Microsoft 365 Defender 텔레미터를 분석하여 DEV-0322 공격을 처음으로 발견했습니다.

방위산업체 최소 4곳이 이 공격자의 타깃이 되었으며, 그 중 하나가 해킹된 것으로 나타났습니다.

SockDetour는 지난 2021년 7월 27일에 외부 FTP 서버에서 미국 기반 방산업체의 인터넷에 노출된 윈도우 서버로 배포되었습니다. 연구원들은 해당 NAS 서버가 이전에 QLocker 랜섬웨어에 감염되었을 것이라 추측했습니다.

출처:

https://securityaffairs.co/wordpress/128446/apt/sockdetour-backdoor-targets-us-defense.html

'국내외 보안동향' 카테고리의 다른 글

| TeaBot 악성코드, 구글 플레이 스토어에 잠입해 미국 사용자들 노려 (0) | 2022.03.02 |

|---|---|

| 칩 제조 대기업인 Nvidia, 랜섬웨어 공격 받아 (0) | 2022.02.28 |

| 마이크로소프트 익스체인지 서버, Cuba 랜섬웨어 배포에 악용돼 (0) | 2022.02.25 |

| 우크라이나 공격에 새로운 데이터 와이퍼 악성코드 사용돼 (0) | 2022.02.25 |

| 인기있는 게임의 복사본에 숨은 악성코드, 마이크로소프트 스토어에 침투해 (0) | 2022.02.25 |

댓글 영역