상세 컨텐츠

본문

Hackers Target Bank Networks with new Rootkit to Steal Money from ATM Machines

금전적 이득을 노리는 공격자가 이전에 알려지지 않은 Oracle Solaris 시스템을 노리는 새로운 루트킷을 배포하고 있는 것이 발견되었습니다. 이들의 목적은 ATM의 스위칭 네트워크를 해킹해 사기 카드를 사용하여 여러 은행에서 무단으로 현금을 인출하는 것이었습니다.

보안 사고 대응 회사인 Mandiant는 해당 클러스터를 UNC2891로 추적하고 있으며 해당 그룹의 전술, 기술, 절차 중 일부분은 다른 클러스터인 UNC1945와 중복됩니다.

Mandiant의 연구원들은 이번 주 발표한 새로운 보고서에서 "높은 수준의 OPSEC을 포함하고, 증거를 없애고 대응하려는 노력을 방해하기 위해 공개/비공개 악성코드, 유틸리티, 스크립트를 활용합니다.”라 밝혔습니다.

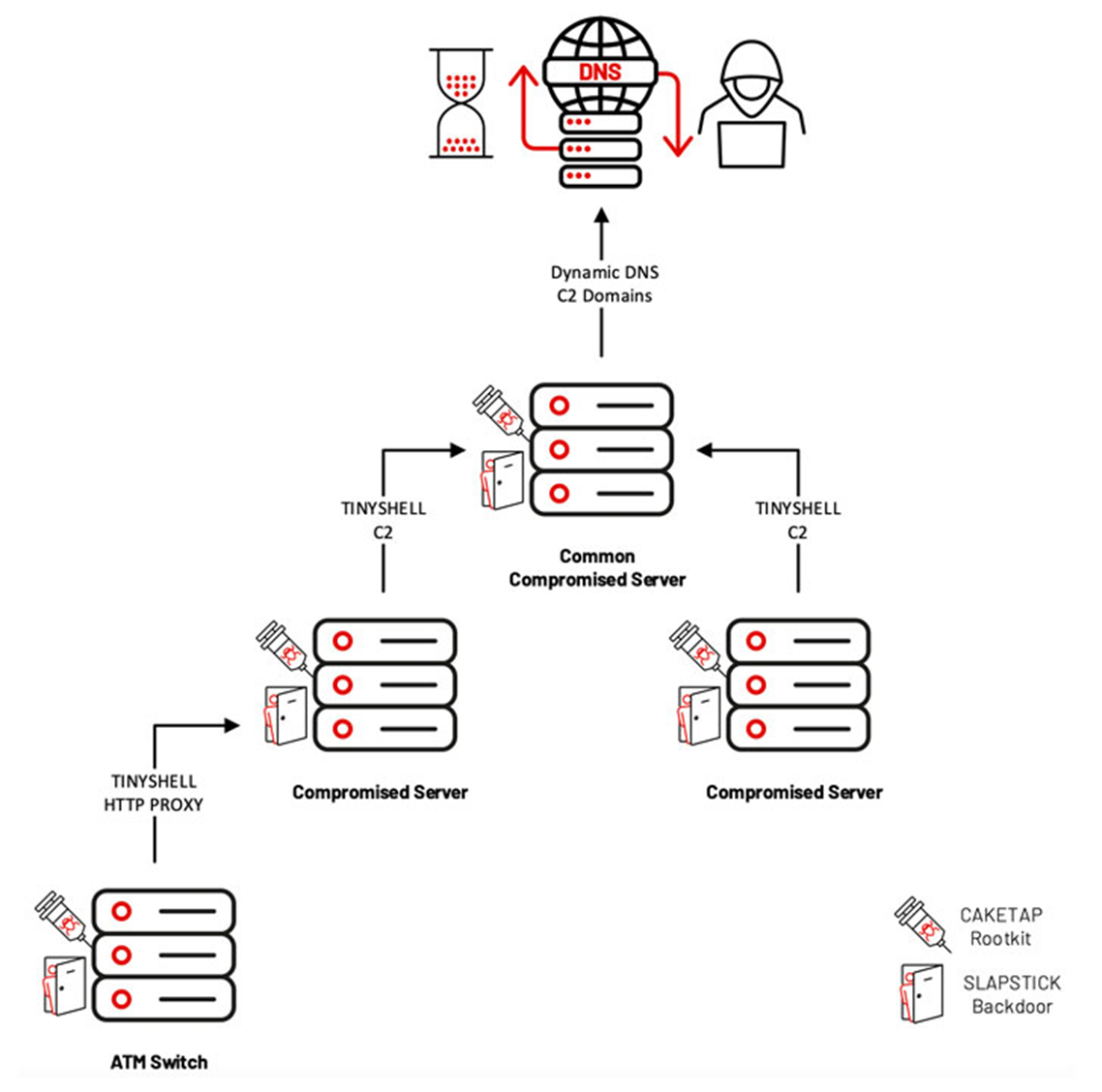

더욱 우려스려운 점은 이 공격이 네트워크 연결, 프로세스, 파일을 숨기도록 설계된 루트킷인 CAKETAP을 활용해 공격자 전체가 수 년 동안 탐지되지 않았던 적이 있었다는 것입니다.

Mandiant는 피해를 입은 ATM 스위치 서버 중 하나에서 메모리 포렌식 데이터를 복구할 수 있었으며, 커널 루트킷의 한 변종을 확인 결과 카드와 PIN 확인 메시지를 가로채 훔친 데이터를 통해 ATM 터미널에서 사기성 현금 인출을 실행할 수 있는 특수한 기능이 포함되어 있었다고 밝혔습니다.

또한 모두 UNC1945에 속하는 백도어인 SLAPSTICK과 TINYSHELL을 사용하며 미션 크리티컬 시스템에서 지속적인 원격 접속 권한을 얻거나 rlogin 또는 telnet, SSH를 통한 셸 실행 및 파일 전송에 사용되었습니다.

연구원들은 아래와 같이 지적했습니다.

"UNC2891은 유닉스 및 리눅스 기반 시스템에 꽤 친숙했기 때문에 그들의 TINYSHELL 백도어의 이름을 조사관들이 눈치챌 수 없도록 systemd(SYSTEMD), NCSD(name service cache daemon), ATD(name service cache daemon)와 같은 합법적인 서비스로 위장했습니다.”

또한 공격 체인은 아래를 포함한 다양한 악성코드 및 공개 유틸리티를 사용했습니다.

STEELHOUND – STEELCORGI 인메모리 드로퍼의 변종으로 임베디드 페이로드를 복호화하고 새 바이너리를 암호화하는 데 사용됨

WINGHOOK – 리눅스, 유닉스 기반 OS용 키로거로 인코딩된 형식으로 데이터를 캡쳐함

WINGCRACK – WINGHOOK이 생성한 인코딩된 콘텐츠를 파싱하는 유틸리티

WIPERIGHT – 리눅스, 유닉스 기반 시스템에서 특정 사용자 관련 로그 항목을 삭제하는 ELF 유틸리티

MIGLOGCLEANER – 리눅스, 유닉스 기반 시스템에서 로그를 지우거나 로그 내 특정 문자열을 삭제하는 ELF 유틸리티

연구원들은 아래와 같이 덧붙였습니다.

"UNC2891은 그들의 기술과 경험을 통해 유닉스와 리눅스 환경의 가시성 및 보안 장치가 부족하다는 점을 활용합니다.

"UNC2891과 UNC1945 사이에 중복된 점 일부는 주목할 만 하지만, 한 그룹의 작업이라 말 할 수 있을 정도로 결정적이지는 않습니다.”

출처:

https://thehackernews.com/2022/03/hackers-target-bank-networks-with-new.html

https://www.mandiant.com/resources/unc2891-overview

'국내외 보안동향' 카테고리의 다른 글

| iPhone 기능을 악용해 모바일 사용자를 노리는 'CryptoRom' 크립토 사기 발견 (0) | 2022.03.22 |

|---|---|

| 새로운 백도어, 오픈 소스 패키지 인스톨러로 프랑스 기업 노려 (0) | 2022.03.22 |

| TrickBot의 Diavol 랜섬웨어용 무료 복호화 툴 공개돼 (0) | 2022.03.21 |

| 랜섬머니를 요구하지 않는 랜섬웨어, 러시아를 타겟으로 해 (0) | 2022.03.18 |

| Kubernetes 컨테이너 탈출이 가능한 CRI-O 엔진 취약점(CVE-2022-0811) 주의! (0) | 2022.03.18 |

댓글 영역