상세 컨텐츠

본문

New Backdoor Targets French Entities via Open-Source Package Installer

연구원들이 Chocolatey Windows 패키지 관리자를 통해 해킹된 시스템에 Serpent라는 백도어를 확산시키는 새로운 타깃형 이메일 공격 캠페인에 대해 공개했습니다. 이들은 건설, 부동산, 정부 부문의 프랑스 기업을 주로 노렸습니다.

보안 회사인 Proofpoint는 발견된 전략과 피해 패턴을 기반으로 이 공격을 지능형 공격자의 작업으로 추측했습니다. 현재로써는 캠페인의 최종 목표는 알 수 없습니다.

Proofpoint 연구원들은 The Hacker News에 공유한 보고서에서 아래와 같이 밝혔습니다.

"공격자는 잠재적 피해자의 기기에 백도어를 설치하려 시도했으며 이는 원격 제어, 명령 및 제어(C2), 데이터 도난으로 이어지거나 기타 추가 페이로드를 배포할 수 있습니다.”

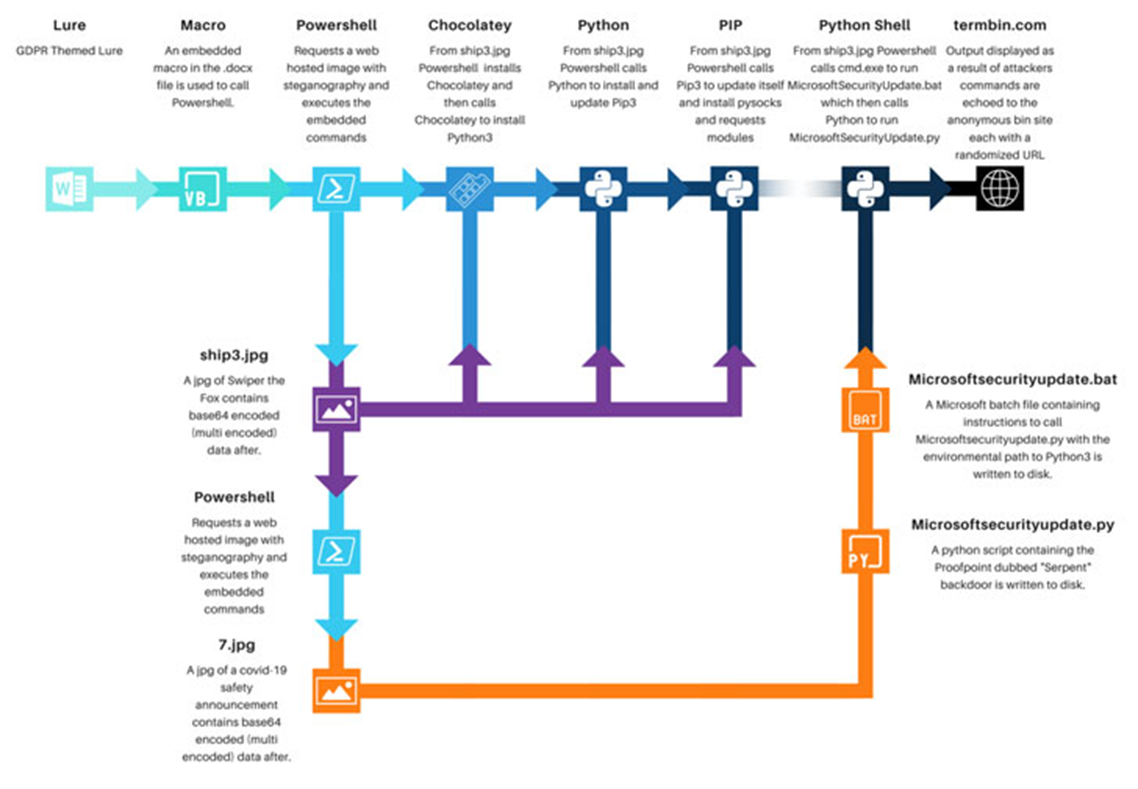

감염이 시작되는 피싱 미끼는 이력서 관련 제목을 사용하며 매크로가 포함된 마이크로소프트 워드 문서를 첨부하고 있었습니다. 해당 문서는 유럽 연합의 GDPR(일반 데이터 보호 규정)과 관련된 정보로 가장했습니다.

매크로를 활성화하면 원격 서버에서 호스팅되며 겉보기에 무해한 이미지 파일을 받아옵니다. 하지만 여기에는 탐지를 피하기 위해 이미지나 오디오 내 악성코드를 숨기는 ‘스테가노그래피’ 기술을 사용해 Base64로 인코딩된 PowerShell 스크립트가 숨겨져 있습니다.

PowerShell 스크립트는 차례로 윈도우 시스템에 Chocolatey 유틸리티를 설치하고, Python 패키지 설치 프로그램인 pip를 설치합니다. 이는 PySocks 프록시 라이브러리를 설치하는 통로 역할을 합니다.

또한 동일한 원격 서버에서 PowerShell 스크립트로 다운로드한 다른 이미지 파일은 위장된 Python 백도어인 Serpent를 숨기고 있었습니다. 이는 C2 서버에서 전송된 명령을 실행하는 기능을 포함하고 있었습니다.

Proofpoint는 스테가노그래피 이외에도 Python 패키지의 후속 배포용 초기 페이로드로 Chocolatey와 같이 널리 사용되는 툴을 사용하는 것에 대해 탐지를 피하기 위한 시도인 것으로 보인다고 밝혔습니다.

이 공격을 실행한 공격자와 다른 공격자와의 연결 고리는 찾지 못했습니다. 이는 꽤 정교한 해킹 팀의 작업으로 의심됩니다.

출처:

https://thehackernews.com/2022/03/new-backdoor-targets-french-entities.html

'국내외 보안동향' 카테고리의 다른 글

| LAPSUS$ 해커들, 마이크로소프트와 인증 회사인 Okta 해킹했다고 밝혀 (0) | 2022.03.23 |

|---|---|

| iPhone 기능을 악용해 모바일 사용자를 노리는 'CryptoRom' 크립토 사기 발견 (0) | 2022.03.22 |

| 해커들, ATM 기기에서 자금을 훔치기 위해 새로운 루트킷으로 은행 네트워크 공격해 (1) | 2022.03.21 |

| TrickBot의 Diavol 랜섬웨어용 무료 복호화 툴 공개돼 (0) | 2022.03.21 |

| 랜섬머니를 요구하지 않는 랜섬웨어, 러시아를 타겟으로 해 (0) | 2022.03.18 |

댓글 영역