상세 컨텐츠

본문

Another Set of Joker Trojan-Laced Android Apps Resurfaces on Google Play Store

구글 플레이 스토어를 통해 확산되는 새로운 트로이 목마 앱 세트가 해킹된 안드로이드 기기에 악명 높은 Joker 악성코드를 배포하는 것으로 나타났습니다.

Joker는 과금 및 SMS 사기에 사용되는 악성 앱 클래스를 통칭하며 문자, 연락처, 기기 정보 등을 도용하는 등 여러 공격이 가능합니다.

구글의 지속적인 방어 시도에도 불구하고, 해당 앱은 계속해서 탐지되지 않은 채 앱 스토어로 침투했습니다.

카스퍼스키 연구원인 Igor Golovin은 지난주 발표한 보고서에서 아래와 같이 밝혔습니다.

"공격자는 스토어에서 정식 앱을 다운로드 후 악성 코드를 추가한 다음 이름을 변경해 구글 플레이 스토어에 다시 업로드하여 유포됩니다.”

해당 트로이 목마 앱은 종종 메시징, 건강 트래킹, PDF 스캐너 앱으로 위장합니다. 일단 설치될 경우 이 앱은 문자 메시지 및 알림에 대한 접근 권한을 요청하여 사용자가 유료 서비스를 구독하도록 악용합니다.

Joker는 구글 플레이 심사 프로세스를 우회하기 위해 악성 페이로드를 휴면 상태로 유지하고, 앱이 플레이 스토어에 게시된 후에 기능을 활성화하는 것으로 나타났습니다.

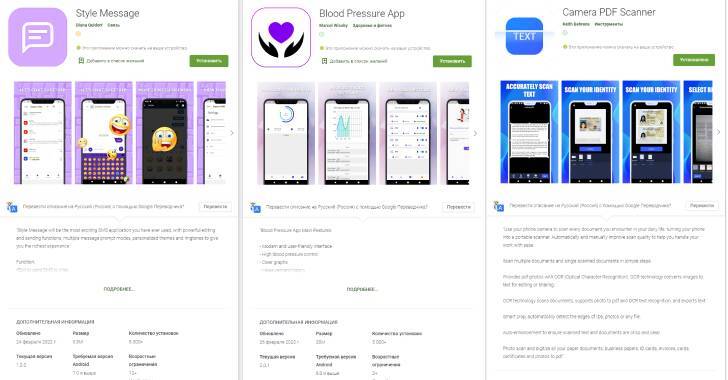

Kaspersky에서 2022년 2월 말까지 탐지한 Joker 앱 3개는 아래와 같습니다. 해당 앱은 이미 구글 플레이에서 삭제되었지만, 써드파티 앱 스토어에서 계속해서 다운로드될 수 있습니다.

Style Message (com.stylelacat.messagearound)

Blood Pressure App (blood.maodig.raise.bloodrate.monitorapp.plus.tracker.tool.health)

Camera PDF Scanner (com.jiao.hdcam.docscanner)

Golovin은 아래와 같이 결론지었습니다.

"원치 않는 구독을 방지하려면, 비공식 출처의 앱을 설치하지 않는 것이 좋습니다.”

또한 공식 앱 스토어에서 앱을 다운로드할 때도 사용자의 리뷰를 읽고 개발자의 적법성, 이용 약관을 확인하고 앱이 의도한 기능을 수행하는 데 필수적인 권한만 부여하는 것이 좋습니다.

출처:

https://thehackernews.com/2022/05/another-set-of-joker-trojan-laced.html

https://securelist.com/mobile-subscription-trojans-and-their-tricks/106412/ (IOC)

'국내외 보안동향' 카테고리의 다른 글

| Saintstealer, Prynt Stealer 악성코드 패밀리 관련 세부 정보 공개돼 (0) | 2022.05.11 |

|---|---|

| FluBot 안드로이드 악성코드, 새로운 SMS 캠페인 통해 핀란드 노려 (0) | 2022.05.11 |

| 전문가들, 러시아 해킹 포럼에서 판매되는 DCRat 백도어 경고해 (0) | 2022.05.10 |

| F5 BIG-IP iControl REST 인증 우회 취약점(CVE-2022-1388) 주의! (0) | 2022.05.09 |

| 윈도우 이벤트 로그에 셸코드를 숨기는 새로운 파일리스 악성코드 발견 (0) | 2022.05.09 |

댓글 영역