상세 컨텐츠

본문

Experts Sound Alarm on DCRat Backdoor Being Sold on Russian Hacking Forums

사이버 보안 연구원들이 전문 사이버 범죄 그룹과 초보자가 모두 이용할 수 있도록 저렴한 가격으로 판매되는 원격 액세스 트로이목마인 DCRat(DarkCrystal RAT)을 발견했습니다.

BlackBerry 측은 보고서를 통해 아래와 같이 밝혔습니다.

"커스텀 악성코드를 제작하는 자금이 넉넉한 규모가 큰 러시아 그룹과는 달리, 이 원격 액세스 트로이 목마(RAT)는 공격자의 단독 작업으로 보이며 적은 가격으로 백도어를 여는 놀랍도록 효과적인 툴을 제공합니다.”

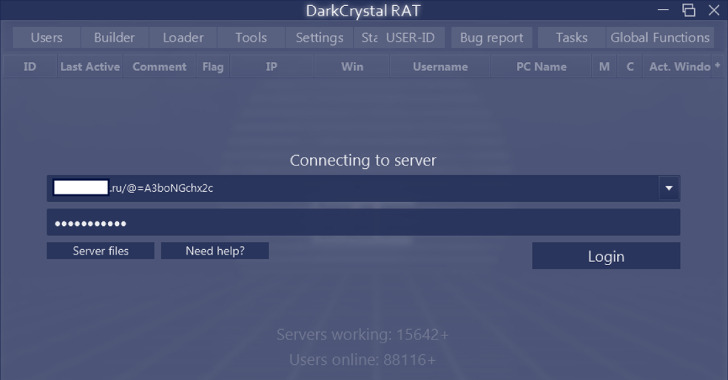

코드네임 "boldenis44", "crystalcoder"가 .NET으로 작성한 DCRat은 DCRat Studio라는 전용 통합 개발 환경(IDE)을 통해 타사 플러그인으로 기능을 더욱 강화할 수 있는 완전한 기능을 갖춘 백도어입니다.

이는 2018년 처음으로 출시되었으며 버전 3.0은 2020년 5월 30일, 버전 4.0은 거의 1년 후인 2021년 3월 18일에 출시되었습니다.

해당 트로이 목마의 가격은 2개월에 500 RUB($5), 1년에 2,200 RUB($21), 평생 구독 가격은 4,200 RUB($40)부터 시작하며 특별 프로모션 기간 동안에는 더 할인됩니다.

2020년 5월 Mandiant의 분석에서는 해당 RAT의 인프라가 files.dcrat[.]ru라 밝혔지만, 이 악성코드는 현재 다른 도메인인 crystalfiles[.]ru에서 호스팅되고 있었습니다.

"DCRat에 대한 모든 마케팅 및 영업은 인기 있는 러시아 해킹 포럼인 lolz[.]guru에서 진행되며, 일부 DCRat 사전 판매 문의 또한 처리합니다."

또한 통신 및 소프트웨어 및 플러그인 업데이트에 대한 정보 공유를 위한 텔레그램 채널에는 현재 기준 약 2,847명의 구독자를 보유하고 있었습니다.

해당 채널의 최근 메시지에는 CryptoStealer, TelegramNotifier, WindowsDefenderExcluder 플러그인에 대한 업데이트와 패널의 "외관 변경/수정"에 관한 내용이 포함되어 있었습니다.

DCRat은 모듈식 아키텍처와 맞춤형 플러그인 프레임워크를 갖추고 있으며 은밀히 킬 스위치를 트리거하도록 설계된 관리자 컴포넌트가 포함되어 있어 공격자가원격으로 도구를 사용할 수 없도록 만들 수 있습니다.

관리 유틸리티는 가입자가 활성화된 C&C 서버에 로그인해 감염된 엔드포인트에 명령을 실행하며 버그 보고서를 제출할 수 있도록 합니다.

DCRat으로 호스트를 감염시키는 데 사용되는 배포 벡터에는 Cobalt Strike Beacon과 다양한 페이로드를 제공하는 데 사용되는 구독 기반 서비스형 크라임웨어 (CaaS; Crimeware-as-a-Service) 솔루션이자 TDS(traffic direction system)인 Prometheus가 있습니다.

이 임플란트는 시스템 메타데이터를 수집하는 것 이외에도 감시, 정찰, 정보 탈취, DDoS 공격 기능을 지원합니다. 또한 스크린샷을 캡처하고, 키 입력을 기록하고, 클립보드, 텔레그램 및 웹 브라우저에서 콘텐츠를 훔치는 것도 가능합니다.

"새로운 플러그인과 마이너 업데이트가 거의 매일 발표됩니다."

"단일 공격자가 이 악성코드를 개발 및 유지하고 있다고 가정할 경우, 이들이 풀타임으로 작업하는 것으로 추정됩니다.”

출처:

https://thehackernews.com/2022/05/experts-sound-alarm-on-dcrat-backdoor.html

'국내외 보안동향' 카테고리의 다른 글

| FluBot 안드로이드 악성코드, 새로운 SMS 캠페인 통해 핀란드 노려 (0) | 2022.05.11 |

|---|---|

| 또 다른 Joker 앱 세트, 구글 플레이 스토어에 등장해 (0) | 2022.05.10 |

| F5 BIG-IP iControl REST 인증 우회 취약점(CVE-2022-1388) 주의! (0) | 2022.05.09 |

| 윈도우 이벤트 로그에 셸코드를 숨기는 새로운 파일리스 악성코드 발견 (0) | 2022.05.09 |

| PrivateLoader PPI 서비스 통해 확산되는 새로운 NetDooka 악성코드 발견 (0) | 2022.05.09 |

댓글 영역