상세 컨텐츠

본문

Eternity malware kit offers stealer, miner, worm, ransomware tools

공격자들이 범죄자들이 원하는 공격에 따라 다양한 모듈로 커스텀이 가능한 악성코드 툴킷인 'Eternity Project' 서비스 형식으로 판매하기 시작했습니다.

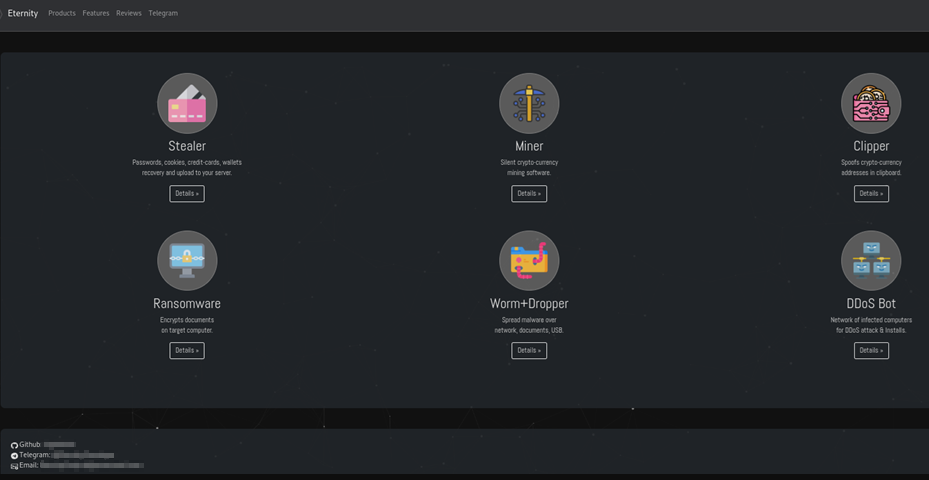

해당 악성코드 툴킷은 모듈식이며 정보 스틸러, 코인 채굴기, 클리퍼, 랜섬웨어 프로그램, 웜 확산기를 포함하며 곧 DDoS(분산 서비스 거부) 봇도 포함될 수 있습니다. 또한 각각의 모듈을 별도로 구매하는 것도 가능합니다.

할 수 있으며 각각 별도로 구매합니다.

<이터니티 프로젝트의 사이트>

위 내용은 500명 이상의 회원이 있는 전용 Telegram 채널에서 홍보되고 있으며, 제작자는 여기에서 업데이트, 사용 지침에 대한 정보를 게시하고 기능을 개선하기 위한 제안을 받습니다.

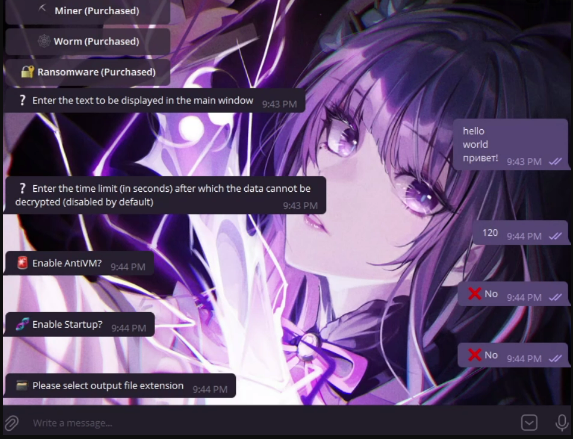

악성코드 키트를 구입한 사용자는 활성화하고자 하는 기능을 선택하고 가상화폐로 비용을 지불한 후 Telegram Bot을 통해 바이너리를 자동으로 빌드할 수 있습니다.

<자동 빌드용 악성코드 모듈 구매>

툴에 대한 자세한 정보

이 툴의 인포 스틸러는 $260/년에 판매되며, 20개 이상의 웹 브라우저에 저장된 비밀번호, 신용 카드, 북마크, 토큰, 쿠키, 자동 완성 데이터를 훔칠 수 있습니다.

또한 가상 화폐 확장 프로그램이나 콜드 지갑에서 정보를 훔칠 수 있으며 암호 관리자 10개, VPN 클라이언트, 메신저, 게임 클라이언트 또한 노립니다.

마이너 모듈은 $90/년에 판매되며 작업 관리자에서 숨기, 종료 시 자동으로 재시작되기, 시작시 지속적으로 실행됨을 특징으로 합니다.

클리퍼는 $110에 판매되며 클립보드에서 가상화폐 지갑 주소를 모니터링해 운영자의 지갑으로 교체하는 유틸리티입니다.

개발자는 Eternity Worm을 $390 판매하여 악성코드가 USB 드라이버, 로컬 네트워크 공유, 로컬 파일, 클라우드 드라이브, Python 프로젝트, Discord 및 Telegram 계정을 통해 자체적으로 확산될 수 있는 기능을 제공합니다.

<Discord 계정을 통해 확산되는 악성 코드의 예>

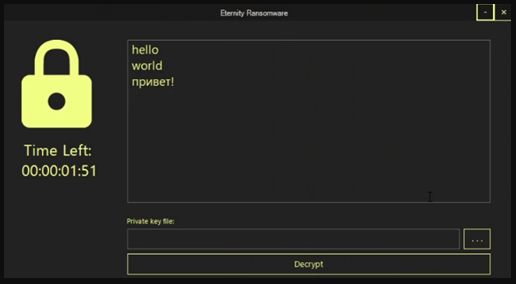

마지막으로 가장 비싼 모듈인 Eternity 랜섬웨어는 $490입니다. 이는 AES와 RSA의 조합을 사용하여 오프라인 암호화를 지원하고 문서, 사진, 데이터베이스를 노립니다.

제작자는 이 악성코드가 완전히 탐지되지 않을 것이라 주장합니다. 글을 작성하는 당시에는 VirusTotal에서 탐지되지 않는 것으로 확인되었습니다.

흥미롭게도, 랜섬웨어 모듈은 만료 시 파일을 완전히 복구할 수 없도록 하는 타이머를 설정하는 옵션을 제공합니다. 이로써 피해자가 랜섬머니를 하루 빨리 지불해야 한다는 추가적인 압력을 가할 수 있습니다.

<파일을 파괴하는 랜섬웨어 타이머>

진짜인가, 사기인가?

Eternity Project를 발견한 Cyble의 분석가는 아직까지 모든 모듈을 검사하지는 못했지만, 실제 공격에서 해당 악성코드 샘플을 발견했으며 Telegram의 사용자 의견을 확인한 결과 이 위협이 진짜인 것으로 판정했습니다.

Cyble 분석가는 스틸러 모듈에서 Jester 스틸러와 몇 가지 유사한 점을 발견했으며, 둘 모두 DynamicStealer라는 GitHub 프로젝트에서 파생된 것으로 추정됩니다.

따라서 "Eternity Stealer"는 해당 코드의 복사본일 가능성이 가장 높으며, 수정 및 브랜드 변경을 통해 Telegram에서 판매되는 것으로 추정됩니다.

현재 알약에서는 해당 악성코드 샘플에 대해 ‘Gen:Variant.Razy.979644’로 탐지 중입니다.

출처:

https://blog.cyble.com/2022/05/12/a-closer-look-at-eternity-malware/ (IOC)

'국내외 보안동향' 카테고리의 다른 글

| SonicWall, SSLVPN SMA1000 기기의 취약점 패치해 (0) | 2022.05.16 |

|---|---|

| 새로운 Saitama 백도어, 요르단 외무부 관계자 노려 (0) | 2022.05.16 |

| Zyxel, 방화벽 제품의 RCE 취약점 은밀히 수정해 (0) | 2022.05.13 |

| 실제 공격에서 발견된 은밀하고 새로운 Nerbian RAT 악성코드 (0) | 2022.05.12 |

| Windows 11 KB5013943 업데이트 이후 블루스크린 등 문제 발생 (0) | 2022.05.12 |

댓글 영역