상세 컨텐츠

본문

New Saitama backdoor Targeted Official from Jordan's Foreign Ministry

요르단 외무부를 노린 스피어 피싱 캠페인이 은밀한 새로운 백도어인 Saitama를 배포하는 것으로 나타났습니다.

Malwarebytes와 Fortinet FortiGuard Labs의 연구원은 이란 사이버 스파이 그룹인 APT34의 과거 캠페인과 유사성을 기반으로 해당 그룹이 이 캠페인을 실행한 것으로 추측했습니다.

Fortinet의 연구원인 Fred Gutierrez는 아래와 같이 설명했습니다.

"다른 공격과 마찬가지로, 이 이메일에도 악성 파일이 첨부되어 있었습니다.”

"하지만 첨부 파일은 다양한 악성코드를 포함하고 있지는 않았습니다. 대신, 흔히 APT(Advanced Persistent Threat)에서 사용되는 기능 및 기술이 발견되었습니다."

OilRig, Helix Kitten, Cobalt Gypsy라고도 알려진 APT34는 적어도 2014년부터 활동한 것으로 알려져 있으며 타깃형 피싱 공격을 통해 중동 및 북아프리카(MENA)의 통신, 정부, 국방, 석유, 금융 부문을 공격했습니다.

올 2월 초, ESET은 이 그룹을 이스라엘, 튀니지, 아랍에미리트의 외교 기관, 기술 회사, 의료 기관을 노린 장기적인 정보 수집 작전과 관련을 지었습니다.

새로이 발견된 피싱 메시지에는 악성코드 페이로드("update.exe")를 드롭하는 악성 VBA(Visual Basic Application) 매크로를 실행하도록 유도하는 무기화된 Microsoft Excel 문서가 포함되어 있었습니다.

또한 해당 매크로는 4시간마다 반복되는 예약된 작업을 설정해 지속성을 얻습니다.

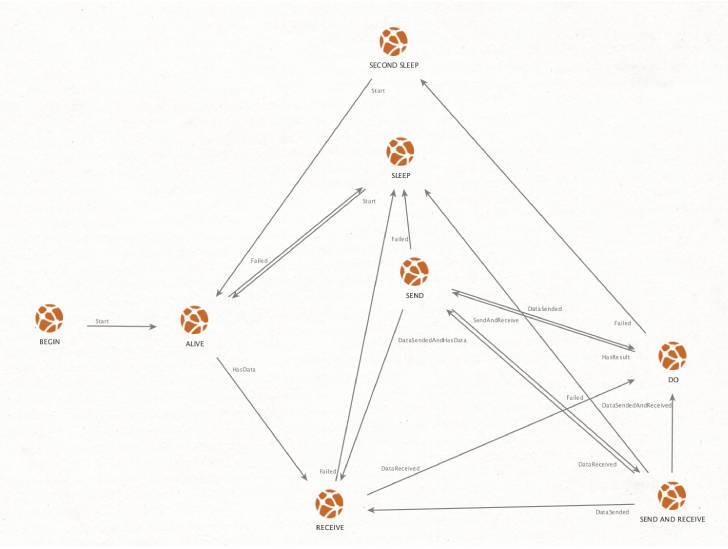

.NET 기반 바이너리인 Saitama는 트래픽을 위장하기 위해 DNS 프로토콜을 통한 C2 통신을 이용하며 C2에서 수신된 명령을 실행하기 위해 "유한 상태(finite-state) 머신" 접근 방식을 사용합니다.

Gutierrez는 아래와 같이 설명했습니다.

"결국 이는 기본적으로 해당 악성코드가 DNS 응답 내에서 작업을 수신하고 있음을 의미합니다."

DNS 터널링은 DNS 쿼리 및 응답 내에서 다른 프로그램 또는 프로토콜의 데이터를 인코딩하는 것을 가능하게 합니다.

마지막 단계에서 명령 실행 결과는 추출된 데이터가 DNS 요청에 빌드된 상태로 C2 서버로 다시 전송됩니다.

Gutierrez는 이와 관련하여 아래와 같이 설명했습니다.

"이 악성코드는 개발에 많은 노력을 들인 것으로 보이며, 다른 은밀한 인포 스틸러와 같이 한 번 실행하고 자체적으로 삭제하는 유형은 아닌 것으로 보입니다.”

"행동이 탐지되는 것을 막기 위해 이 악성코드는 별도로 지속성 관련 메소드를 생성하지 않습니다. 대신 Excel 매크로의 예약된 작업을 통해 지속성을 얻습니다."

현재 알약에서는 해당 악성코드 샘플에 대해 ‘Backdoor.Agent.Saitama’로 탐지 중입니다.

출처:

https://thehackernews.com/2022/05/new-saitama-backdoor-targeted-official.html

https://www.fortinet.com/blog/threat-research/please-confirm-you-received-our-apt (IOC)

'국내외 보안동향' 카테고리의 다른 글

| Sysrv botnet, 새로운 익스플로잇을 이용하여 Windows, Linux 서버 공격 (0) | 2022.05.16 |

|---|---|

| SonicWall, SSLVPN SMA1000 기기의 취약점 패치해 (0) | 2022.05.16 |

| 스틸러, 마이너, 웜, 랜섬웨어 툴을 제공하는 Eternity 악성코드 키트 발견 (0) | 2022.05.13 |

| Zyxel, 방화벽 제품의 RCE 취약점 은밀히 수정해 (0) | 2022.05.13 |

| 실제 공격에서 발견된 은밀하고 새로운 Nerbian RAT 악성코드 (0) | 2022.05.12 |

댓글 영역