상세 컨텐츠

본문

안녕하세요? 이스트시큐리티 시큐리티대응센터(이하 ESRC)입니다.

여전히 건강검진, 교통민원, 쇼핑몰, 택배 스미싱 문자는 지속적으로 유포되고 있으며 앱 설치를 유도하고 있습니다. 최근에도 기관을 사칭한 보이스 피싱 피해 사례가 뉴스에 등장하고 있고 이를 운영하는 범죄 조직 총책들이 체포되고 있는 상태입니다. 이러한 피해 사실에 묻혀 비교적 눈에 띄지 않게 몸캠피싱 공격 또한 꾸준하게 발견되고 있으며 범위를 점점 넓혀가고 있습니다.

1년 전 몸캠피싱 유형 소개 글에 이어서 최근 동향을 살펴보겠습니다.

유포 과정

인스타그램이나 라인을 통한 접근 방식이 다수 발견되고 있으며 로맨스 스캠 사기와 유사한 방식으로 시작됩니다. 친분을 쌓기 위해 장기간 연락을 주고받으며 여러 질문을 통해 신상정보를 수집하기 시작합니다.

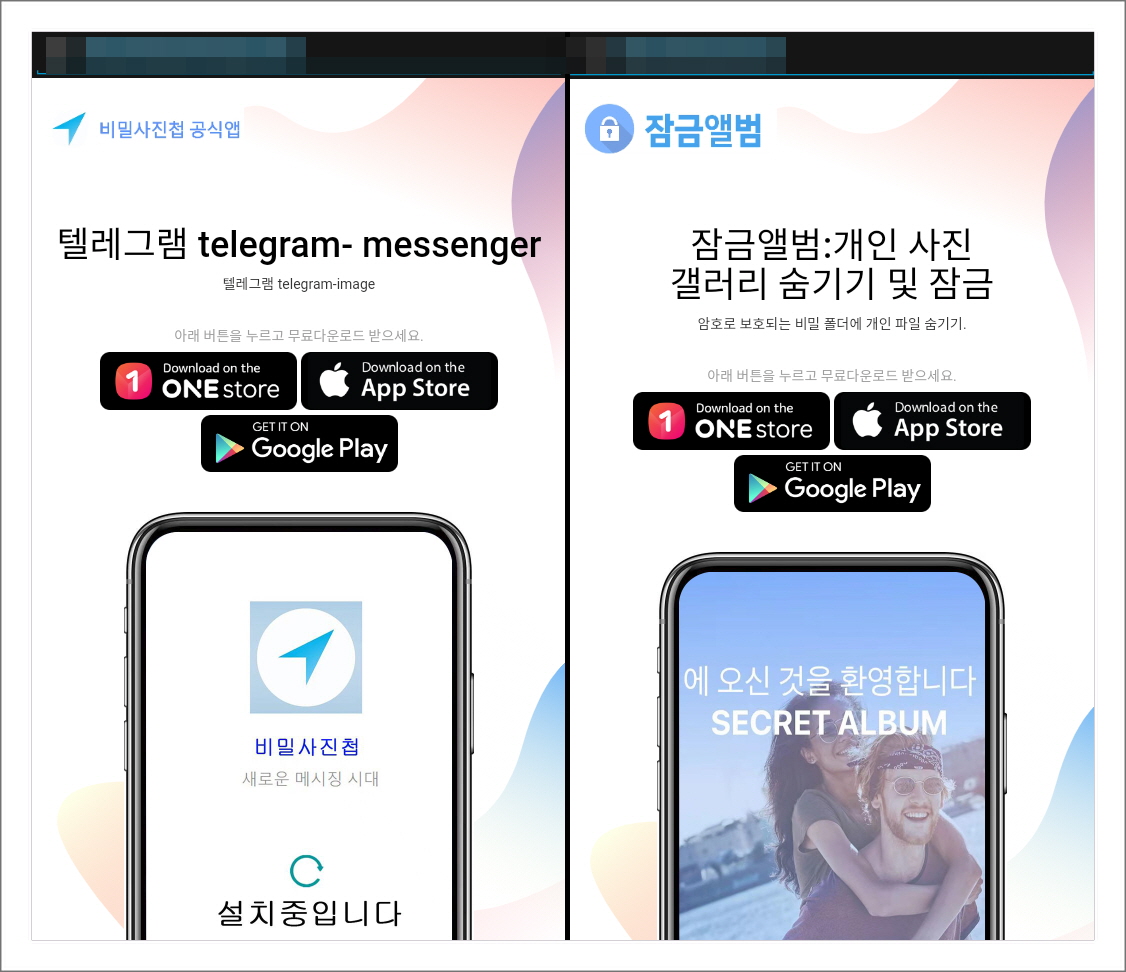

몸캠 피싱은 악성 앱 설치와 화상 채팅을 유도하고 피해자의 모습을 몰래 촬영하여 유포를 빌미로 돈을 갈취하는 수법입니다. 따라서 악성 앱 설치를 유도하기 때문에 [그림 2]와 같은 사이트를 직접 구축하여 신뢰성을 높이고 있습니다.

비밀 갤러리와 앨범과 같은 사진 이외에도 채팅으로 위장하여 배포되는 앱도 존재합니다. 공격자들은 협박을 통한 돈이 목적이며 공격 순서에 앱 설치가 먼저인지, 화상 채팅이 먼저인지 상관없습니다.

- 악성 앱 설치를 먼저 했다면 갤러리의 있는 사진이나 카메라를 활용해 찍은 사진으로 협박

- 화상 채팅을 먼저 녹화하였다면 [그림 3]과 같은 사이트를 보여주며 플랫폼에 올렸으니 확인하라고 협박하여 앱 설치 유도

위와 같은 방식으로 나중에 앱 설치를 하는 경우도 있으며 사이트가 다양하므로 앱을 설치할 때는 직접 플레이스토어에 검색해서 다운로드하는 걸 추천해 드립니다.

앱 권한 및 실행 화면

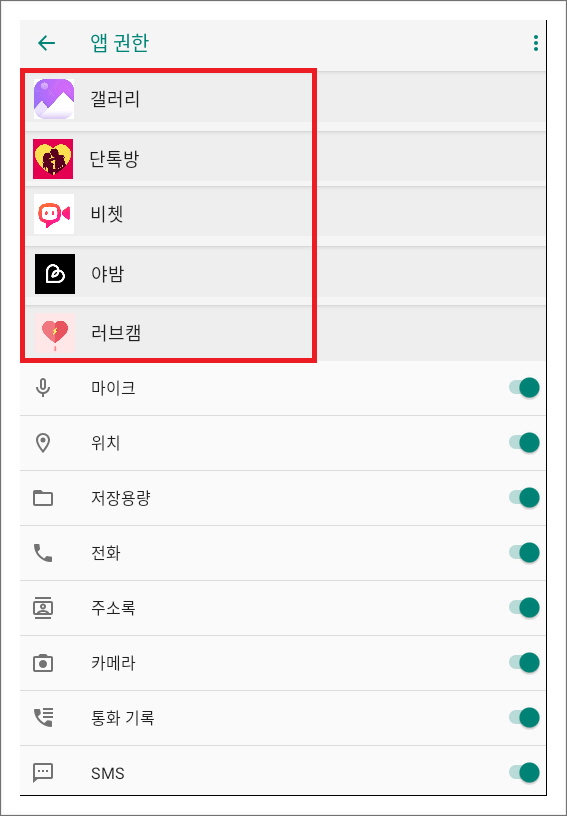

악성 앱은 매우 다양하며 아이콘과 이미지, 이름만 변경된 채 인터넷에 유포되고 있습니다.

[그림 4]와 다른 또 다른 앱을 살펴보면 다양한 권한들을 요구하고 있습니다.

같은 앱처럼 보이더라도 버전에 따라서 추가된 권한과 기능이 있을 수 있습니다.

앱을 실행했을 때 화면 또한, 여러 가지 버전이 존재합니다. [그림 7]과 같이 무한 로딩 페이지를 띄워 한없이 피해자들을 기다리게 만듭니다.

실행 시 로그인 페이지를 띄워 계정 정보가 있어야 접속되는 것처럼 위장하고 있습니다.

공격자가 미리 설정해둔 초대 코드를 입력하거나 로그인 성공 시 [그림 9]와 같은 화면을 띄워 각종 정보를 서버로 보낼 때까지 기다리게 하고 있습니다.

본 분석 글에서는 협박을 통해 돈을 갈취하는 악성 앱 “Trojan.Android.InfoStealer”를 살펴보도록 하겠습니다.

코드 분석 - 초기 설정

여러 가지 샘플들 중에서도 이번 샘플은 실행했을 때 빈 화면을 띄워 피해자들을 헷갈리게 하는 악성 애플리케이션입니다. 아무것도 작동하지 않는 것처럼 보이지만 [그림 10]과 같이 권한부터 허용되었는지 체크합니다.

권한 확인이 완료되었다면 특정 사이트에서 추가 파일을 내려받습니다. 해당 파일은 금융기관을 포함한 각종 기관의 안내 음성 파일로써 가짜 전화를 걸거나 사용자를 속이기 위해 출력되는 MP4 파일 모음입니다. (압축 파일은 패스워드가 설정되어 있습니다.)

기존에 설치되어 있는 앱을 살펴보고 공격자가 미리 설정한 앱이 존재한다면 삭제하고 있습니다.

코드 분석 - 기능 설명

악성 앱의 주요 행위는 다음과 같습니다.

- 통화

- 통화 착, 발신

- 통화 가로채기

- 통화 강제종료

- 통화 기록생성

- 페이크 통화

- 문자

- 읽기

- 연락처

- 읽기

- 삭제

- 생성

- 녹음 파일로 저장 및 실시간 도청

- 위치 정보 탈취

- 갤러리 탈취

해당 악성 앱은 스마트폰 기기에 설치되어 정보 대부분을 탈취할 수 있습니다. 우선 연락처에 저장된 목록을 가져와 서버로 전송합니다.

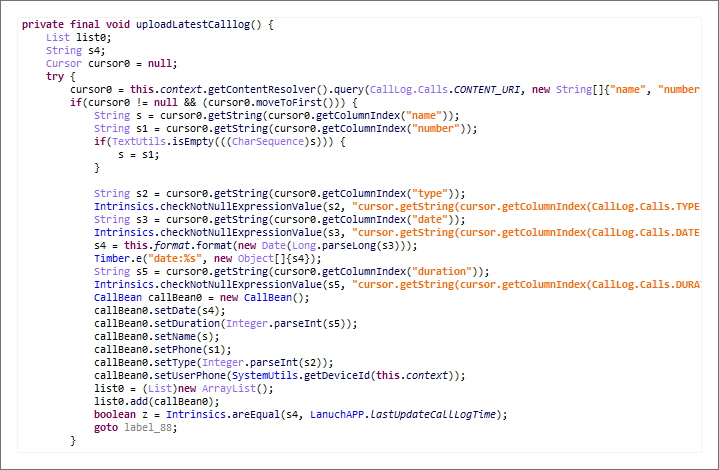

기존의 통화기록을 탈취할 수 있지만 최근에 생성된 통화기록 또한, 지속적으로 서버에 전송합니다.

스마트폰에 저장된 문자 기록도 탈취할 수 있으며 신규로 받은 것 또한, 서버로 전송되고 있습니다.

음성 녹음 기능을 활용하여 사용자 몰래 녹음을 할 수 있으며 녹음 종료 시 서버로 파일을 전송합니다.

실시간 기기의 GPS를 활용하여 사용자의 실시간 위치를 확인할 수 있습니다.

갤러리에 저장된 이미지를 서버로 전송하여 탈취합니다.

기기에 설치된 앱 리스트를 확보하고 서버로 전송합니다.

카메라를 확인한 후 제어를 통해 사진을 찍고 서버로 전송할 수 있습니다.

미리 내려받은 금융기관 음성 멘트파일과 가짜 화면을 구성하여 실제 전화가 온 것처럼 페이크 전화를 구성할 수 있습니다.

코드 분석 - 네트워크 및 C2

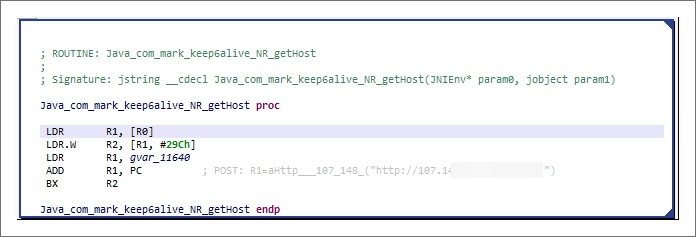

모든 정보가 전송되는 C2 서버 주소는 숨기기 위한 목적으로 라이브러리를 활용하고 있습니다. Libraries/libhelper.so와 같은 형식으로 저장되어 있으며 System.loadLibrary("helper"); 함수를 사용해 불러와 사용합니다.

감염된 기기를 관리하기 위해 별도의 관리 페이지를 만들어 두었고 [그림 23]은 로그인 화면입니다. 이들은 C2 주소를 지속적으로 변경하고 있으며 감염된 피해자 또한, 꾸준히 발견되고 있습니다.

결론

해당 공격자는 안드로이드 사용자뿐만 아니라 아이폰 사용자들을 대상으로한 다른 피싱 페이지도 개발하였으며 iCloud 계정 탈취에 목적을 두고 있습니다. 한번 협박당하기 시작하면 점차 큰돈을 요구하기 때문에 걸리지 않게 주의할 필요가 있으며 모르는 사람이 SNS를 통해 접근해 오거나 어플 설치를 유도한다면 이상함을 느끼고 빠르게 대화 차단하는 것을 추천해 드립니다.

다음은 악성 앱 공격의 예방 및 대응 방법입니다.

- 악성 앱 예방

1) 출처가 불분명한 앱은 설치하지 않는다.

2) 구글 플레이 스토어 같은 공식 사이트에서만 앱을 설치한다.

3) SMS나 메일 등으로 보내는 앱은 설치하지 않는다.

- 악성 앱 감염 시 대응

1) 악성 앱을 다운로드만 하였을 경우 파일 삭제 후 신뢰할 수 있는 백신 앱으로 검사 수행.

2) 악성 앱을 설치하였을 경우 신뢰할 수 있는 백신 앱으로 검사 및 악성 앱 삭제.

3) 백신 앱이 악성 앱을 탐지하지 못했을 경우

A. 백신 앱의 신고하기 기능을 사용하여 신고.

B. 수동으로 악성 앱 삭제

현재 알약 M에서는 해당 악성 앱을 “Trojan.Android.InfoStealer” 탐지 명으로 진단하고 있습니다.

'악성코드 분석 리포트' 카테고리의 다른 글

| ESRC 주간 Email 위협 통계 (8월 다섯째주) (0) | 2022.09.05 |

|---|---|

| ESRC 7월 스미싱 트렌드 보고서 (0) | 2022.08.31 |

| ESRC 주간 Email 위협 통계 (8월 넷째주) (0) | 2022.08.29 |

| 김수키(Kimsuky) 그룹, 러시아 외무부를 타겟으로 공격 진행중! (0) | 2022.08.26 |

| 北 해킹 조직, 한미연합훈련 기간 중 방위산업체 대상 공격 (0) | 2022.08.25 |

댓글 영역