상세 컨텐츠

본문

안녕하세요? 이스트시큐리티 시큐리티대응센터(이하 ESRC)입니다.

비밀번호 변경 메일을 통한 비밀번호 탈취 공격이 포착되어 사용자들의 각별한 주의가 필요합니다.

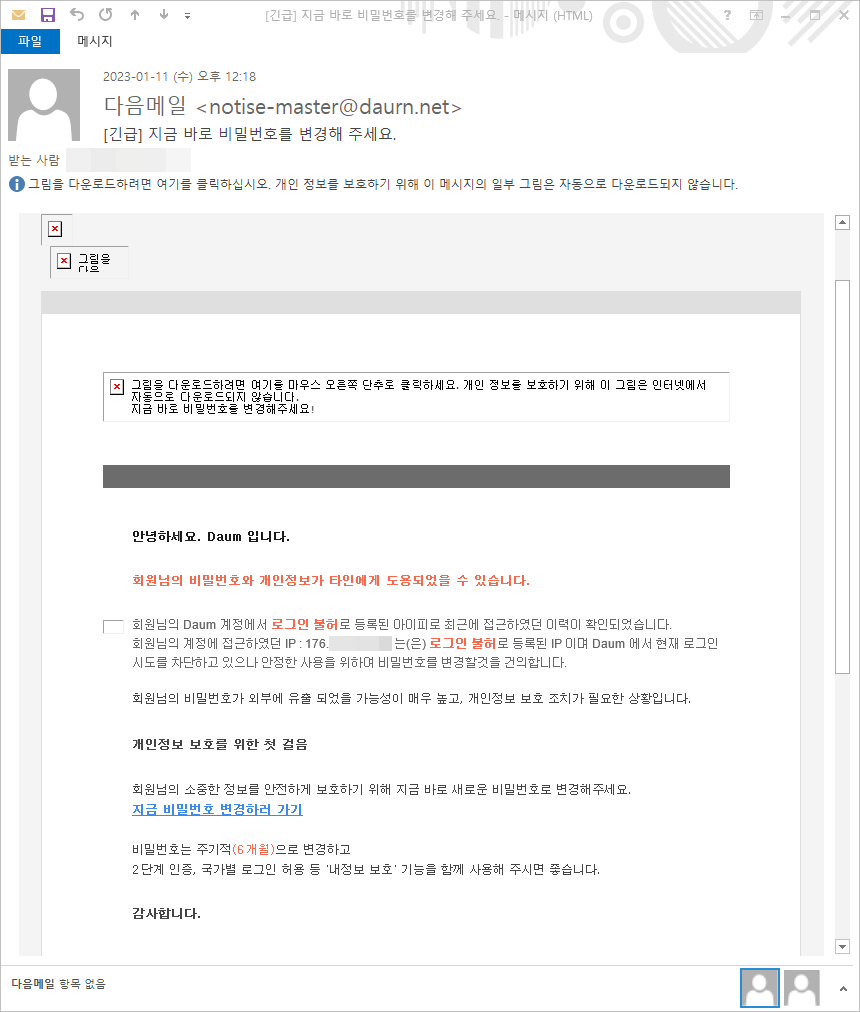

이번에 발견된 피싱 메일은 '[긴급] 지금 바로 비밀번호를 변경해 주세요.'제목으로 유포되었으며, 현재는 서비스가 종료된 다음 이메일을 위장하고 있습니다.

이메일 본문에는, 수신자의 계정정보 도용이 의심된다며 비밀번호 변경을 유도하는 내용과 함께 하이퍼링크가 포함되어 있습니다.

공격자는 발신자 도메인을 daurn.net 도메인을 사용하여 daum 도메인처럼 보이려고 시도하였습니다.

해당 이메일에는 "그림 자동 다운로드 옵션"이 활성화 되어있는 경우 사용자 정보를 제작자에게 전달하는 코드가 포함되어 있습니다. 다만 width:0px;height:0px 로 설정되어 있어 실제 이미지는 보여지지 않습니다.

MS의 아웃룩이나 지메일의 경우 "그림 자동 다운로드" 옵션 기능이 기본적으로 비 활성화 되어 있어 사용자가 직접 그림 다운로드 안내창을 눌러야 하지만, 국내 대표 포털 메일의 경우 기본적으로 "그림 자동 다운로드" 옵션이 허용되어 있어 이메일 열람과 동시에 사용자 정보가 유출됩니다.

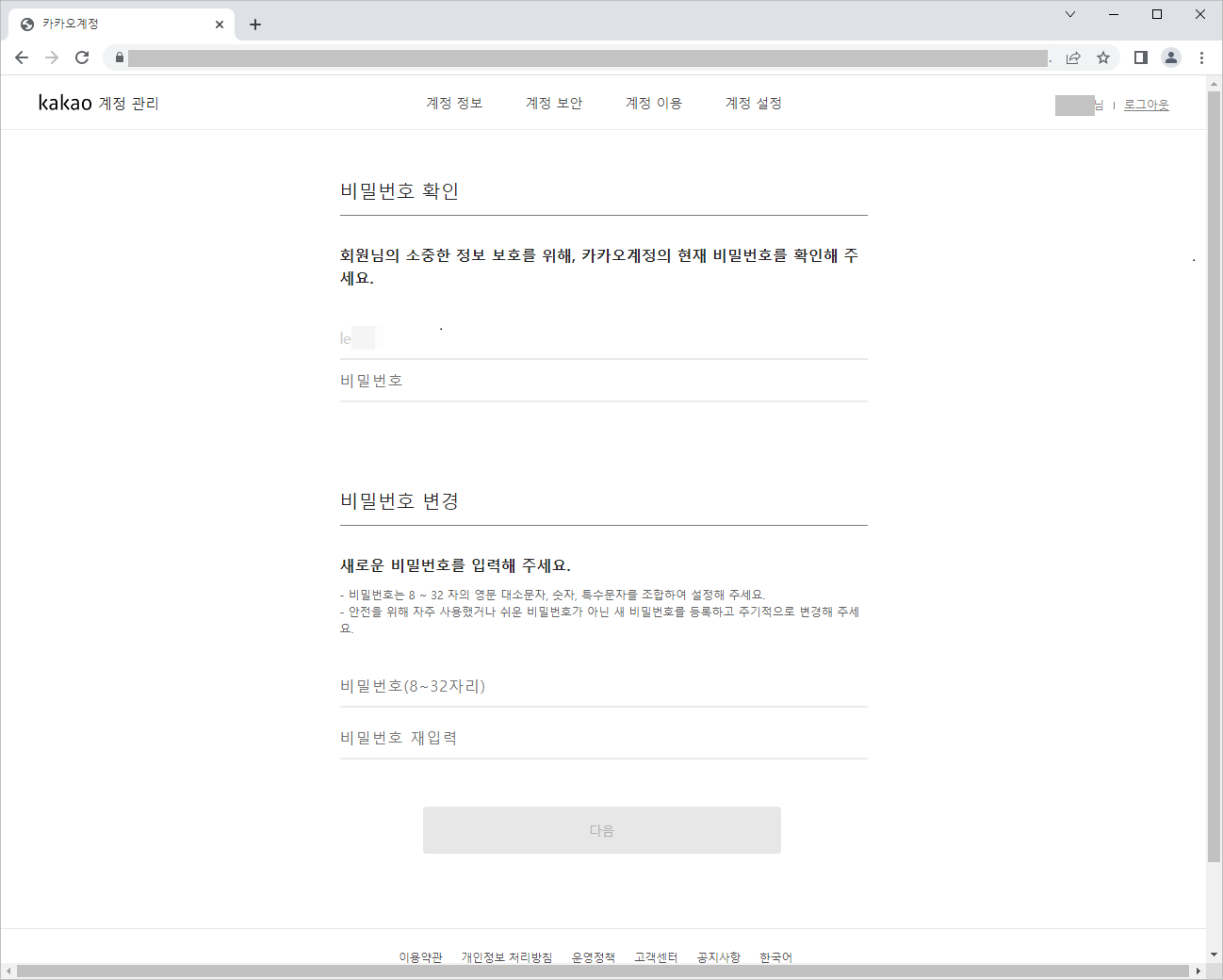

이메일 본문 내 링크를 클릭하면, 카카오 로그인 페이지를 위장한 피싱 페이지로 접속됩니다.

피싱 페이지는 카카오 계정 관리 페이지를 위장하고 있으며, 비밀번호 확인 및 변경을 이유로 비밀번호 입력을 유도합니다.

만일 사용자가 피싱 페이지에 비밀번호 정보를 입력하면, 입력한 정보는 고스란히 공격자 서버로 전송됩니다.

ESRC는 여러 지표들을 분석한 결과, ESRC는 이번 공격 배후에 북한 정찰총국의 지원을 받는 해킹 조직인 Kimsuky가 있는 것으로 결론지었습니다.

기관, 기업 뿐만 아니라 관련 분야의 민간 전문가들 및 민간 단체를 대상으로 한 북한의 사이버 공격이 지속되고 있는 만큼 관련자 분들의 각별한 주의가 필요합니다.

C2

hxxps://swumedia[.]com/recv.php?

'악성코드 분석 리포트' 카테고리의 다른 글

| 국세청 세무조사 출석요구 안내문 사칭 공격… 北 배후 추정 (0) | 2023.01.17 |

|---|---|

| OneNote 파일을 이용해 유포되는 AsyncRAT 주의! (0) | 2023.01.16 |

| 급여 대장을 위장하여 유포되고 있는 악성 .chm 파일 주의! (0) | 2023.01.10 |

| ESRC 주간 Email 위협 통계 (1월 첫째주) (0) | 2023.01.09 |

| 택배 사칭 스미싱 사기 주의! (0) | 2023.01.03 |

댓글 영역