상세 컨텐츠

본문

안녕하세요? 이스트시큐리티 시큐리티대응센터(이하 ESRC)입니다.

6월달부터 대한무역투자진흥공사 코트라(KOTRA)의 수출지원플랫폼 바이코리아(buyKOREA)를 위장한 피싱 메일이 대량으로 유포중입니다.

바이코리아 피싱 메일은 불특정 다수의 기업 이메일로 유포되고 있으며 종류도 다양하여 기업 사용자 여러분들의 각별한 주의가 필요합니다.

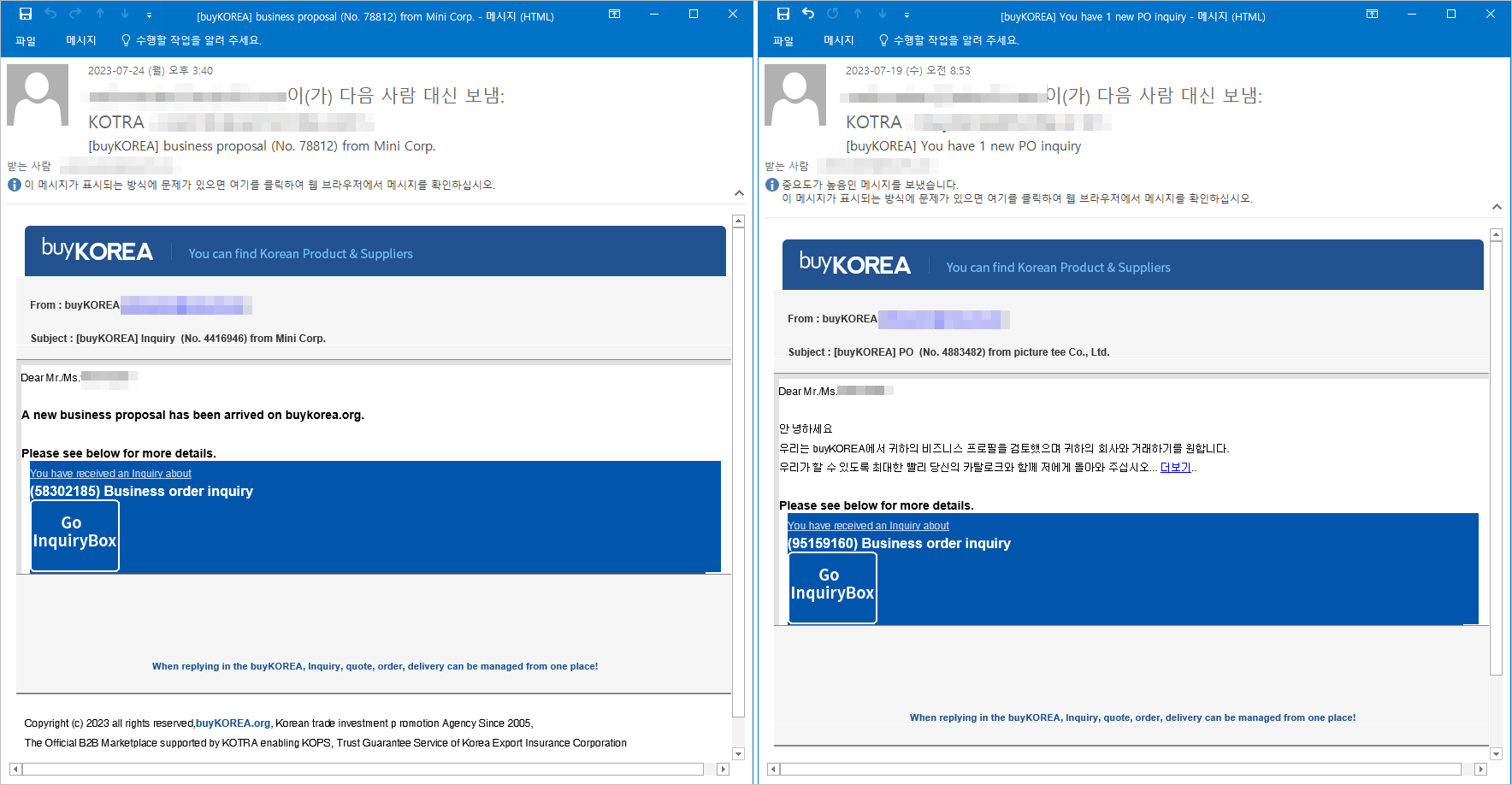

공격자는 피싱 메일 제목에 'buyKOREA' 혹은 'KOTRA' 키워드를 추가하여 수신자의 열람을 유도하고 있으며, 일부 이메일의 경우 발신자 주소 역시 'buykorea.or.kr'로 변경하여 발송하는 치밀함을 보입니다.

현재까지 ESRC에서 수집한 바이코리아 사칭 피싱 메일의 제목들은 다음과 같습니다.

(buyKOREA) Charp corp sent you a business proposal

[KOTRA 산티아고 무역관] 문의사항

[buyKOREA] Starlight Homes Co., Ltd business proposal

[buyKOREA] You have 1 new PO inquiry

[buyKOREA] picture tee co., ltd business inquiry

[buyKOREA] Bulk order (No. 134638) from Mini Corp.

[buyKOREA] business proposal (No. 78812) from Mini Corp.

피싱 메일 내에는 [inquiry box] 버튼이 있으며, 사용자가 해당 버튼을 누르면 공격자가 제작해 놓은 피싱 페이지로 이동하여 계정정보 탈취를 시도합니다.

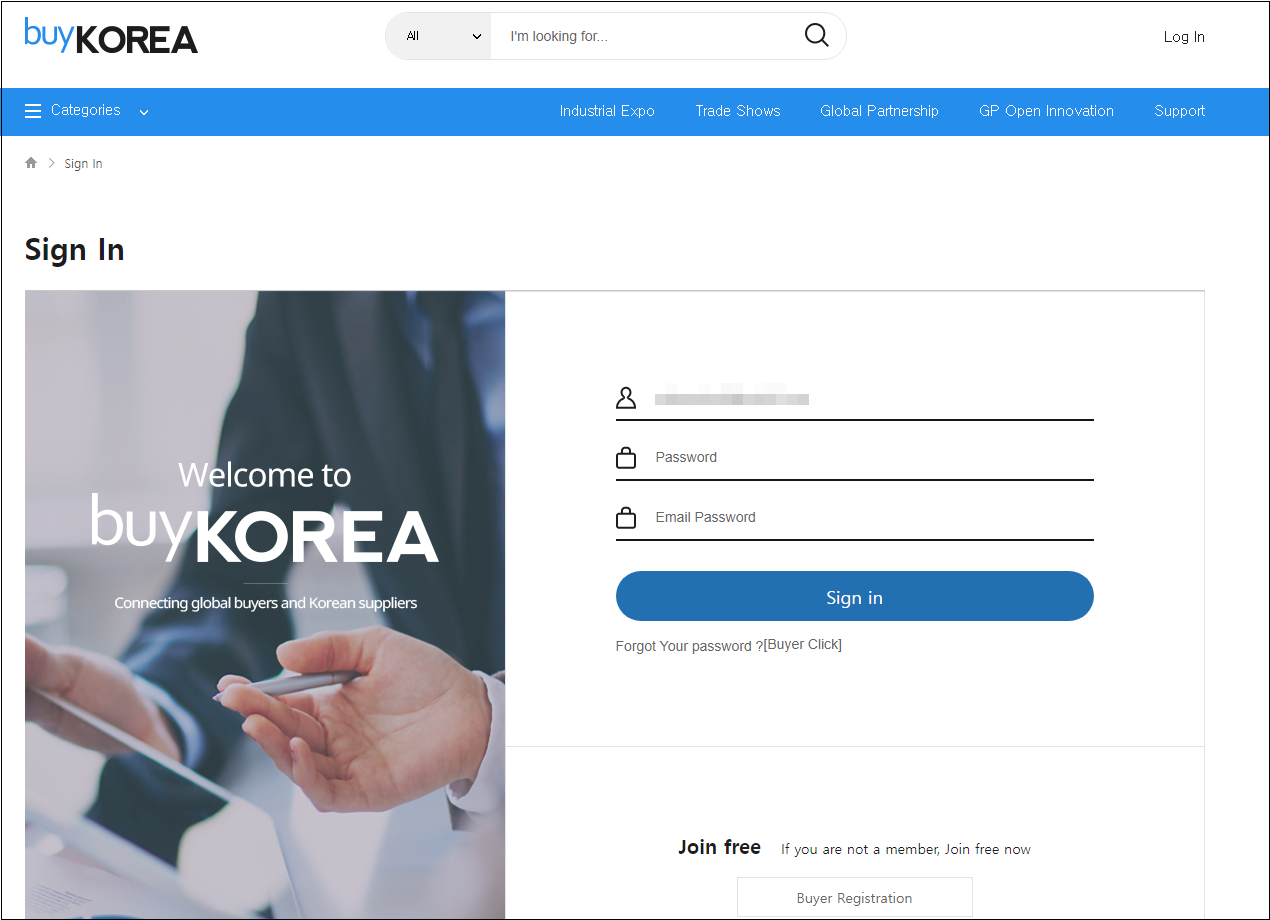

ESRC에서 확인한 피싱 페이지는 두가지 종류로, 디자인은 조금 다르지만 두개의 피싱페이지 모두 사용자의 로그인을 유도합니다.

만일, 사용자가 해당 팝업창에 계정정보를 입력하면 입력한 계정정보는 공격자 서버로 전송되며 공격이 종료됩니다.

ESRC는 이미 오래 전 KOTRA를 가장한 피싱 메일에 대해 주의를 당부한 적이 있으며, 관련하여 지속하여 모니터링 중에 있습니다.

피싱 공격이 날로 정교해 지고 있습니다.

사용자들은 여러분들께서는 의심스러운 이메일 내 링크 클릭을 지양해 주시기 바라며, 페이지 접속 시 접속 페이지의 URL을 확인하시는 습관을 가져야 합니다.

IoC

hxxps://gruporosmar[.]com.mx/asst/

hxxp://roomandsoul[.]com/wp-includes/kb/index.html

hxxps://fab-1.chijon001[.]repl.co

hxxps://s[.]id/1Qf83

hxxps://flame-hissing-cayenne.glitch[.]me/1.html

hxxps://buykorea.gomirad607.repl[.]co

'악성코드 분석 리포트' 카테고리의 다른 글

| ESRC 주간 Email 위협 통계 (7월 넷째주) (0) | 2023.08.01 |

|---|---|

| ESRC 주간 Email 위협 통계 (7월 셋째주) (0) | 2023.07.25 |

| [Trojan.Android.SmsSpy] 악성코드 분석 보고서 (0) | 2023.07.24 |

| [Trojan.SmokeLoader] 악성코드 분석 보고서 (0) | 2023.07.24 |

| ESRC 주간 Email 위협 통계 (7월 둘째주) (0) | 2023.07.18 |

댓글 영역