상세 컨텐츠

본문

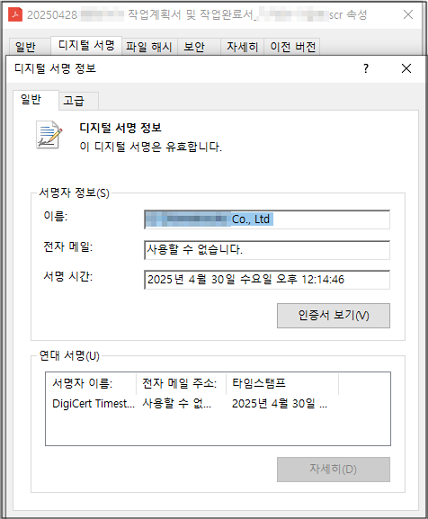

유효한 정상 인증서가 포함된 악성코드가 발견되어 사용자분들의 각별한 주의가 필요합니다.

해당 악성 파일은 국내 유명 기업의 정상 인증서로 서명되어 있어 탐지 회피를 노렸으며, SCR 포맷의 실행 파일이지만 PDF 파일처럼 보이도록 아이콘이 조작되어 있습니다.

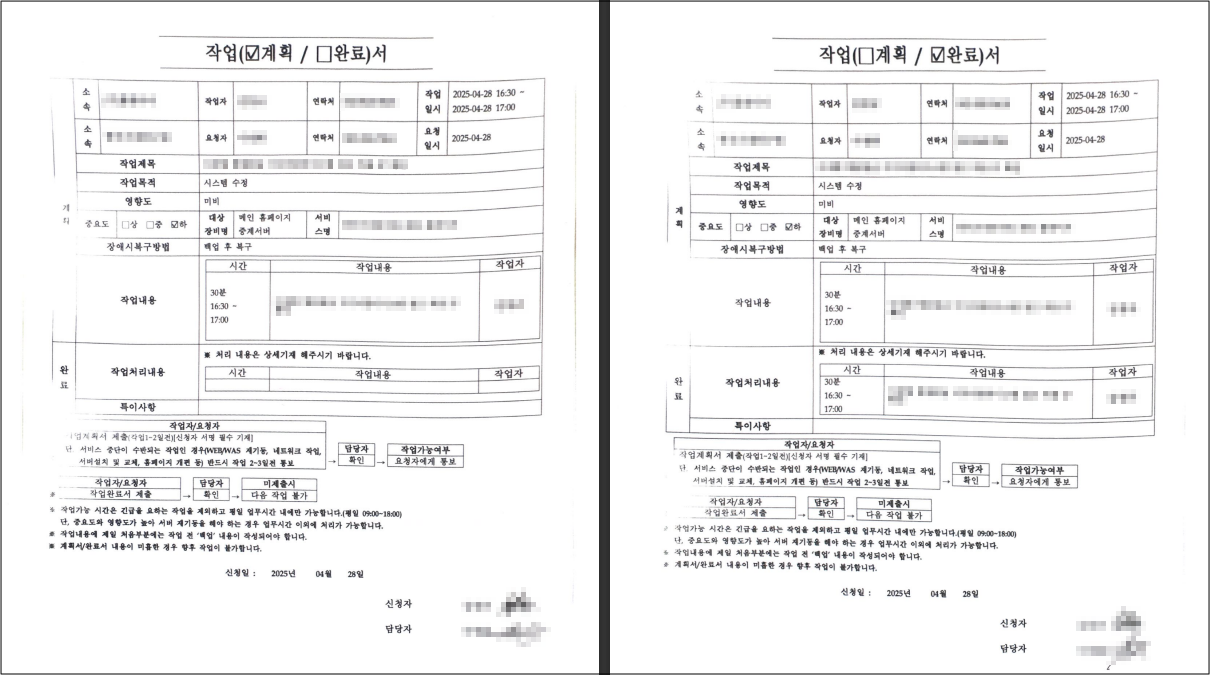

악성파일이 실행되면 파일 내부에서 PDF 파일을 추출하여 %TEMP% 폴더에 생성한 뒤 CMD 명령어를 이용해 실행합니다.

생성된 PDF 파일은 사용자의 주의를 끌기 위한 미끼 파일이며, 이로 인해 사용자는 감염 사실을 인지하기 어렵습니다.

이후 다시 config.dat 파일을 추출하여 %Public% 폴더에 생성하고 파일 생성이 완료되면 자가 삭제됩니다. 생성된 config.dat 파일은 악성 DLL 파일로 rundll32.exe 파일을 통해 로드되어 CMD 명령어를 이용해 실행됩니다.

실행하는 CMD 명령어는 다음과 같습니다.

- cmd.exe /c start rundll32.exe C:\Users\Public\config.dat hello

실행된 후에는 지속성 유지를 위해 사용자 권한을 확인한 뒤 관리자 권한일 경우 서비스를 생성하고, 관리자 권한이 아닐 경우 레지스트리 키를 생성합니다.

지속성 유지를 위한 절차가 끝나면 공격자 서버(C2)와 통신을 하기위한 설정 파일인 DATA_CONF 파일의 존재 여부를 체크한 뒤 파일이 있는 경우 해당 파일을 사용하여 통신을 시작하고 없을 경우 내부 데이터를 RC4 알고리즘으로 복호화 한 후 사용합니다.

이때 사용하는 키 값은 다음과 같습니다.

- RC4 키 값 : RGdcsedfd@#%dg9ser3$#$^@34sdfxl

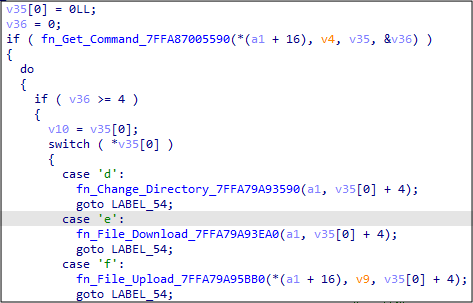

이후 공격자 서버로 접속하여 명령코드를 수신 받고 실행합니다.

수행하는 명령 코드에 대한 내용은 다음과 같습니다.

| 명령코드 | 명령 정보 |

| d | 작업 경로 변경 |

| e | 파일 다운로드 |

| f | 파일 업로드 |

| g | 프로세스 생성으로 요청한 명령 실행 |

| h | 요청한 사용자 권한으로 프로세스(명령) 실행 |

| i | 파일 삭제 |

| j | 화면 캡처 및 업로드 |

| k | 연결 유지 |

| l | 설정 파일(DATA_CONF) 변경 |

| m | 요청한 C2정보로 연결 시도 |

| n | 프로그램 일시정지 |

| o | 파일 타임스탬프 수정 |

| p | 파일 삭제 및 지속성 유지를 위한 서비스 또는 레지스트리 키 삭제 |

| q | 명령 재수신 |

| r | 명령어가 cd 로 시작하면 명령 실행 이후 결과를 저장한 파일을 업로드하고, 아닐 경우 작업 디렉토리 변경 |

| s | 인젝션 수행 |

[표 1] 명령 코드 목록

최종 실행된 악성 DLL 파일은 공격자의 서버로부터 명령을 수신 받아 악성행위를 수행하는 백도어 악성코드이며, 파일 업로드/다운로드, 화면 캡처 및 전송 등 다양한 악성행위를 수행할 수 있습니다.

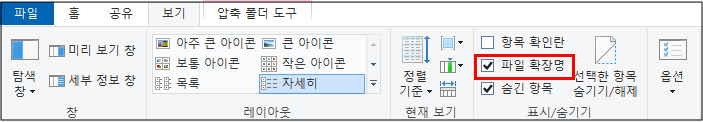

사용자분들께서는 평소 ‘파일 확장자 표시’ 옵션을 설정해 두시고 실행 형 확장자 (EXE, LNK, SCR 등) 파일은 실행하지 않도록 주의하시기 바랍니다.

알약에서는 해당 악성코드에 대해 Trojan.Dropper.611828A, Backdoor.Agent.611828A 으로 탐지 중에 있습니다.

Ioc

7EC88818697623A0130B1DE42FA31335

580D7A5FDF78DD3E720B2CE772DC77E9

gsegse.dasfesfgsegsefsede.o-r[.]kr/login.php

'악성코드 분석 리포트' 카테고리의 다른 글

| FTX claim Portal 피싱 사이트 주의! (0) | 2025.05.28 |

|---|---|

| 금융 정보 탈취와 소액결제를 유도하는 우체국 사칭 피싱 메일 주의! (0) | 2025.05.16 |

| Rhadamanthys 스틸러, 저작권 침해 통지 사칭 피싱 메일로 유포 중! (0) | 2025.05.14 |

| 배송 물품 파손 보고서로 위장하여 유포 중인 GuLoader 악성코드 주의! (2) | 2025.04.21 |

| 학술논문으로 위장하여 유포 중인 RokRAT 악성코드 주의! (0) | 2025.03.27 |

댓글 영역