상세 컨텐츠

본문

최근, 지난 포스팅에서 소개했던 저작권 위반 피싱 메일이 메일 본문 내용과 내부 악성코드를 변경하면서 지속적으로 유포되고 있어 사용자분들의 각별한 주의가 필요합니다.

저작권 위반 관련 내용의 피싱 메일을 통해 유포되는 악성코드 주의!

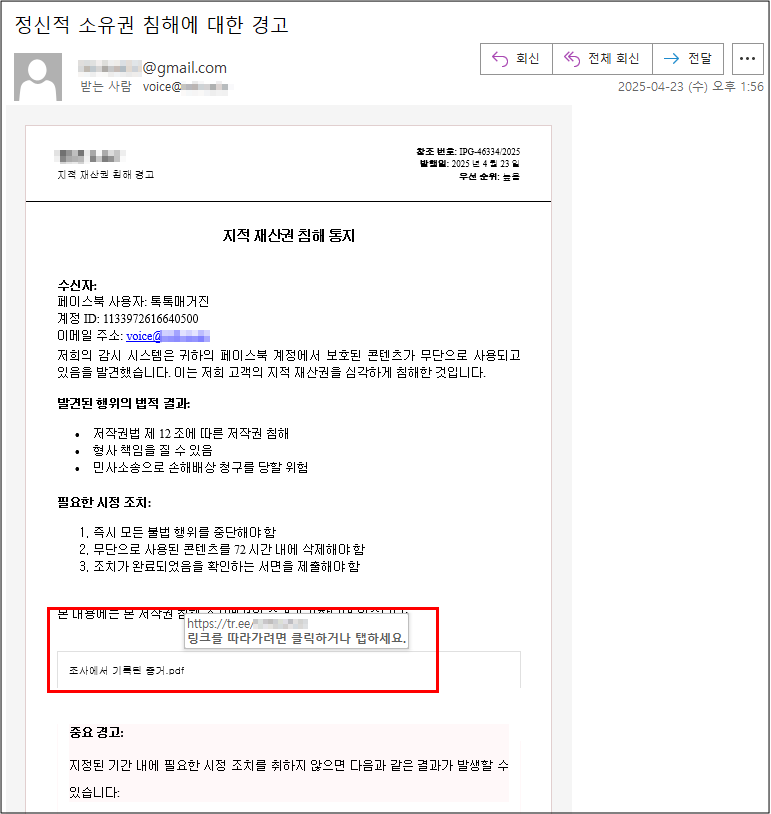

이번에 발견된 피싱 메일은 국내 법무법인을 사칭하여 발송되었으며, 메일 본문 내 삽입된 ‘증거자료. PDF’ 링크 클릭을 유도합니다.

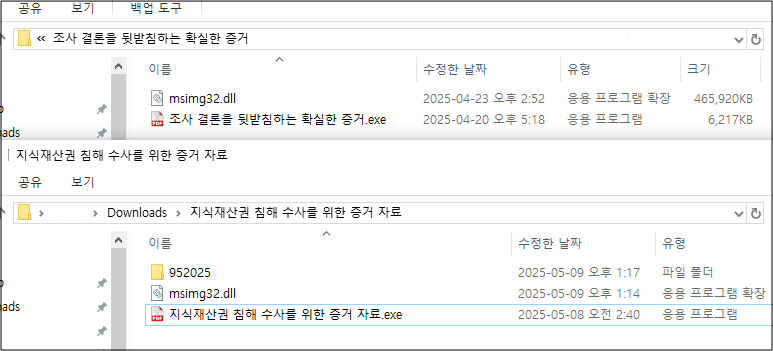

2개의 피싱 메일 모두 PDF 링크 클릭 시 단축URL을 통해 MediaFire 라는 클라우드 서비스 사이트로 접속하여 다음과 같은 압축파일이 다운로드 됩니다.

‘조사 결론을 뒷받침하는 확실한 증거.zip’

‘지적재산권 침해 수사를 위한 증거 자료.zip’

이때 사용자 PC의 기본 브라우저가 엣지가 아닌 경우, 엣지 브라우저 실행을 유도하는 메시지 창이 발생하며, 해당 메시지 창에서 ‘Microsoft Edge 열기’를 클릭 시 동일한 경로로 파일이 다운로드 됩니다.

다운로드 된 압축파일에는 ‘msimg32.dll’ 파일과 PDF 파일로 위장하기 위해 아이콘이 변경된 EXE 파일이 존재합니다.

EXE 파일은 ‘Haihaisoft PDF Reader’라는 정상 파일이며, 사용자가 해당 EXE 파일을 PDF 파일로 오인하여 실행할 경우 악성 파일인 msimg32.dll 파일이 사이드 로딩 방식으로 동작하게 됩니다.

* DLL사이드로딩(Side-Loading) 공격기법:

정상적인 응용프로그램과 악성DLL파일을 같은 폴더 경로에 저장하여 응용프로그램이 실행될 때 악성DLL파일이 함께 동작하도록 만드는 공격기법

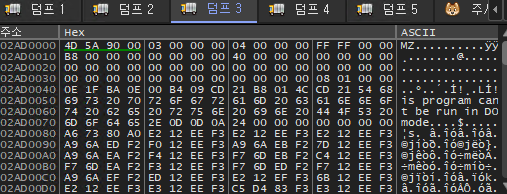

msimg32.dll 파일은 내부에 포함된 데이터를 복호화 하여 메모리 상에 실행하며, 실행된 데이터는 Radamanthys 스틸러 악성코드로 확인되었습니다.

Radamanthys 스틸러 악성코드는 감염 시스템에서 민감한 데이터를 탈취하도록 설계된 Malware-as-a-Service(MaaS) 형태의 정보탈취형 악성코드로 주로 브라우저 데이터 및 암호화폐 지갑 정보를 탈취하는 것으로 알려져 있습니다.

사용자 여러분께서는 이메일 수신 시 발신자 주소를 반드시 확인하시고, 본문에 포함된 링크 클릭은 지양하시기 바랍니다.

또한 링크 접속 시에는 해당 사이트의 URL을 확인하는 습관을 통해 피싱 피해를 예방하시기 바랍니다.

알약에서는 해당 악성코드에 대해 Trojan.Loader.5031648A 로 탐지하고 있습니다.

Ioc

FE9AB609BD27865FDC6D124F87817712

F252B4F4C05435022AD5E0158C0D26BB

hxxps://147.124.219[.]157:3243/20b914549e22319594/xggepmx4.xm33v

hxxps://147.124.219.157:3243/20b914549e22319594/wluapwfa.w86nq

'악성코드 분석 리포트' 카테고리의 다른 글

| 금융 정보 탈취와 소액결제를 유도하는 우체국 사칭 피싱 메일 주의! (0) | 2025.05.16 |

|---|---|

| 정상 인증서를 악용하여 유포 중인 백도어 악성코드 주의! (0) | 2025.05.15 |

| 배송 물품 파손 보고서로 위장하여 유포 중인 GuLoader 악성코드 주의! (2) | 2025.04.21 |

| 학술논문으로 위장하여 유포 중인 RokRAT 악성코드 주의! (0) | 2025.03.27 |

| SVG 포맷으로 유포되는 악성코드 주의! (0) | 2025.03.13 |

댓글 영역