상세 컨텐츠

본문

안녕하세요?

이스트시큐리티 ESRC(시큐리티대응센터) 입니다.

금성121 APT 조직이 정치적, 사회적 이슈를 미끼로 대용량 LNK파일을 유포하는 정황이 포착되어 주의가 필요합니다.

'금성121(Geumseong121)' 은 북한의 지원을 받는 APT 공격그룹으로, 'APT37', 'Group123', 'RedEyes', 'ScarCruft' 라고도 부릅니다.

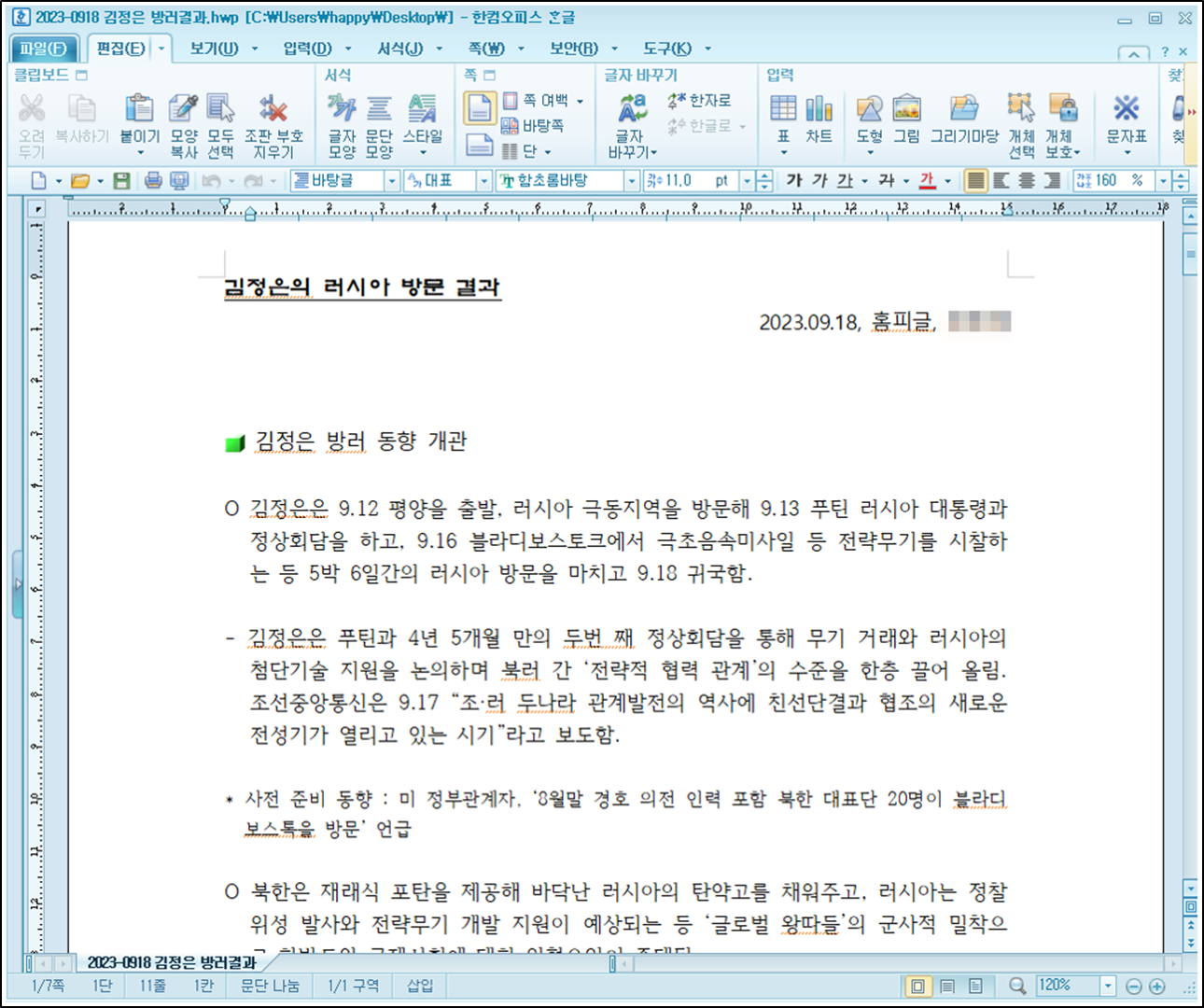

공격자는 9월 12일부터 17일까지 진행되었던 김정은 북한 국무위원장의 러시아 방문에 대한 대북 관련 국내 활동가의 원고로 위장하여 사용자의 흥미를 유발하였습니다.

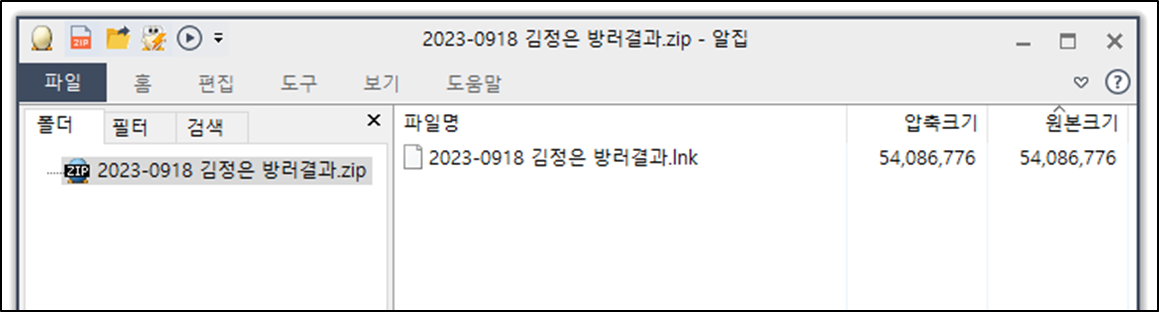

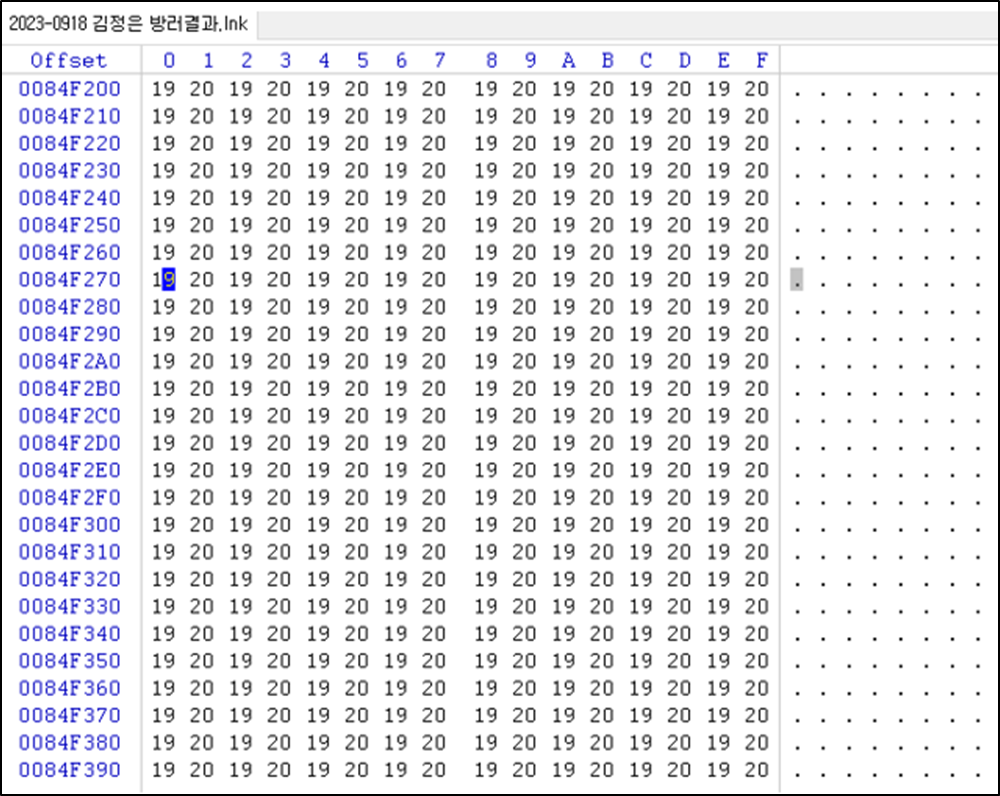

이번 공격에 사용된 파일 내부에는 대량의 더미값이 포함되어 있는데, 이는 공격자들이 백신 탐지 회피를 위해 흔히 사용하는 방법 중 하나입니다. (▶ 참고 : 북 해킹조직, 대용량 악성LNK 파일을 이용한 공격 진행중!, 북 해킹 조직, 공정거래위원회 사칭 피싱 공격 진행중!)

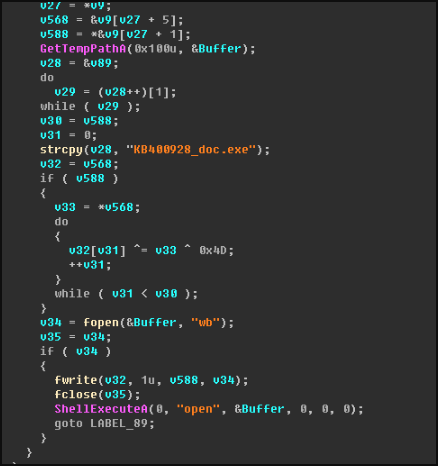

사용자가 "2023-0918 김정은 방러결과.lnk" 파일을 더블클릭하면 PowerShell 스크립트 실행 후 '2023-0918 김정은 방러결과.hwp' 이름의 디코이 파일이 보여지며 정상파일처럼 위장합니다.

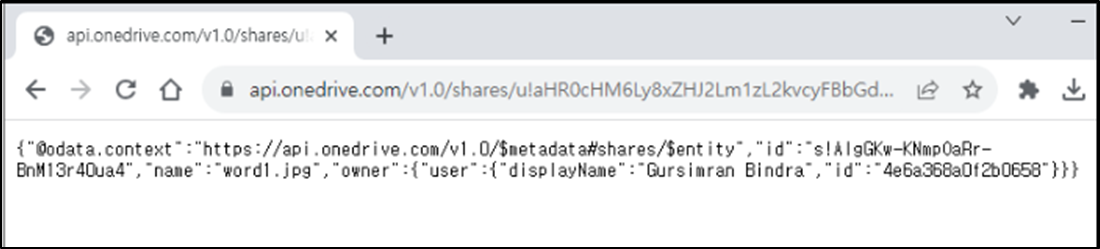

하지만 백그라운드에서는 '182309.bat'이 실행되며 자동으로 onedrive에 접속하여 'word1.jpg'를 내려받고 실행합니다.

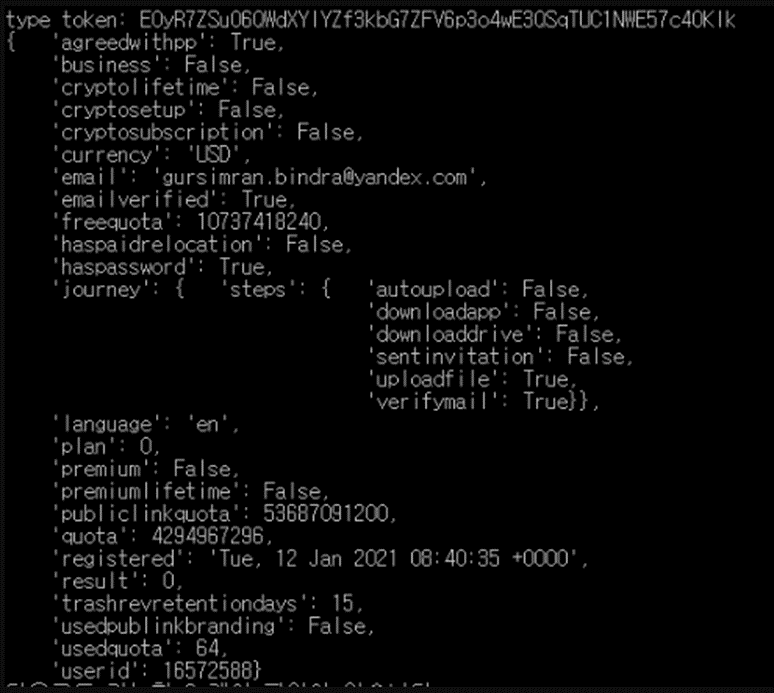

최종적으로 pCloud에 'EOyR7ZSu06QWdXYIYZf3kbG7ZFV6p3o4wE3QSqTUC1NWE57c40KI' 토큰값으로 접근하여 특정 확장자에 대한 정보 수집 및 전송, 추가 페이로드 다운로드 및 실행 등의 명령 제어 기능을 수행합니다.

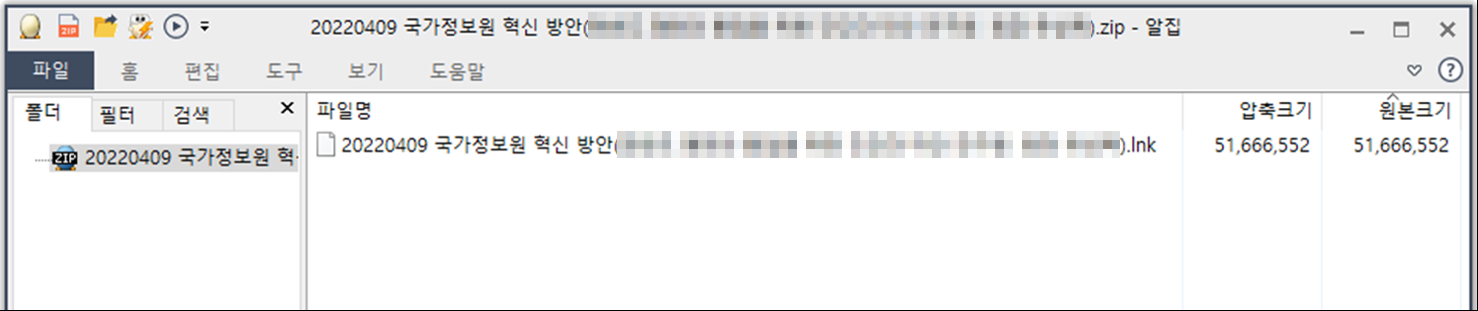

ESRC는 분석을 진행하는 과정에서 불필요한 더미값으로 용량을 늘린 악성 LNK 파일을 확보하여 추가 분석을 진행하였고, 해당 파일이 위에 분석한 파일과 미끼 파일의 형식 및 Shellcode의 일부 차이가 있을 뿐 최종적으로 동일한 행위를 하는 것을 발견하였습니다.

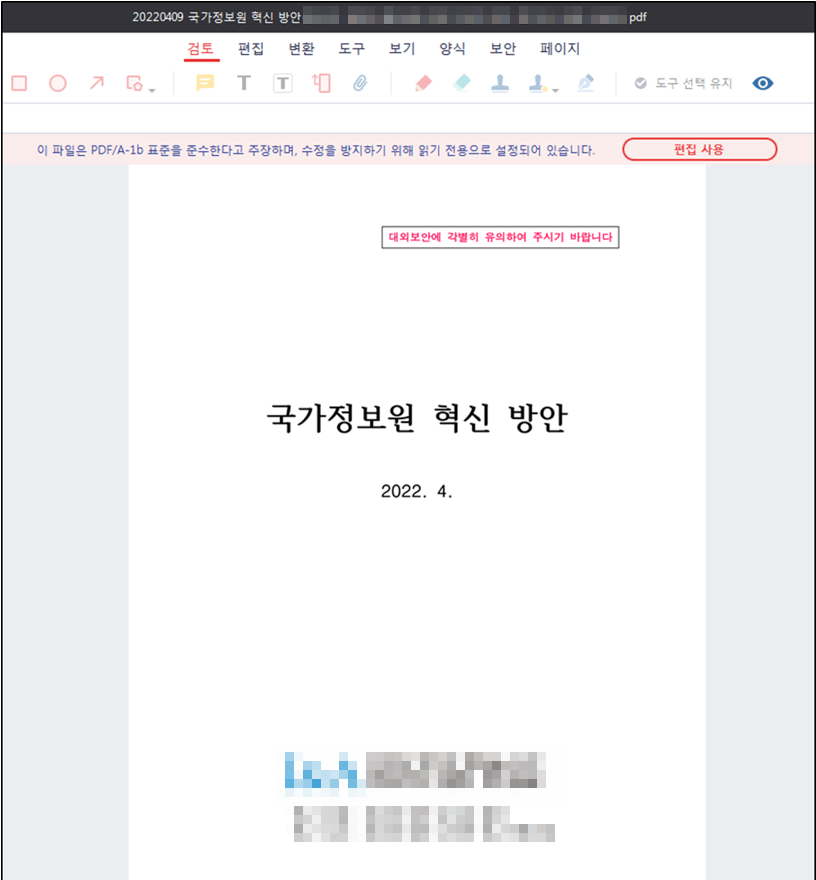

'20220409 국가정보원 혁신 방안(OOO OOO OOO OO OOO OO OOO OO OOO).lnk' 파일이 실행되면, PowerShell 스크립트가 실행되며 '20220409 국가정보원 혁신 방안(OOO OOO OOO OO OOO OO OOO OO OOO).pdf' 디코이 파일을 보여줍니다. 하지만 백그라운드에서는 '182309.bat' 파일을 통해 onedrive에서 'profile32.jpg'를 다운 및 실행합니다.

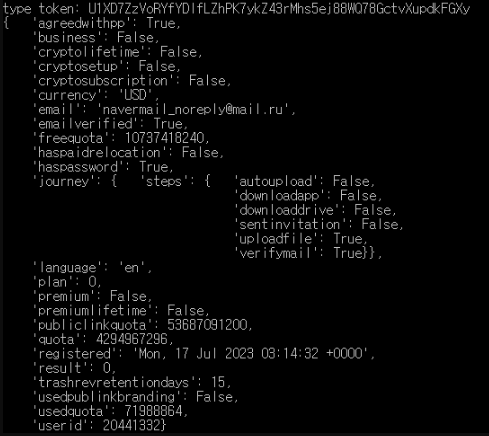

이후 최종적으로 pCloud에 'U1XD7ZzVoRYfYDIfLZhPK7ykZ43rMhs5ej88WQ78GctvXupdkFGXy' 토큰값으로 접근하여 특정 확장자에 대한 정보 수집 및 전송, 추가 페이로드 다운로드 및 실행 등의 명령 제어 기능을 수행합니다.

국내의 대북 관련 단체 또는 활동가를 타깃으로 한 북한 해킹조직의 스피어피싱 공격이 날로 고도화 되고 그 대상도 타깃화 되고 있습니다.

사용자 여러분들께서는 이메일의 진위여부 확인 후 첨부파일/링크 접근 또는 이중인증 활성화 등 개인의 보안의식 고취 뿐만 아니라 통합 보안 솔루션 사용 및 정기적인 보안 테스트 및 심화교육을 진행하는 등의 조직 차원에서도 철저한 대비책을 강구하는 것이 반드시 필요합니다.

현재 이스트시큐리티 알약(ALYac)에서는 해당 악성파일들에 대하여 Trojan.Agent.LNK.Gen, Trojan.BAT.Agent, Trojan.Agent.889859A 등으로 탐지하고 있으며, 관련 변종에 대해서도 세밀한 모니터링을 진행하고 있습니다.

IoC

A635BD019674B25038CD8F02E15EEBD2

7822E53536C1CF86C3E44E31E77BD088

7B831F71E3E0DBA96C1019B1CA36E013

A4156AD86C53339986050DF352A8613A

BEEACA6A34FB05E73A6D8B7D2B8C2EE3

D77C8449F1EFC4BFB9EBFF496442BBBC

'악성코드 분석 리포트' 카테고리의 다른 글

| ESRC 주간 Email 위협 통계 (10월 첫째주) (0) | 2023.10.10 |

|---|---|

| ESRC 주간 Email 위협 통계 (9월 셋째주) (0) | 2023.09.26 |

| ESRC 주간 Email 위협 통계 (9월 둘째주) (0) | 2023.09.19 |

| 애플 ID 계정정보를 노리는 스미싱 주의! (0) | 2023.09.12 |

| ESRC 주간 Email 위협 통계 (9월 첫째주) (0) | 2023.09.12 |

댓글 영역