상세 컨텐츠

본문

New High-Severity Vulnerability Reported in Pulse Connect Secure VPN

Pulse Secure VPN 어플라이언스의 개발사인 Ivanti가 인증된 원격 공격자가 상승된 권한으로 임의 코드를 실행하도록 허용하는 심각도 높은 취약점에 대한 보안 권고를 발행했습니다.

회사는 5월 14일 발행한 권고를 통해 아래와 같이 밝혔습니다.

“9.X 내 윈도우 파일 리소스 프로필에 존재하는 버퍼 오버플로우 취약점이 권한을 가진 인증된 원격 공격자가 SMB 공유를 탐색하고 루트 사용자의 권한으로 임의 코드를 실행하도록 허용합니다. 버전 9.1R3부터는 이 권한이 기본으로 활성화되지 않습니다.”

CVE-2021-22908로 등록된 이 취약점은 CVSS 점수 10점 만점에 8.5점을 기록했으며 Pulse Connect Secure 버전 9.0Rx 및 9.1Rx에 영향을 미칩니다.

CERT 조정 센터는 이 문제가 다수의 CGI 엔드포인트를 통해 윈도우 파일 공유에 연결할 수 있는 게이트웨이의 기능을 악용할 수 있었기 때문에 발생한다고 밝혔습니다.

CERT/CC는 지난 월요일 해당 취약점에 대해 아래와 같이 밝혔습니다.

“일부 SMB 작업에 대한 긴 서버 이름을 지정할 경우 이름의 길이에 따라 스택 버퍼 오버플로우나 힙 버퍼 오버플로우로 인해 ‘smbclt’ 애플리케이션이 중단될 수 있습니다.”

또한 '/dana/fb/smb/wnf.cgi' CGI 스크립트를 대상으로 취약한 코드를 트리거하는 것도 가능했다고 덧붙였습니다.

Pulse Secure의 고객은 PCS Server 버전 9.1R.11.5가 공개되는 대로 업그레이드할 것을 권장합니다.

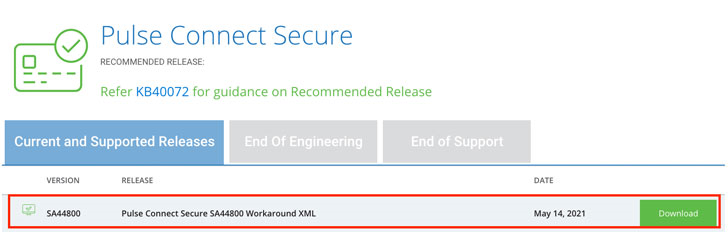

Ivanti는 업데이트가 발행되기 전까지 사용할 수 있는 대안 파일인 'Workaround-2105.xml' 을 공개했습니다. 이 파일을 취약한 URL 엔드포인트를 블록리스트에 추가해 윈도우 파일 공유 브라우저 기능을 비활성화하고 해당 취약점을 예방할 수 있는 필요한 완화 기능을 활성화할 수 있습니다.

PCS 버전 9.1R11.3 이하를 사용할 경우 다른 파일인 'Workaround-2104.xml'이라는 다른 파일을 가져와야 합니다. 'Workaround-2105.xml' 파일을 사용하기 전 PCS 시스템이 9.1R11.4를 실행하고 있는지 먼저 확인해야 합니다.

Ivanti는 특정 사용자 역할에 대해 'Files, Window [sic]' 옵션을 비활성화 해 Admin UI에서 윈도우 파일 브라우저를 끌 것을 권장했지만, CERT/CC에서 테스트 결과 이 방법은 적절하지 않다는 사실을 발견했습니다.

출처:

https://thehackernews.com/2021/05/new-high-severity-vulnerability.html

https://kb.cert.org/vuls/id/667933

https://kb.pulsesecure.net/articles/Pulse_Security_Advisories/SA44800

'국내외 보안동향' 카테고리의 다른 글

| 벨기에 내무부, 정교한 사이버 공격 받았다고 밝혀 (0) | 2021.05.27 |

|---|---|

| 랜섬웨어로 위장한 데이터 와이퍼 악성코드, 이스라엘 기업 노려 (0) | 2021.05.27 |

| VMware, 모든 vCenter 서버 설치에 영향을 미치는 심각한 취약점 경고해 (0) | 2021.05.26 |

| Zeppelin 랜섬웨어, 약간의 휴식 후 활동 재개해 (0) | 2021.05.25 |

| 오디오 기기 제조사인 BOSE, 랜섬웨어 공격 후 데이터 유출 사실 밝혀 (0) | 2021.05.25 |

댓글 영역