상세 컨텐츠

본문

Data Wiper Malware Disguised As Ransomware Targets Israeli Entities

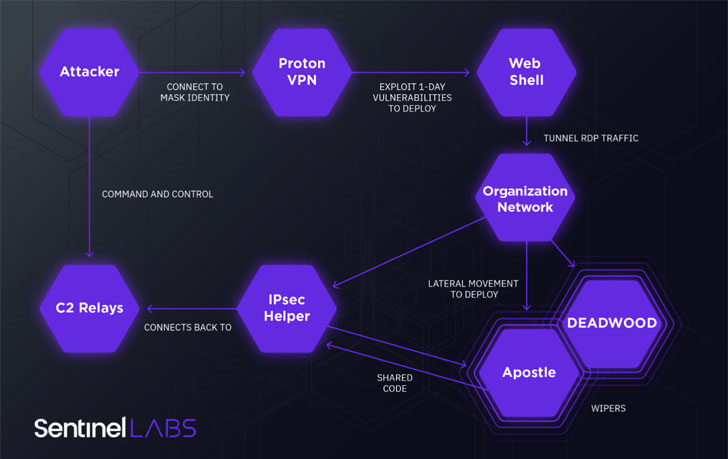

지난 화요일, 연구원들이 2020년 12월부터 이스라엘 기업을 노리며 랜섬웨어로 위장해 파괴적인 데이터 와이핑 공격을 실행하는 새로운 스파잉 캠페인을 발견해 공개했습니다.

보안 회사인 SentinelOne은 이 캠페인이 “Agrius”라는 이름을 사용하는 이란 정부의 지원을 받는 공격자의 작업이라 밝혔습니다.

연구원들은 이에 대해 아래와 같이 언급했습니다.

“이 공격은 언뜻 보면 랜섬웨어 공격으로 보이지만, 분석 결과 이스라엘 내 타깃을 노린 일련의 파괴적인 공격 중 사용된 새로운 와이퍼 변종인 것으로 나타났습니다. 이 공격의 배후에 있는 운영자는 금전을 노린 랜섬웨어 공격으로 위장해 자신의 공격을 숨겼습니다.”

이 그룹은 커스텀 .NET 악성코드인 ‘Apostle’을 사용하여 완전한 기능을 갖춘 랜섬웨어로 진화해 이전 와이퍼 기능을 대체하도록 했으나, Apostle의 초기 버전에 존재하는 논리적 결함으로 인해 데이터가 지워지지 않아 공격 중 일부에서는 두 번째 와이퍼인 DEADWOOD(Detbosit)을 사용했습니다.

또한 Agrius 공격자는 데이터를 추출하거나 추가 악성코드를 배포하는데 사용될 수 있는 .NET 백도어인 IPsec Helper를 드롭했습니다.

공격자의 전략 또한 단순한 스파잉에서 피해자에게 암호화된 데이터를 복구해 주겠다고 약속하며 랜섬머니를 요구하는 것으로 변경되었습니다. 하지만 해당 데이터는 와이핑 공격을 통해 이미 파괴된 상태입니다.

익명화를 위해 ProtonVPN을 사용하는 것 이외에도, Agrius 공격 사이클은 웹 기반 애플리케이션에서 CVE-2018-13379을 포함한 1-데이 취약점을 악용합니다. 추가 진입점을 확보하고 해킹된 시스템에서의 원격 접속을 유지하고 임의 명령을 실행하기 위해 ASPXSpy 웹 셸을 배포하는 것이 목적입니다.

연구원들은 이 공격에 대해 이란 정부와 관련이 있는 공격자들이 금전적 이득을 노리는 다른 랜섬웨어 그룹을 모방하기 위해 랜섬웨어 운영을 고려하고 있다는 증거라 밝혔습니다.

“랜섬웨어 활동은 파괴적이고 효과적이며, 주정부가 직접적인 비난을 받지 않고도 메시지를 전달할 수 있도록 합니다. 다른 국가의 후원을 받는 공격자들 또한 유사한 전략을 사용하여 압도적인 영향을 미쳤습니다."

현재 이스트시큐리티 알약(ALYac)에서는 해당 악성코드 샘플에 대해 ’Trojan.MSIL.Agent’, 'Backdoor.ASP.Webshell', 'Trojan.Agent.Detbosit'으로 탐지 중입니다.

출처:

https://thehackernews.com/2021/05/data-wiper-malware-disguised-as.html

https://assets.sentinelone.com/sentinellabs/evol-agrius

'국내외 보안동향' 카테고리의 다른 글

| 캐나다 포스트, 공급 업체가 랜섬웨어 공격 받은 후 데이터 유출 피해 입어 (0) | 2021.05.28 |

|---|---|

| 벨기에 내무부, 정교한 사이버 공격 받았다고 밝혀 (0) | 2021.05.27 |

| Pulse Connect Secure VPN에서 심각도 높은 새로운 취약점 발견 (0) | 2021.05.26 |

| VMware, 모든 vCenter 서버 설치에 영향을 미치는 심각한 취약점 경고해 (0) | 2021.05.26 |

| Zeppelin 랜섬웨어, 약간의 휴식 후 활동 재개해 (0) | 2021.05.25 |

댓글 영역