상세 컨텐츠

본문

New powerful Prynt Stealer malware sells for just $100 per month

연구원들이 인포 스틸러인 Prynt Stealer의 진화된 버전을 발견했습니다. 이 새로운 버전은 강력한 기능이 추가되었으며 키로거 및 클리퍼 모듈을 제공합니다.

Prynt Stealer는 다양한 웹 브라우저, 메시징 앱, 게임 앱을 노리며 직접적인 금전 피해를 입힐 수 있습니다.

이들은 해당 툴을 100$/월, $200/분기, $700/년, 또는 $900/무제한에 판매하고 있었습니다.

또한 구매자는 악성코드 빌더를 활용해 타깃 작업에 배포할 Prynt의 특수하고 간단한 탐지하기 어려운 스핀을 만들 수도 있습니다.

<Prynt Stealer의 라이센스 비용>

폭넓은 훔치기 기능

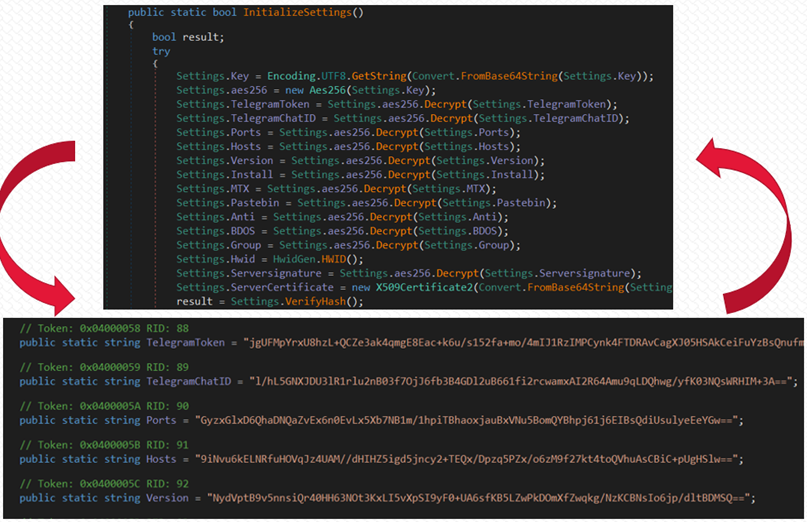

Cyble의 악성코드 분석가는 Prynt를 분석한 결과 이 새로운 정보 스틸러가 바이너리 난독화 및 Rijndael 암호화 문자열을 통해 은밀히 활동하는 것을 우선적으로 고려하여 제작되었다고 보고했습니다.

<Prynt의 난독화된 바이너리>

또한 모든 C2 통신은 AES256으로 암호화되고, 유출되기 전 도난당한 데이터를 임시로 저장하기 위해 생성된 AppData 폴더(및 하위 폴더)는 숨겨집니다.

<하드코딩된 문자열 복호화>

Prynt Stealer는 처음에 호스트의 모든 드라이브를 검색한 후 크기가 5,120바이트(5KB) 미만인 문서, 데이터베이스 파일, 소스 코드 파일, 이미지 파일을 탈취합니다.

<호스트에서 작은 파일 탈취하기>

다음으로 Chrome, MS Edge, Firefox 기반 웹 브라우저에 저장된 자동 완성 데이터, 크리덴셜(계정 비밀번호), 신용 카드 정보, 검색 기록, 쿠키를 노립니다.

<Chromium 브라우저의 데이터 탈취>

이 단계에서 악성코드는 ScanData()를 통해 브라우저 데이터에 은행, 암호화폐, 포르노 사이트와 관련된 키워드가 있는지 확인하고 있을 경우 이를 훔칩니다.

<특정 서비스 검색>

이후 Prynt는 Discord, Pidgin, Telegram과 같은 메시징 앱을 노리며 Discord 토큰이 시스템에서 발견된 경우 이를 훔칩니다.

Ubisoft Uplay, Steam, Minecraft의 게임 앱 인증 파일, 게임 저장 파일, 기타 중요한 데이터 또한 훔칩니다.

<마인크래프트 데이터 훔치기>

이후 레지스트리를 쿼리하여 Zcash, Armory, Bytecoin, Jaxx, Ethereum, AtomicWallet, Guarda, Coinomi 등 가상 화폐 지갑의 데이터 디렉토리를 찾습니다.

이러한 데이터 디렉토리에는 실제 지갑 구성 파일과 데이터베이스가 포함되어 있으므로 공격자는 이를 수집해 저장된 가상 화폐를 훔칩니다.

<지갑 관련 레지스트리 스캔>

마지막으로, Prynt는 FileZilla, OpenVPN, NordVPN, ProtonVPN에서 데이터를 훔치고 AppData의 해당 하위 폴더에 연결된 계정 크리덴셜을 복사합니다.

이후 데이터를 유출시키기 전 실행 중인 프로세스 열거를 통한 관련된 전체 시스템 프로파일링 작업 수행, 요약 스크린샷 촬영 후 이를 호스트 시스템에서 사용되는 네트워크 크리덴셜 및 Windows 제품 키와 번들로 묶습니다.

<윈도우키 탈취>

압축된 데이터는 원격 서버에 모든 것을 전달하기 위해 보안 암호화된 네트워크 연결을 사용하는 Telegram 봇을 통해 수행합니다.

<텔레그램 데이터 유출 단계>

클리퍼 및 키로거

Prynt는 위의 기능 이외에도 클리퍼 및 키로거도 함께 제공합니다.

클리퍼는 해킹된 시스템의 클립보드에 복사된 데이터를 모니터링 후 암호화폐 지갑 주소를 식별해 공격자의 주소로 즉시 교체하는 툴입니다.

피해자가 특정 주소로 가상 화폐 결제를 시도할 때마다 악성코드는 은밀하게 수신자의 주소를 바꿔치기 해 금액을 해커에게 전송하게 됩니다.

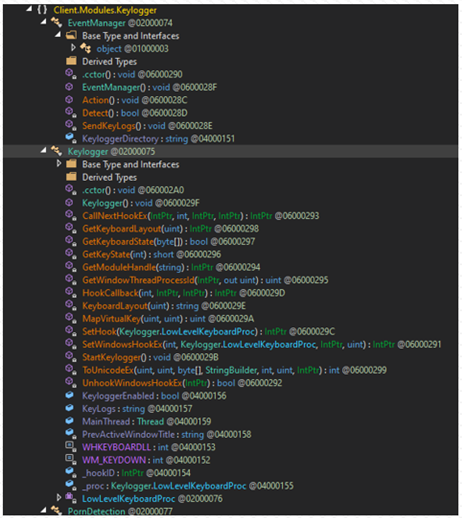

키로거는 원격 악성코드 운영자가 모든 키 입력을 기록해 대규모 정보 도용을 수행할 수 있도록 하는 또 다른 추가 모듈입니다.

<Prynt의 키로거 모듈>

Prynt는 키로거, 클리퍼 및 은밀한 작업을 통해 광범위한 배포가 가능하지만, 다른 악성코드에 비해 비교적 높은 비용과 서버 인프라 안정성으로 인해 상승세에 영향을 입을 수 있습니다.

그럼에도, Prynt는 민감 사용자 정보를 훔쳐 심각한 재정적 피해, 계정 해킹, 데이터 침해로 이어질 수 있는 위험한 악성코드로 간주됩니다.

현재 알약에서는 해당 악성코드 샘플에 대해 ‘Backdoor.RAT.Async’로 탐지 중입니다.

출처:

'국내외 보안동향' 카테고리의 다른 글

| Quantum 랜섬웨어, 빠르게 확산되는 네트워크 공격 통해 배포돼 (0) | 2022.04.26 |

|---|---|

| Emotet 악성코드, 버그 수정 후 사용자 재 감염 시켜 (0) | 2022.04.26 |

| Atlassian, CVE-2022-0540 취약점 해결 (0) | 2022.04.25 |

| 연구원들, 최근 Java 암호화 취약점에 대한 PoC 공개해 (0) | 2022.04.25 |

| T-Mobile, Lapsus$ 해커가 내부 시스템 해킹했다고 밝혀 (0) | 2022.04.25 |

댓글 영역