상세 컨텐츠

본문

Quantum ransomware seen deployed in rapid network attacks

2021년 8월에 처음 발견된 Quantum 랜섬웨어 변종이 피해자에게 대응할 시간을 거의 주지 않는 신속한 공격을 수행하는 것으로 나타났습니다.

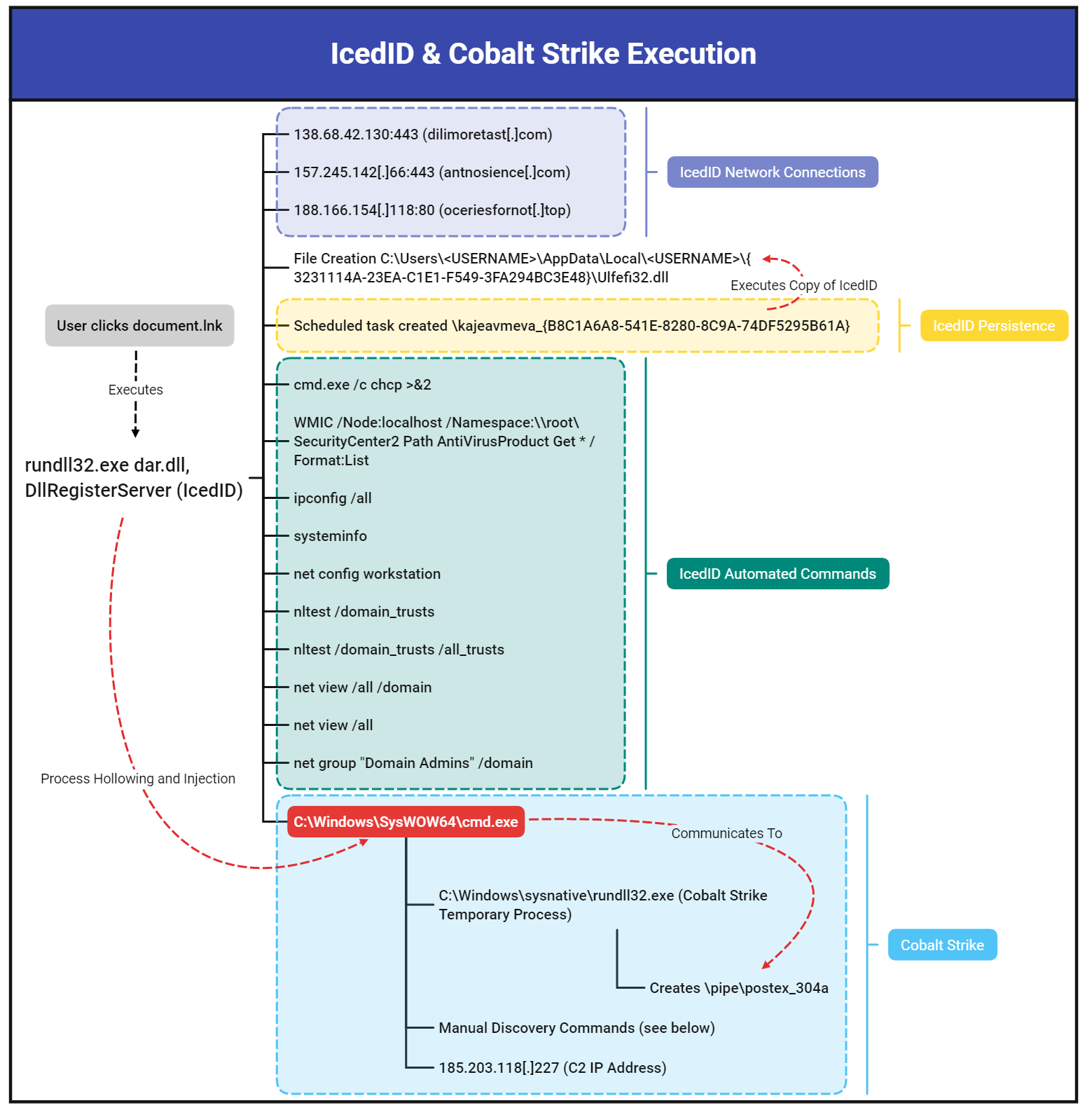

공격자는 IcedID 악성코드를 초기 액세스 벡터 중 하나로 사용하며, 공격은 원격 접근을 위해 Cobalt Strike를 배포하고, Quantum Locker를 통한 데이터 도난 및 암호화로 이어집니다.

Quantum 랜섬웨어 공격을 분석한 DFIR 연구원은 해당 공격이 초기 감염에서 기기 암호화 완료까지 약 3시간 44분 걸렸다고 밝혔습니다.

IcedID를 초기 액세스로 사용해

DFIR의 보고서에 따르면, 공격은 IcedID 악성코드를 타깃 시스템에 대한 초기 액세스로 사용했으며 ISO 파일이 첨부된 피싱 이메일을 통해 배포된 것으로 추측했습니다.

IcedID는 지난 5년 동안 주로 2단계 페이로드, 로더, 랜섬웨어 배포에 사용된 모듈형 뱅킹 트로이 목마입니다.

최근 IcedID와 ISO 압축파일 조합은 다른 공격에도 사용되었습니다. 이러한 파일은 이메일 보안을 쉽게 통과할 수 있기 때문입니다.

초기 감염 2시간 후, 공격자는 탐지를 피하기 위해 C:\Windows\SysWOW64\cmd.exe 프로세스에 Cobalt Strike를 주입했습니다.

<감염 사슬의 첫 단계>

이 단계에서 공격자는 LSASS의 메모리를 덤프해 Windows 도메인 크리덴셜을 훔쳐 네트워크를 통해 측면으로 확산될 수 있었습니다.

DFIR은 보고서를 통해 아래와 같이 밝혔습니다.

"다음 1시간 동안 공격자는 해당 환경의 다른 서버에 계속해서 RDP 연결을 생성했습니다.”

"공격자가 도메인 레이아웃을 제어하면 C$ 공유 폴더를 통해 각 호스트에 랜섬웨어(ttsel.exe)를 복사해 랜섬웨어 배포를 준비했습니다."

이후 공격자는 WMI 및 PsExec을 통해 Quantum 랜섬웨어 페이로드를 배포하고 기기를 암호화했습니다.

이 공격은 단 4시간 밖에 소요되지 않았으며, 이러한 공격은 일반적으로 늦은 밤이나 주말에 수행되기 때문에 네트워크 및 보안 관리자가 공격을 탐지하고 대응할 시간을 주지 않았습니다.

Quantum Locker 랜섬웨어

Quantum Locker 랜섬웨어는 2020년 9월 시작된 MountLocker 랜섬웨어 작업의 리브랜딩된 버전입니다.

해당 랜섬웨어 그룹은 이를 AstroLocker, XingLocker, 그리고 현재는 Quantum Locker로 이름을 변경했습니다.

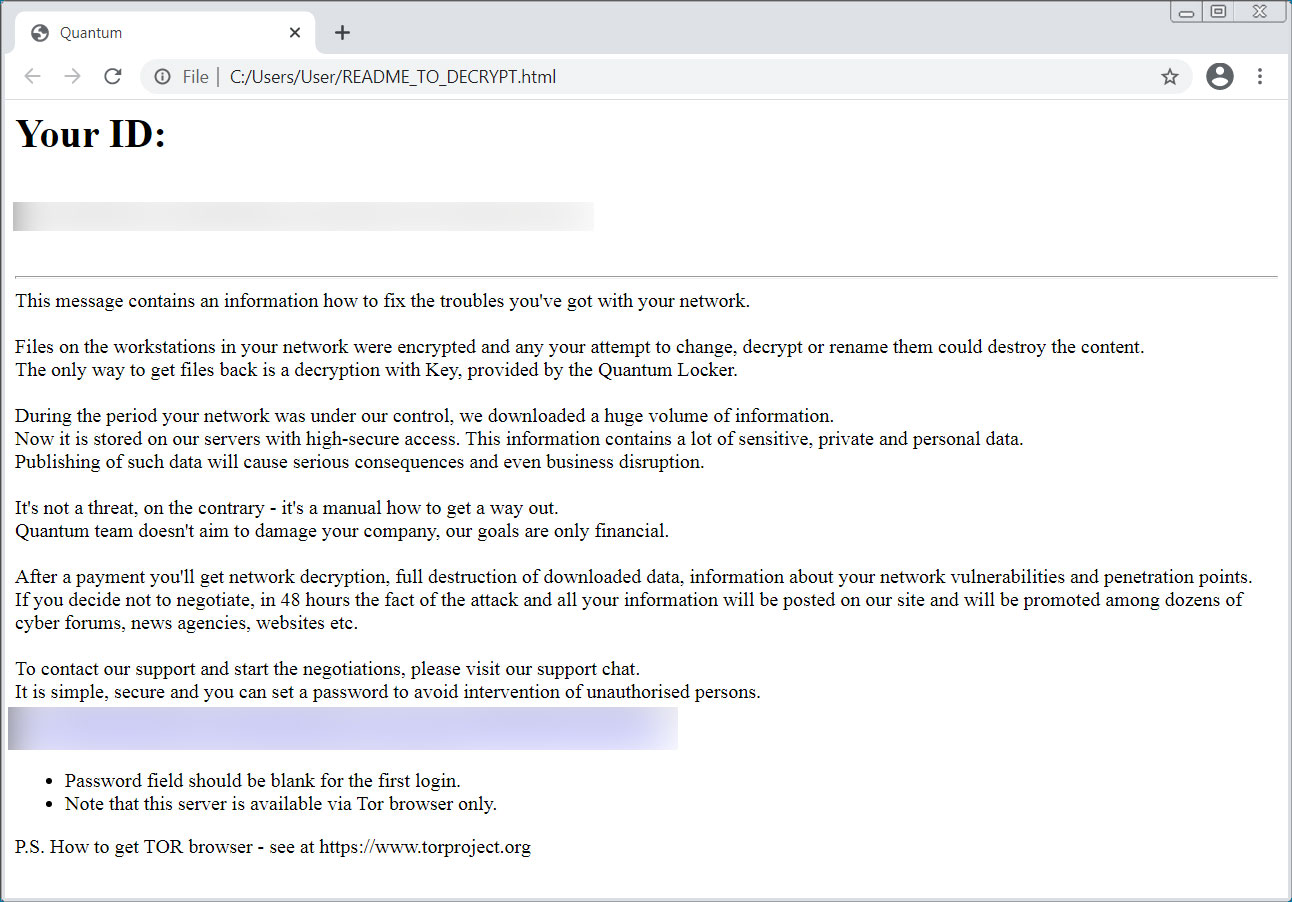

Quantum 브랜드를 사용하기 시작한 시점은 랜섬웨어가 암호화된 파일 이름에 .quantum 파일 확장자를 추가하고 랜섬노트인 README_TO_DECRYPT.html을 드롭하기 시작한 2021년 8월입니다.

이 노트에는 Tor 랜섬머니 협상 사이트에 대한 링크와 피해자 고유 ID가 포함됩니다. 랜섬노트에는 공격 중에 데이터가 도난당했으며 랜섬머니를 지불하지 않을 경우 이를 공개하겠다고 위협합니다.

<Quantum Locker의 랜섬노트>

DFIR 측은 분석한 공격에서 데이터 유출 활동이 없었다고 밝혔지만, BleepingComputer는 과거에 이들이 공격 중 데이터를 훔치고 이를 유출해 이중 갈취 체계를 사용했음을 확인했습니다.

이 그룹은 피해자에 따라 다른 랜섬머니 금액을 책정합니다. 일부 공격은 복호화기에 $150,000를 요구하는 반면, BleepingComputer가 확인한 다른 공격은 아래와 같이 수백만 달러를 요구합니다.

<랜섬머니로 380만 달러를 요구하는 Quantum Locker>

다행히도 Quantum Locker는 이전 버전처럼 그리 활발히 운영되지는 않으며, 매월 소수의 공격만 발생합니다.

이 랜섬웨어는 Conti, LockBit, AVOS 등 다른 랜섬웨어 작업만큼 활발히 활동하지 않을 수 있지만 여전히 심각한 위협입니다. 따라서 네트워크 방어자는 공격과 관련된 TTP를 인지하고 있는 것이 좋습니다.

현재 알약에서는 해당 악성코드 샘플에 대해 ‘Trojan.IcedID.gen’로 탐지 중입니다.

출처:

https://thedfirreport.com/2022/04/25/quantum-ransomware/ (IOC)

'국내외 보안동향' 카테고리의 다른 글

| Log4Shell 취약점, 여전히 위험해 (0) | 2022.04.27 |

|---|---|

| Emotet 악성코드, 윈도우 바로가기 파일 내 PowerShell 통해 설치돼 (0) | 2022.04.27 |

| Emotet 악성코드, 버그 수정 후 사용자 재 감염 시켜 (0) | 2022.04.26 |

| 새로운 강력한 Prynt 스틸러 악성코드, 한 달에 100달러에 판매돼 (0) | 2022.04.26 |

| Atlassian, CVE-2022-0540 취약점 해결 (0) | 2022.04.25 |

댓글 영역