상세 컨텐츠

본문

Emotet malware infects users again after fixing broken installer

Emotet은 악성 파일이 첨부된 스팸 메일을 통해 유포됩니다. 사용자가 첨부되어 있는 파일을 실행하면 파일 내 포함되어 있던 악성 매크로나 스크립트가 실행되며 Emotet DLL을 내려받아 메모리에 로드됩니다.

메모리에 로드 되면, 이 후 스팸공격에 사용할 이메일을 검색 및 탈취하며, 기타 악성코드들의 페이로드를 삭제합니다.

첨부파일에 존재하는 버그로 Emotet 캠페인 중단돼

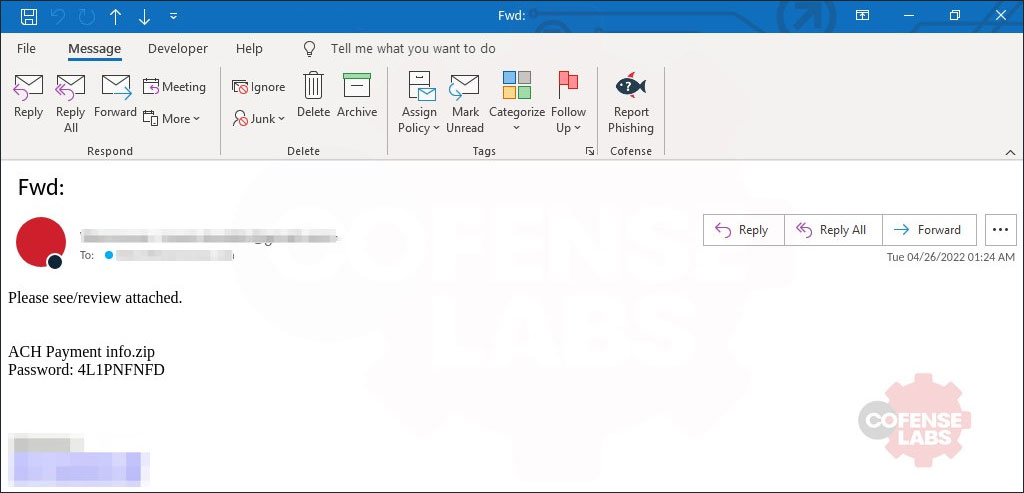

지난 금요일부터, Emotet 공격자는 워드파일로 위장한 Windows LNK 파일을 비밀번호 설정되어 있는 형태로 압축한 후, 이메일에 첨부하여 유포하기 시작하였습니다.

<이모텟 피싱 메일>

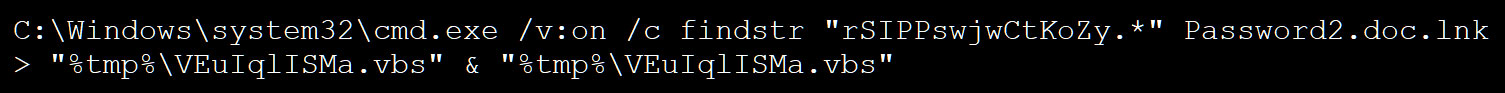

사용자가 해당 LNK 파일을 실행하면, 다음과 같이 Visual Basic 스크립트 코드가 포함된 특정 문자열에 대한 바로가기 파일을 검색하고, 검색한 코드를 새로운 VBS 파일에 추가 후 해당 VBS 파일을 실행합니다.

<금요일 이모텟 피싱 캠페인에 사용된 명령어>

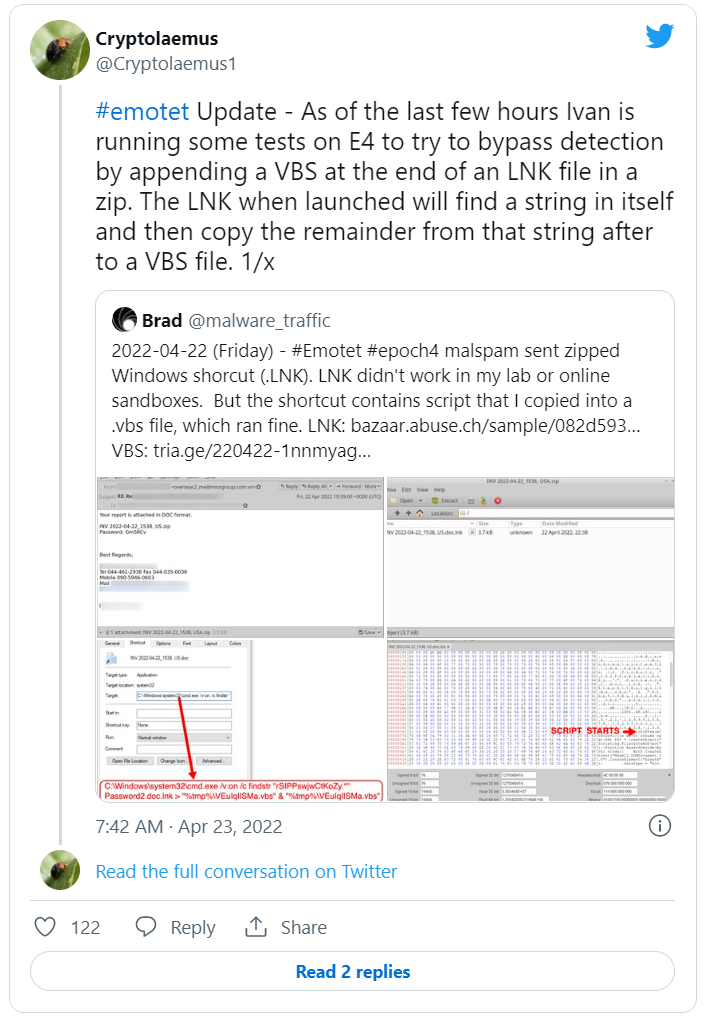

하지만, 이 명령어에는 버그가 존재하였는데 'INVOICE 2022-04-22_1033, USA.doc'와 같이 첨부되어있는 바로가기 파일의 실제 이름이 다르더라도 'Password2.doc.lnk'라는 고정된 이름을 사용하는 것이였습니다.

Password2.doc.lnk 파일이 존재하지 않기 때문에, VBS 파일이 생성되지 않아 공격에 실패합니다.

Cryptolaemus 연구원 Joseph Roosen은 Emotet 공격자가 해당 버그를 발견된 후인 금요일 약 00:00 UTC에 새 이메일 캠페인을 종료했다고 BleepingComptuer에 말했습니다.

하지만 Emotet은 25일, 해당 버그를 수정하고 또 한번 LNK 파일을 암호가 포함된 zip 파일로 압축 및 첨부하여 스팸메일을 통해 유포하기 시작하였습니다.

버그가 수정되었기 때문에, 해당 파일이 실행되면 VBS 파일이 정상적으로 생성되며 Emotet 악성코드가 사용자 디바이스에 정상적으로 다운로드 및 설치될 수 있습니다.

이메일 보안 회사인 Cofense는 현재 Emotet 캠페인에 사용된 첨부파일 이름은 다음과 같다고 말했습니다.

form.zip

Form.zip

Electronic form.zip

PO 04252022.zip

Form - Apr 25, 2022.zip

Payment Status.zip

BANK TRANSFER COPY.zip

Transaction.zip

ACH form.zip

ACH payment info.zip

출처 :

'국내외 보안동향' 카테고리의 다른 글

| Emotet 악성코드, 윈도우 바로가기 파일 내 PowerShell 통해 설치돼 (0) | 2022.04.27 |

|---|---|

| Quantum 랜섬웨어, 빠르게 확산되는 네트워크 공격 통해 배포돼 (0) | 2022.04.26 |

| 새로운 강력한 Prynt 스틸러 악성코드, 한 달에 100달러에 판매돼 (0) | 2022.04.26 |

| Atlassian, CVE-2022-0540 취약점 해결 (0) | 2022.04.25 |

| 연구원들, 최근 Java 암호화 취약점에 대한 PoC 공개해 (0) | 2022.04.25 |

댓글 영역