상세 컨텐츠

본문

Emotet malware now installs via PowerShell in Windows shortcut files

Emotet 봇넷이 피해자를 감염시키기 위해 더 이상 기본적으로 비활성화된 Microsoft Office 매크로를 사용하지 않고, PowerShell 명령이 포함된 윈도우 바로 가기 파일(.LNK)을 사용하기 시작했습니다.

Emotet은 페이로드를 다운로드하는 명령을 빌드하기 위해 VBS(Visual Basic Script) 코드와 함께 .LNK 파일을 사용했기 때문에, 이는 새로운 전략은 아닙니다. 하지만 윈도우의 바로가기를 통해 직접 PowerShell 명령어를 실행한 것은 이번이 처음입니다.

캠페인 실패 이후 새로운 기술 도입해

지난 금요일, Emotet의 운영자는 악성 .LNK 바로가기 파일 참조를 위해 정적 파일 이름을 사용하여 설치 프로그램을 망가뜨려 피싱 캠페인을 중단했습니다.

해당 바로가기 파일을 실행하면 VBS 코드 문자열을 추출하고, 이를 실행할 VBS 파일에 추가하는 명령이 트리거됩니다.

하지만, 배포된 바로가기 파일은 찾고 있던 정적 파일과는 이름이 달라 VBS 파일을 올바르게 생성하지 못합니다. 따라서 운영자는 해당 문제를 해결한 것으로 보입니다.

이제 보안 연구원은 Emotet이 LNK 파일에 첨부된 PowerShell 명령을 통해 감염된 컴퓨터에서 스크립트를 다운로드하고 실행하는 새로운 기술을 사용하기 시작했음을 발견했습니다.

.LNK 파일에 추가된 악성 문자열은 난독화되어 null(공백)로 채워져 파일의 속성 창의 대상(바로가기가 가리키는 파일)에 표시되지 않습니다.

Emotet의 악성 .LNK 파일에는 PowerShell 스크립트 페이로드를 저장하는 데 사용되는 해킹된 웹사이트의 URL 다수가 포함되어 있습니다. 스크립트가 앞서 정의된 위치 중 하나에 있을 경우 랜덤한 이름의 PowerShell 스크립트로 시스템의 임시 폴더에 다운로드됩니다.

아래는 .LNK 페이로드에 첨부된 악성 문자열 Emotet의 난독 해제된 버전입니다.

이 스크립트는 해킹된 사이트 목록에서 Emotet 악성코드를 다운로드하고 %Temp% 폴더에 저장하는 다른 PowerShell 스크립트를 생성 및 실행합니다. 이후 다운로드한 DLL은 regsvr32.exe 명령을 통해 실행됩니다.

Regsvr32.exe 명령줄 유틸리티를 통해 PowerShell 스크립트가 실행되며, Emotet 악성코드를 다운로드 및 실행하는 것으로 끝이 납니다.

보안 연구원인 Max Malyutin은 이에 대해 LNK 파일에서 PowerShell을 사용하는 것을 포함하여 Emotet이 악성코드 배포에 새로운 전략을 사용하기 시작했다고 밝혔습니다.

새로운 기술

Emotet의 활동을 모니터링하는 Cryptolaemus 연구원은 이 새로운 기술에 대해 공격자가 방어와 자동화된 탐지를 우회하려는 시도하는 것이라 밝혔습니다.

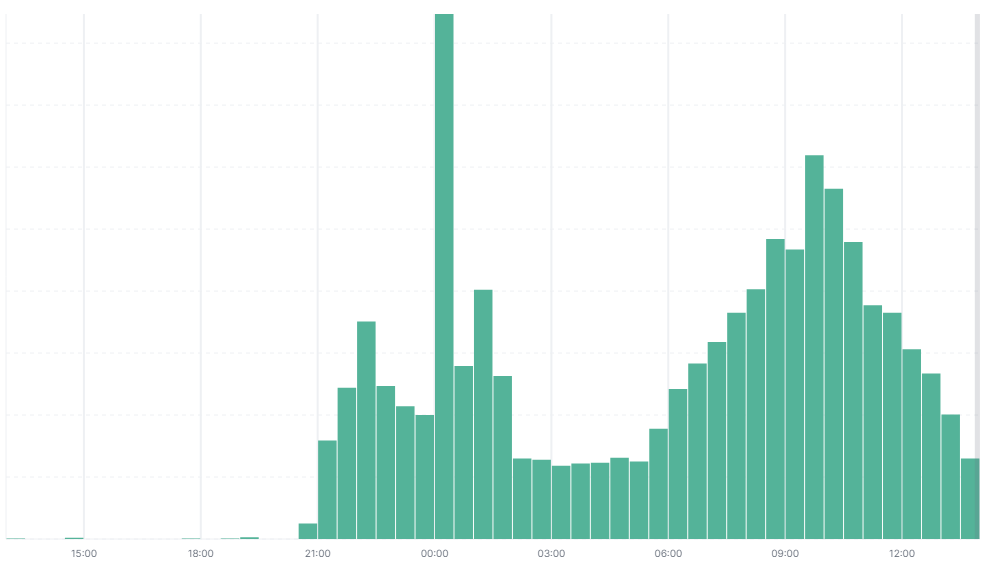

사이버 보안 회사인 ESET의 보안 연구원들 또한 새로운 Emotet 기술의 사용 횟수가 지난 24시간 동안 증가했음을 확인했습니다.

ESET의 원격 측정 데이터에 따르면 새로운 Emotet의 공격을 가장 많이 받는 국가는 멕시코, 이탈리아, 일본, 터키, 캐나다입니다.

Emotet 봇넷의 운영자는 .LNK 파일에서 PowerShell로 전략을 변경한 것 이외에도 지난 11월 활동을 재개한 이후로 64비트 모듈을 사용하기 시작하는 등 몇 가지 변화를 주었습니다.

이 악성코드는 Conti 등 랜섬웨어를 포함한 다른 공격을 실행하는 게이트웨이로 사용됩니다.

현재 알약에서는 해당 악성코드 샘플에 대해 ‘Heur.BZC.YAX.Boxter.241.62BBE07B’로 탐지 중입니다.

출처:

https://twitter.com/ESETresearch/status/1518923380782739458 (IOC)

'국내외 보안동향' 카테고리의 다른 글

| Stormous 랜섬웨어 그룹, 코카콜라 해킹했다고 주장해 (0) | 2022.04.27 |

|---|---|

| Log4Shell 취약점, 여전히 위험해 (0) | 2022.04.27 |

| Quantum 랜섬웨어, 빠르게 확산되는 네트워크 공격 통해 배포돼 (0) | 2022.04.26 |

| Emotet 악성코드, 버그 수정 후 사용자 재 감염 시켜 (0) | 2022.04.26 |

| 새로운 강력한 Prynt 스틸러 악성코드, 한 달에 100달러에 판매돼 (0) | 2022.04.26 |

댓글 영역