상세 컨텐츠

본문

Conti ransomware operations surge despite the recent leak

Secureworks의 연구원들이 러시아에 기반을 둔 공격자인 Gold Ulrick으로 추적되는 Conti 랜섬웨어 그룹이 최근 내부 활동에 대한 데이터가 유출되었음에도 불구하고 여전히 계속해서 활동하고 있다고 밝혔습니다.

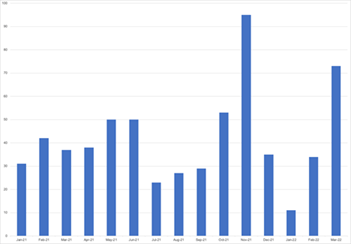

이 그룹의 활동은 2021년 정점을 찍었던 수준으로 되돌아갔습니다. 해당 그룹은 이들의 통신, 소스코드, 운영 세부 정보가 공개된 것에 대해 신속히 대응했습니다.

Secureworks Conter Threat Unit(CTU)에서는 아래와 같이 밝혔습니다.

"2022년 2월 Conti의 누출 사이트에 등록된 피해자의 수가 증가했습니다. 2월 27일, 트위터 계정 @ContiLeaks는 GOLD ULRICK 데이터 및 통신을 누출하기 시작했습니다. 이러한 공개에도 불구하고, 지난 3월 게시된 Conti 피해자 수의 월간 합계는 2021년 1월 이후 두 번째로 높은 수치로 급증했습니다.”

온라인에서 'Jordan Conti'라는 닉네임을 사용하는 GOLD ULRICK 그룹의 멤버는 이 유출 사고가 운영에 아주 적은 영향만을 미쳤다고 밝혔습니다.

RAMP 언더그라운드 포럼의 'Jordan Conti'의 게시물에 따르면, Conti의 다크웹 유출 사이트는 랜섬머니를 지불하지 않아 이를 두 배로 올린 피해자만을 게시했다고 나와있습니다.

즉, Conti 그룹이 랜섬머니를 50%의 성공 확률로 갈취할 수 있었으며, 금액은 평균 '70만 달러'에 달한다는 것을 알 수 있습니다.

Conti 랜섬웨어의 운영자는 4월 첫 4일 동안 유출 사이트의 목록에 11명의 새로운 희생자를 추가했으며, 이러한 성공은 전술, 기술, 절차의 진화 덕분이라고 밝혔습니다.

“'Jordan Conti'를 통해 GOLD ULRICK이 랜섬웨어, 침입 방법, 데이터 작업 접근 방식을 계속 발전시키고 있음을 알 수 있습니다. Conti 유출 사이트는 4월 첫 4일 동안 11명의 피해자를 추가했습니다. GOLD ULRICK이 계속해서 이러한 속도로 운영될 경우, 이 그룹은 전 세계 조직에 영향을 미칠 치명적인 사이버 공격 그룹 중 하나가 될 것입니다.”

출처:

https://securityaffairs.co/wordpress/130640/cyber-crime/conti-ransomware-operations-continues.html

https://www.secureworks.com/blog/gold-ulrick-continues-conti-operations-despite-public-disclosures

'국내외 보안동향' 카테고리의 다른 글

| 여러 공격자가 사용하는 새로운 악성코드 로더인 Bumblebee 발견 (0) | 2022.04.29 |

|---|---|

| Onyx 랜섬웨어, 대용량 파일 암호화 대신 파괴해 (0) | 2022.04.28 |

| 정교한 공격을 허용하는 리눅스의 Nimbuspwn 취약점 발견 (0) | 2022.04.28 |

| Stormous 랜섬웨어 그룹, 코카콜라 해킹했다고 주장해 (0) | 2022.04.27 |

| Log4Shell 취약점, 여전히 위험해 (0) | 2022.04.27 |

댓글 영역