상세 컨텐츠

본문

Linux Nimbuspwn flaws could allow attackers to deploy sophisticated threats

마이크로소프트의 365 Defender 연구 팀이 두 가지 Linux 권한 상승 취약점(CVE-2022-29799, CVE-2022-29800)으로 이루어진 "Nimbuspwn"을 발견했습니다.

마이크로소프트는 권고를 통해 아래와 같이 밝혔습니다.

"이 취약점을 함께 연결해 리눅스 시스템에서 루트 권한을 얻을 수 있어, 공격자가 루트 백도어와 같은 페이로드를 배포하고 임의 루트 코드 실행을 통해 기타 악성 공격을 수행할 수 있습니다."

이 취약점은 공격자가 타깃 시스템에 대한 루트 접근 권한을 얻고, 랜섬웨어 등 보다 정교한 공격을 실행하기 위해 약용이 가능합니다.

이 취약점은 networked-networkd 연결 상태 변경을 위한 디스패처 데몬인 networked-dispatcher라는 시스템 컴포넌트에 존재합니다.

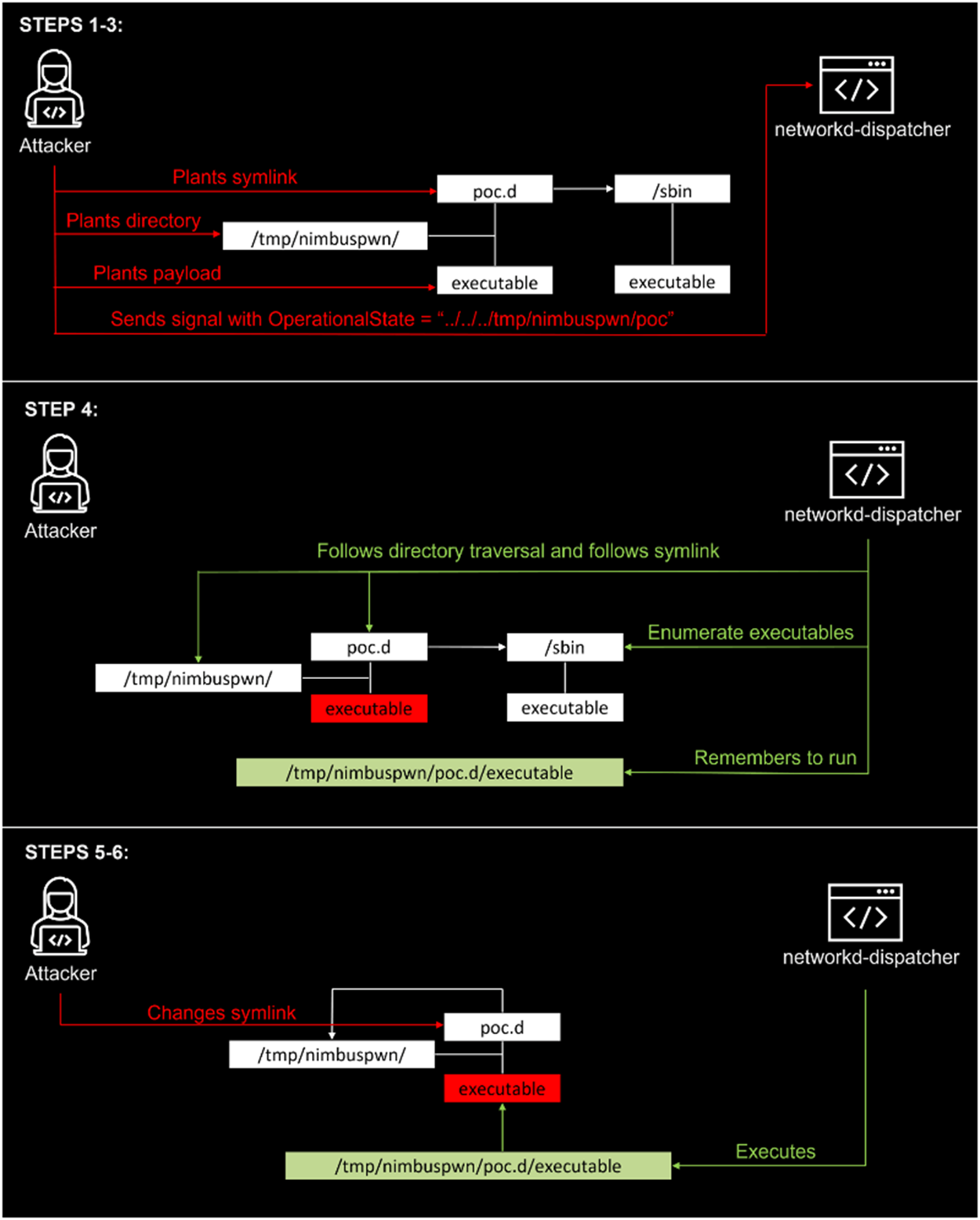

연구원들이 networkd-dispatcher에 대한 코드 흐름을 검토한 결과 디렉터리 탐색, 심볼릭 링크(symlink) 경합, TOCTOU(time-of-check-time-of-use) 경합 조건 등 여러 보안 문제가 발견되었습니다.

연구원들은 루트로 실행되고 시스템 버스에서 메시지를 수신하는 서비스를 나열 후 코드 검토와 동적 분석을 실행했습니다.

해당 문제를 연결하여 사용할 경우, 임의 신호를 보낼 수 있는 악성 D-Bus 서비스를 제어하는 공격자가 해킹된 최종 기기에 백도어를 배포하는 것이 가능합니다.

연구원들은 루트로 임의 스크립트를 실행하는 자체 익스플로잇을 개발해낼 수 있었습니다. 또한 익스플로잇은 /bin/sh를 /tmp 디렉터리에 복사하고 /tmp/sh를 Set-UID(SUID) 실행 파일로 설정한 다음 "/tmp/sh -p"를 호출합니다. (셸이 권한을 삭제하지 않도록 하려면 "-p" 플래그가 필요합니다)

연구원들은 networkd-dispatcher 사용자에게 이를 업데이트할 것을 권장했습니다.

마이크로소프트는 "이 특정 취약점을 해결하기 위해, Microsoft Defender for Endpoint의 EDR(Endpoint Detection and Response) 기능은 Nimbuspwn을 활용하는 데 필요한 디렉터리 탐색 공격을 탐지한다”고 밝혔습니다.

출처:

https://securityaffairs.co/wordpress/130662/hacking/nimbuspwn-linux-flaws.html

'국내외 보안동향' 카테고리의 다른 글

| Onyx 랜섬웨어, 대용량 파일 암호화 대신 파괴해 (0) | 2022.04.28 |

|---|---|

| Conti 랜섬웨어, 최근 유출에도 여전히 급증해 (0) | 2022.04.28 |

| Stormous 랜섬웨어 그룹, 코카콜라 해킹했다고 주장해 (0) | 2022.04.27 |

| Log4Shell 취약점, 여전히 위험해 (0) | 2022.04.27 |

| Emotet 악성코드, 윈도우 바로가기 파일 내 PowerShell 통해 설치돼 (0) | 2022.04.27 |

댓글 영역