상세 컨텐츠

본문

생성형 AI로 제작된 가상 이미지를 이용해 악성코드 유포에 악용한 공격이 발견되어 사용자분들의 각별한 주의가 필요합니다.

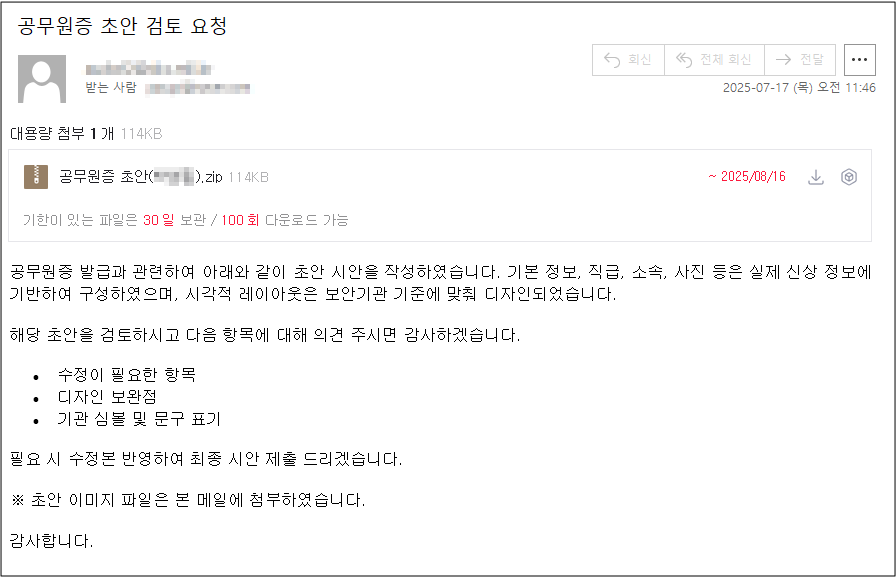

이번 공격은 ‘공무원증 초안 검토 요청’ 이라는 제목의 피싱 메일을 통해 유포되었으며, 첨부된 초안을 검토해 달라는 내용으로 첨부파일 확인을 유도합니다.

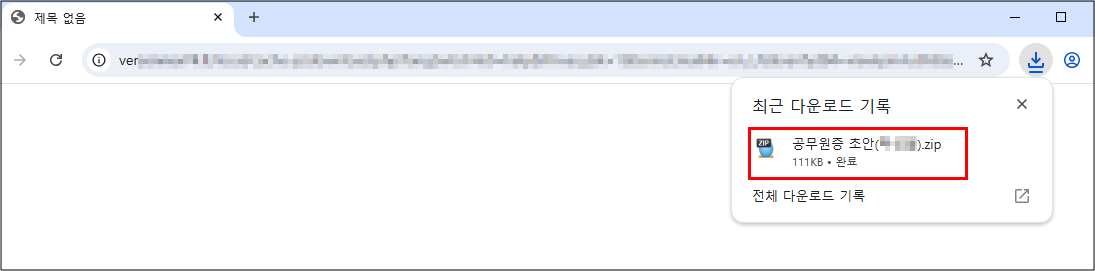

첨부파일은 대용량 첨부파일 형태이며, 클릭 시 외부 링크를 통해 ‘공무원증 초안(이름).zip’ 파일이 다운로드 됩니다.

다운로드 된 ZIP 포맷 압축 파일에는 이미지 파일 아이콘으로 위장한 LNK 바로가기 파일이 존재합니다.

사용자가 초안 이미지 파일로 오인하여 해당 LNK 파일을 클릭하면 파일 내부의 난독화 된 명령어가 cmd.exe 를 통해 복호화 되어 실행됩니다.

복호화된 명령어는 파워쉘 명령어로 공격자의 서버(C2)에서 먼저 사용자를 속이기 위한 미끼 파일(Decoy)인 '공무원증 초안(이름).png' 파일을 %TEMP% 폴더에 다운로드하여 보여 줍니다.

공격자가 사용한 미끼 파일의 이미지는 AI 를 통해 정교하게 생성된 이미지로 확인되었습니다.

이후 LhUdPC3G.bat 파일을 동일한 폴더에 다운로드한 뒤 숨김 창으로 실행합니다.

실행된 LhUdPC3G.bat 파일은 내부에서 timeout 명령을 통해 7초간 실행을 지연시키는데, 이는 자동 분석 시스템(샌드박스)이 제한된 시간 동안만 분석하는 것을 우회하기 위한 전략으로 추측됩니다.

그 다음 curl 명령을 이용해 공격자가 서버에서 privname173.cab 압축파일을 다운로드 하고

C:\ProgramData\HncAutoUpdate 폴더에 압축을 풀어 config.bin, HncUpdateTray.exe 2개 파일을 생성합니다.

압축 해제가 완료되면 원본 압축파일은 흔적을 남기지 않기 위해 삭제 시킵니다.

또한 생성된 HncUpdateTray.exe 파일의 지속성 유지를 위해 HncAutoUpdateTaskMachine 이름으로 스케줄러를 등록하고 7분마다 반복적으로 동작을 수행합니다.

생성된 EXE 파일 및 스케줄러는 정상 문서프로그램의 업데이트 파일처럼 위장하기 위해 유사한 파일명을 사용한 것으로 확인됩니다.

HncUpdateTray.exe는 정상 AutoIt3 실행 파일로, 동일 폴더에 있는 컴파일된 config.bin 파일을 로드하여 실행합니다.

실행된 Config.bin 파일은 공격자 서버(C2)와 통신하며 감염 PC의 시스템 정보를 수집하여 전송하고 추가 파일을 다운로드 받아 %TEMP% 폴더에 tempprivate0082.bat 라는 이름으로 저장하고 숨김 창으로 실행한 후, 원본 파일을 삭제합니다.

분석 당시에는 tempprivate0082.bat 파일이 실제 다운로드 되지 않아 해당 배치파일에 대한 추가 분석은 어려웠으나 공격자 서버와 통신하며 다양한 악성 행위를 수행할 것으로 추측됩니다.

이번 공격은 악성코드 유포를 위해 AI로 생성된 이미지를 미끼로 활용하는 실제 사례로써, 기존의 사회공학적 기법이 AI 기술과 결합하면서 공격 수단이 한층 정교해지고 있다는 점을 보여줍니다.

실제와 같은 고품질 이미지로 인해 사용자는 쉽게 신뢰를 가지게 되어, 악성 파일을 열거나 악성 링크를 클릭하도록 유도되기 쉬워 공격의 성공율을 높일 수 있게 됩니다.

사용자 여러분께서는 이메일에 포함된 출처가 불분명한 링크는 절대 클릭하지 마시고, 압축파일의 경우 해제하기 전 내부 파일의 확장자를 반드시 확인하시어 의심스러운 파일을 실행하지 않도록 각별히 주의하시기 바랍니다.

알약에서는 해당 악성 파일에 대해 Trojan.Agent.LNK.Gen으로 탐지하고 있습니다.

Ioc

1B2E63CA745043B9427153DC2D4D4635

hxxp://www[.]********.co.kr/z******/bbs/icon/*******_name/*******.php

'악성코드 분석 리포트' 카테고리의 다른 글

| 北 해킹 조직의 언론사 위장 스피어 피싱 공격 주의! (1) | 2025.08.07 |

|---|---|

| NPM 패키지를 악용한 피싱 공격 발견! (0) | 2025.07.23 |

| MS 다중 인증(MFA)을 사칭한 큐싱(Qshing) 공격 주의! (1) | 2025.07.14 |

| 한글 서브 도메인을 사용한 스미싱 유포 주의! (0) | 2025.06.17 |

| Vidar 악성코드, ‘반품 요청(상품 파손)’ 메일로 위장해 유포 중! (0) | 2025.06.04 |

댓글 영역