상세 컨텐츠

본문

마이크로소프트 다중 인증을 사칭하여 계정 정보 탈취를 시도하는 큐싱 메일이 유포되고 있어 사용자분들의 주의가 필요합니다.

큐싱(Qshing)은 QR 코드와 피싱(Phishing)의 합성어로, 사용자가 스마트폰으로 QR코드를 스캔하도록 유도한 뒤, 피싱 사이트로 접속시켜 개인정보를 탈취하는 피싱 수법입니다.

이번에 발견된 큐싱 메일은 ‘Ticket# QQL0ISI – MFA | 09 July, 2025’ 라는 제목으로 유포되고 있으며, 수신자의 이메일 계정에 대한 다중 인증이 만료될 예정이므로 마이크로소프트 365 서비스 연결을 위해 QR코드를 스캔하도록 유도하고 있습니다.

사용자가 이메일 내 QR 코드를 스캔하면 공격자가 제작한 피싱 사이트로 연결되며, 이 과정에서 먼저 캡차 인증 화면을 표시해 사용자가 정상적인 사이트로 오인하도록 유도했습니다.

캡차 인증을 진행한 후에는 마이크로소프트 계정 로그인 페이지로 위장한 피싱 페이지로 이동되고, 계정 비밀번호 입력을 유도합니다.

사용자가 정상 로그인 페이지로 착각하고 비밀번호를 입력하면, 비밀번호가 틀렸다는 메시지를 표시해 재입력을 유도합니다. 재입력 후에는 계정이 일시적으로 잠겨 나중에 다시 시도하라는 가짜 메세지를 보여주며 공격이 종료됩니다.

이번 공격에 사용된 피싱 페이지는 분석을 어렵게 하기 위해 Base64 / AES 암호화 방식 등 난독화 된 코드를 사용했으며, 복호화 된 코드는 다음과 같은 다양한 분석 회피 기능을 수행하는 것으로 확인되었습니다.

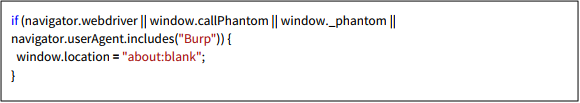

1) 자동화 도구 및 해킹 툴 탐지

크롬, 엣지 등의 브라우저가 자동화 도구(Selenium, PhantomJS 등)로 실행 중이거나 해킹 툴(Burp Suite) 로 접속했을때 about:blank 빈 페이지로 강제 이동시켜 사이트 접근을 차단합니다.

2) 특정 키 입력 차단 및 마우스 우클릭(컨텍스트 메뉴) 차단

개발자 도구, 소스 보기, 복사 등 기능을 수행하는 키 입력을 차단하며, [F12(123), Ctrl+U(85), Ctrl+I(73), Ctrl+C(67), Ctrl+J(74), Ctrl+K(75), Ctrl+H(72) 등] 마우스우클릭(컨텍스트 메뉴)를 차단합니다.

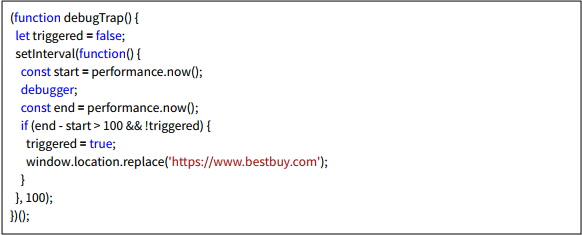

3) 디버깅 시도 탐지

디버거(debugger) 명령어를 이용해 개발자 도구(디버깅) 시도를 감지하며, 디버깅이 감지되면 (debugger에서 100ms(0.1초) 이상 멈추면), 외부 사이트(hxxps://www[.]bestbuy.com)로 강제 이동시킵니다.

최근 QR 코드를 악용한 큐싱 공격이 다시 발견되고 있어 이로 인한 피해가 예상됩니다.

사용자분들께서는 QR 코드 스캔 전 반드시 신뢰할 수 있는 출처인지 확인하시기 바라며, QR 코드를 스캔한 경우에도 접속한 사이트 URL의 진위여부를 체크하시어 피싱으로 인한 피해를 예방하시기 바랍니다.

Ioc

hxxps://fvea.qp********[.]es/AV*******@HD****/$

hxxps://offiaccunntlogin.com/session.php

'악성코드 분석 리포트' 카테고리의 다른 글

| NPM 패키지를 악용한 피싱 공격 발견! (0) | 2025.07.23 |

|---|---|

| 생성형 AI 로 제작된 軍 인물 이미지, 악성코드 유포에 악용! (0) | 2025.07.18 |

| 한글 서브 도메인을 사용한 스미싱 유포 주의! (0) | 2025.06.17 |

| Vidar 악성코드, ‘반품 요청(상품 파손)’ 메일로 위장해 유포 중! (0) | 2025.06.04 |

| FTX claim Portal 피싱 사이트 주의! (0) | 2025.05.28 |

댓글 영역