상세 컨텐츠

본문

안녕하세요, 이스트시큐리티입니다.

최근 보안 사고가 발생하면 보안 담당자들이 가장 먼저 확인하는 것이 있습니다. '공격자가 어떤 방식으로 침입했는가?' 그리고 '어디까지 진행됐는가?'입니다. 마치 범죄 수사관이 범인의 이동 경로를 추적하듯이 말이죠.

이때 사용되는 대표적인 분석 도구이자 기준이 바로 MITRE ATT&CK 프레임워크입니다. 처음 들어보셨다고요? 걱정 마세요. 딱 3분이면 해커의 다음 행동을 예측하는 비법을 알려드리겠습니다.

🔎 MITRE ATT&CK, 한 줄로 설명하면?

MITRE ATT&CK(마이터어택)은 공격자가 실제 사용하는 해킹 방법을 단계별로 체계화한 '사이버 공격 시나리오 지도'입니다.

미국 비영리 연구기관 MITRE에서 개발한 이 프레임워크는, 현재 전 세계 사이버보안 업계에서 위협 탐지, 분석, 대응의 표준으로 자리 잡고 있습니다. ATT&CK은 'Adversarial Tactics, Techniques, and Common Knowledge'의 약자로, 실제 관찰된 공격자 행위를 전술(Tactics), 기술(Techniques), 절차(Procedures)로 분류해 체계화한 공개 지식 베이스입니다.

🔎 해킹의 전 과정을 14단계로 나눈다고?

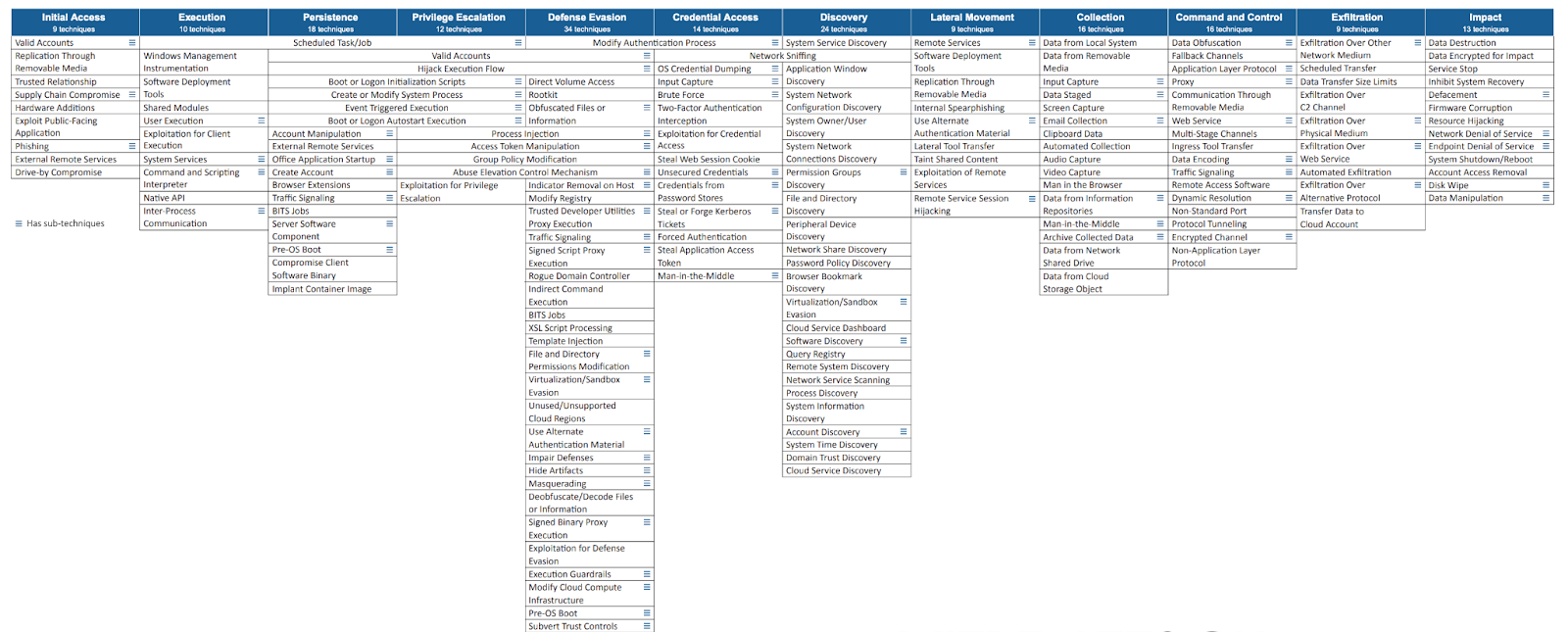

MITRE ATT&CK은 실제 공격 흐름에 따라 14개의 전술(Tactics)로 구성되어 있습니다. 해커가 목표를 정하고 침입해 목적을 달성하기까지의 여정을 단계별로 정리한 것이죠.

- 정찰(Reconnaissance) - 목표 \정보 수집

- 자원 개발(Resource Development) - 공격 도구 및 인프라 준비

- 초기 접근(Initial Access) - 시스템에 첫 침입 시도

- 실행(Execution) - 악성 코드 실행

- 지속성 확보(Persistence) - 시스템 내 장기 거점 확보

- 권한 상승(Privilege Escalation) - 더 놓은 권한 획득

- 방어 회피(Defense Evasion) - 보안 시스템 우회

- 자격 증명 접근(Credential Access) - 비밀번호 등 인증 정보 탈취

- 탐색(Discovery) - 내부 네트워크 및 시스템 파악

- 수평 이동(Lateral Movement) - 다른 시스템으로 확산

- 정보 수집(Collection) - 목표 데이터 수집

- 명령 및 제어(Command and Control) - 외부와 통신 채널 구축

- 데이터 유출(Exfiltration) - 수집한 정보를 외부로 반출

- 영향(Impact) - 시스템 파괴나 랜섬웨어 실행 등

각 전술 아래에는 수십 개의 구체적인 공격 기술과 세부 방법이 매핑되어 있어,공격자가 어떤 방법을 사용했는지 단계별로 명확히 파악할 수 있습니다.

🔎 MITRE ATT&CK이 중요한 이유

✅ 공격 흐름을 예측할 수 있어요

공격 단계를 체계적으로 파악해, 침입→이동→탈취 등 각 단계별로 효과적인 방어 전략을 세울 수 있습니다. 마치 체스에서 상대방의 다음 수를 예측하는 것처럼 말이죠.

✅ 보안 솔루션의 탐지 능력을 평가할 수 있어요

많은 보안 솔루션이 MITRE ATT&CK을 기반으로 위협 탐지 성능을 평가받고 있습니다. 실제 해킹 시나리오로 '우리 보안 시스템이 얼마나 잘 막을 수 있나?'를 테스트하는 거예요.

✅ 보안팀의 공통 언어가 돼요

전 세계 보안 전문가들이 위협 정보를 공유할 때 MITRE ATT&CK의 전술·기술 번호를 기준으로 소통합니다. 예를 들어 'T1566 피싱'이라고 하면 모든 보안 담당자가 같은 공격 방법을 떠올리게 되는 거예요.

🔎 실제 사례로 보는 MITRE ATT&CK

최근 늘고 있는 랜섬웨어 공격을 MITRE ATT&CK으로 분석하면 다음과 같이 흐름을 추적할 수 있습니다.

T1566(피싱) - 악성 이메일로 초기 침입

T1059(명령 스크립트 해석) - PowerShell 등으로 악성 코드 실행

T1055(프로세스 인젝션) - 정상 프로세스에 악성 코드 삽입

T1021(원격 서비스) - RDP 등으로 내부 확산

T1486(데이터 암호화) - 파일 암호화 및 랜섬웨어 실행

이처럼 단계별로 분석하면, 어느 지점에서 차단할 수 있었는지를 명확히 파악할 수 있습니다.

🔎 MITRE ATT&CK 기반 위협 대응 체계

이스트시큐리티의 알약 XDR은 글로벌 표준 사이버 위협 분석 프레임워크인 MITRE ATT&CK를 활용하여 체계적인 위협 탐지와 대응을 제공합니다.

✅ 공격 가시성 확보: MITRE ATT&CK 매트릭스를 통해 탐지된 위협의 전술과 기법을 명확히 분류

✅ 통합 데이터 분석: 엔드포인트, 네트워크 등 다양한 보안 데이터를 통합 분석해 실시간 위협 탐지

✅ 자동화된 대응: 사전 정의된 6,800개 이상의 플레이북으로 위협 유형별 자동화된 대응 실행

✅ 포괄적 보안 관리: 공격 표면 관리, AI 기반 위협 분석으로 보안 사각지대 최소화

통합보안 솔루션 '알약 XDR' 도입 가이드

안녕하세요, 이스트시큐리티입니다. 오늘날 기업과 기관이 직면한 사이버 위협 환경은 그 어느 때보다 복잡하고 위험해졌습니다. 랜섬웨어, APT 공격, 내부자 위협 등이 하루가 다르게 진화하지

blog.alyac.co.kr

이스트시큐리티 기업 | 알약 XDR

알약 XDR은 다양한 보안 데이터를 통합하여 실시간으로 위협을 탐지하고 자동으로 대응하는 차세대 보안 솔루션입니다.

www.estsecurity.com

사이버 보안에서 가장 중요한 것은 '예측 가능한 대응'입니다. MITRE ATT&CK은 전 세계 보안 전문가들이 공유하는 위협 분석의 공통 언어이고, 알약 XDR은 이를 통해 체계적이고 자동화된 보안 대응을 현실화합니다. 더 이상 개별 보안 솔루션의 한계에 머물지 말고, 통합된 위협 대응 체계로 한 단계 진화된 보안 환경을 구축해보시기 바랍니다!

'이스트시큐리티 소식' 카테고리의 다른 글

| 2025 ICT 중소기업 정보보호 지원사업, 보안 솔루션 도입 비용 80% 지원! (1) | 2025.07.04 |

|---|---|

| 알약 5.1로 구축하는 안전한 공공 PC 환경 전략 (0) | 2025.07.02 |

| [무엇이든 물어보안] 스마트폰에도 백신이 필요할까요? (4) | 2025.06.13 |

| 중소기업 89%, 기술 유출의 타깃이 되는 이유 (0) | 2025.06.10 |

| '알약 서버'로 지키는 기업의 24시간 보안 체계 (0) | 2025.06.04 |

댓글 영역