상세 컨텐츠

본문

마이크로소프트는 Office에서 발견된 보안 기능 우회 취약점에 대해 긴급 업데이트를 배포했습니다.

이번에 발견된 취약점은 Office가 신뢰할 수 없는 입력값에 의존해 보안 결정을 내리는 과정에서 발생하며, 이를 악용하면 인증되지 않은 공격자가 정상적인 Office 보안 보호 기능을 우회할 수 있습니다.

해당 취약점을 성공적으로 악용하려면 취약한 COM/OLE 컨트롤 호출 페이로드가 삽입된 오피스 문서를 사용자가 직접 실행하는 '사용자 상호작용(User Interaction)' 단계가 필수적입니다.

사용자가 문서를 열람하는 순간, OLE 보안 보호 체계가 논리적으로 우회되면서 별도의 경고 창 없이도 백그라운드에서 임의의 악성 코드가 실행될 수 있습니다.

해당 취약점은 이미 실제 공격에서 악용된 사례가 보고된 제로데이 취약점이므로 사용 중인 오피스 제품군에 대해 즉시 보안 패치를 적용하실 것을 권고 드립니다.

CVE번호

CVE-2026-21509

영향 받는 버전

Microsoft Office 2016

Microsoft Office 2019

Microsoft Office 2021

Microsoft Office LTSC 2021

Microsoft Office LTSC 2024

Microsoft 365 Apps for Enterprise (클라우드 기반 구독형)

패치 방법

| 대상 제품 | 보호 방식 | 조치 방법 | 비고 |

| Office 2021 | 서비스 측 자동 보호 (Service-side change) |

Office 앱 종료 후 재실행 | 별도 패치 설치 불필요 |

| Office LTSC 2021 / 2024 | 서비스 측 자동 보호 (Service-side change) |

Office 앱 종료 후 재실행 | 재시작 시 보호 적용 |

| Microsoft 365 Apps | 서비스 측 자동 보호 (Service-side change) |

Office 앱 종료 후 재실행 | 최신 상태 유지 권장 |

| Office 2019 (32/64-bit) | 보안 패치 적용 | 빌드 16.0.10417.20095 이상 업데이트 | 2026.01.26 보안 업데이트 |

| Office 2016 (32/64-bit) | 보안 패치 적용 | 빌드 16.0.5539.1001 이상 업데이트 | 2026.01.26 보안 업데이트 |

완화 조치

보안 패치를 즉시 적용하기 어려운 경우, 레지스트리 수정을 통해 취약한 COM/OLE 컨트롤을 차단하는 완화 조치를 시행할 수 있습니다.

※ 주의: 레지스트리를 잘못 수정하면 시스템에 심각한 문제가 발생할 수 있으므로 작업 전 반드시 백업을 권장드립니다.

1. Office 종료 및 레지스트리 편집기 실행

1) 모든 MS Office 프로그램을 종료합니다.

2) Win + R 키를 누르고 regedit를 입력하여 레지스트리편집기를 실행합니다.

2. 경로 찾아가기

사용하는 Office 설치 방식(64비트/32비트 등)에 맞는 경로를 찾아갑니다.

- 64비트 경로: HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Office\16.0\Common\COM Compatibility\

- 32비트 경로 (for 32-bit MSI Office on 64-bit Windows): HKEY_LOCAL_MACHINE\SOFTWARE\WOW6432Node\Microsoft\Office\16.0\Common\COM Compatibility\

- 간편 실행(ClickToRun) 경로: HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Office\ClickToRun\REGISTRY\MACHINE\Software\Microsoft\Office\16.0\Common\COM Compatibility\

- 간편 실행(ClickToRun) 경로 (for 32-bit Click2Run Office on 64-bit Windows): HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Office\ClickToRun\REGISTRY\MACHINE\Software\WOW6432Node\Microsoft\Office\16.0\Common\COM Compatibility\

(COM Compatibility 키가 없다면 상위 키에서 마우스 우클릭 후 [새로 만들기 > 키]로 생성합니다.)

3. 차단 값 추가

- 생성할 키 이름: {EAB22AC3-30C1-11CF-A7EB-0000C05BAE0B}

- 값 이름: Compatibility Flags

- 값 데이터: 400 (16진수)

1) COM Compatibility 키 아래에 '{EAB22AC3-30C1-11CF-A7EB-0000C05BAE0B}' 라는 이름의 새 키를 생성합니다.

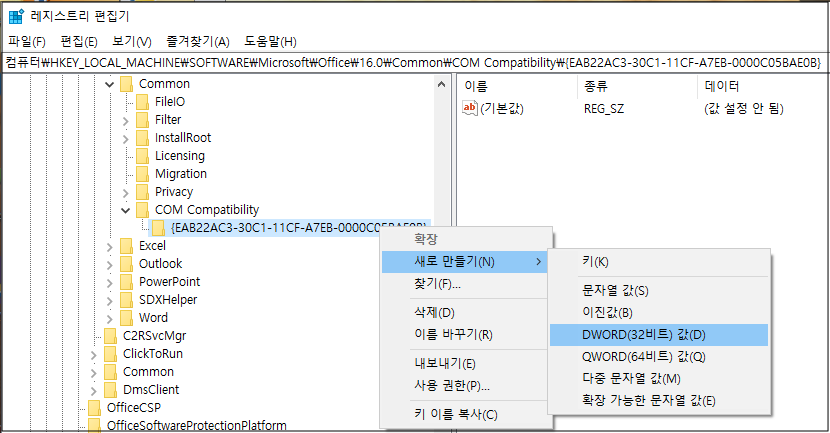

2) 생성한 키에서 마우스 우클릭 [새로 만들기 > DWORD(32비트) 값]을 클릭합니다.

3) 생성된 값의 이름은 Compatibility Flags로 지정하고, 해당 값을 더블 클릭하여 값 데이터에 400 (16진수)을 입력하고 확인을 클릭합니다.

4. 레지스트리편집기를 종료하고 Office를 재실행합니다.

참고:

https://msrc.microsoft.com/update-guide/vulnerability/CVE-2026-21509

'국내외 보안동향' 카테고리의 다른 글

| 영상 픽셀 속 악성코드, '픽셀코드(PixelCode)' 공격기법 (0) | 2026.01.29 |

|---|---|

| MS, SharePoint Server 취약점 긴급 패치 (0) | 2025.07.23 |

| ClickFix 변종, FileFix 공격 주의! (0) | 2025.07.17 |

| 구글 ASP(앱 비밀번호)를 악용한 새로운 피싱 공격 발견 (1) | 2025.06.27 |

| BPF 필터를 악용하는 BPFDoor 리눅스 악성코드 주의! (0) | 2025.04.29 |

댓글 영역